zizzania

Описание zizzania

zizzania прослушивает беспроводной трафик в поисках WPA рукопожатий и записывает только подходящие для расшифровки фреймы (один маяк + EAPOL фреймы + данные). Для ускорения процесса, zizzania отправляет IEEE 802.11 фреймы деаутентификации станциям, чьи рукопожатия нужны, при этом программа должным образом обрабатывает повторные передачи и повторные ассоциации, пытаясь ограничить количество отправляемых каждой станции фреймов деаутентификации.

Домашняя страница: https://github.com/cyrus-and/zizzania

Автор: Andrea Cardaci

Лицензия: Своя

Справка по zizzania

Использование:

zizzania (-r <файл> | -i <устройство> [-c <канал>]

(-n | [-d <число>] [-a <число>] [-t <секунды>]))

[-b <адрес>...] [-x <адрес>...] [-2 | -3]

[-w <файл> [-g]] [-v]

-i <устройство> Использовать <устройство> для захвата и инъекции

-c <канал> Перевести <устройство> в режим наблюдения на <канала>

-n Пассивно ждать WPA рукопожатий

-d <число> Отправлять группы по <число> фреймов деаутентификации

-a <число> Выполнять <число> деаутентификаций перед сдачей

-t <секунды> Время ожидания между двумя попытками деаутентификации

-r <файл> Читать пакеты из <файл> (- для стандартного ввода)

-b <адрес> Ограничить операции данной BSSID

-x <адрес> Исключить данную станцию из операций

-2 Останавливаться на первых двух сообщениях рукопожатия

-3 Останавливаться на первых трёх сообщениях рукопожатия

-w <файл> Записать пакеты в <файл> (- для стандартного вывода)

-g Также записывать многоадресный и широковещательный трафик

-v Печатать подробные сообщения в стандартный вывод ошибок (переключатель с SIGUSR1)

Руководство по zizzania

Страница man отсутствует.

Примеры запуска zizzania

Перевести сетевой интерфейс в режим наблюдения на канале 6 и сохранить собранный с ассоциированных станций трафик конкретной точки доступа в файл:

zizzania -i wlan0 -c 6 -b AA:BB:CC:DD:EE:FF -w out.pcap

Пассивно анализировать трафик, генерируемый любой станцией на текущем канале, предполагая, что сетевой интерфейс уже в режиме наблюдения:

zizzania -i wlan0 -n

Очистить от ненужных фреймов файл pcap (исключая весь сгенерированный конкретной станцией трафик), все хендшейки считаются законченными псоле двух последних сообщений (которых достаточно для расшифровки одноадресного трафика):

zizzania -r in.pcap -x 00:11:22:33:44:55 -w out.pcap

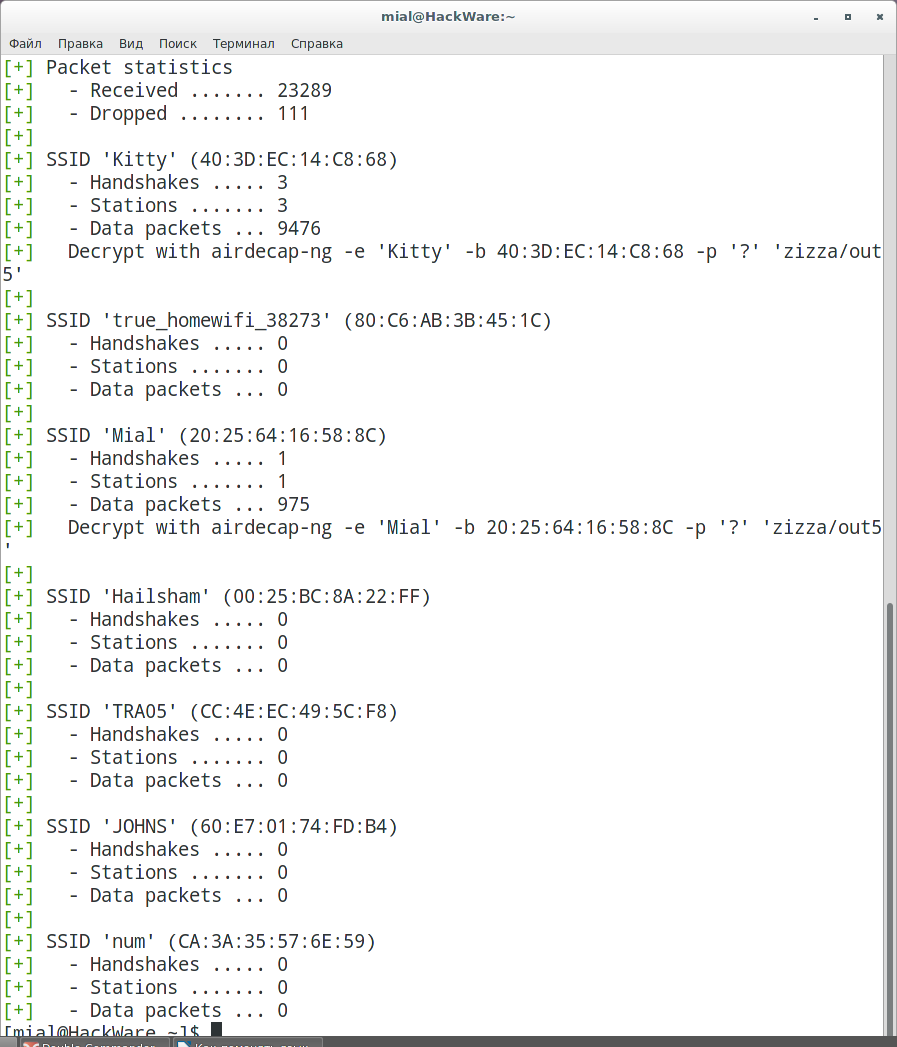

Использовать airdecap-ng для расшифровки pcap файла, созданного в zizzania:

airdecap-ng -b AA:BB:CC:DD:EE:FF -e SSID -p passphrase out.pcap

Установка zizzania

Установка Kali Linux, Debian, Linux Mint, Ubuntu

sudo apt-get install scons libpcap-dev uthash-dev git clone https://github.com/cyrus-and/zizzania.git cd zizzania/ make sudo make install

Удаление:

sudo make uninstall

Установка в BlackArch

Программа предустановлена в BlackArch.

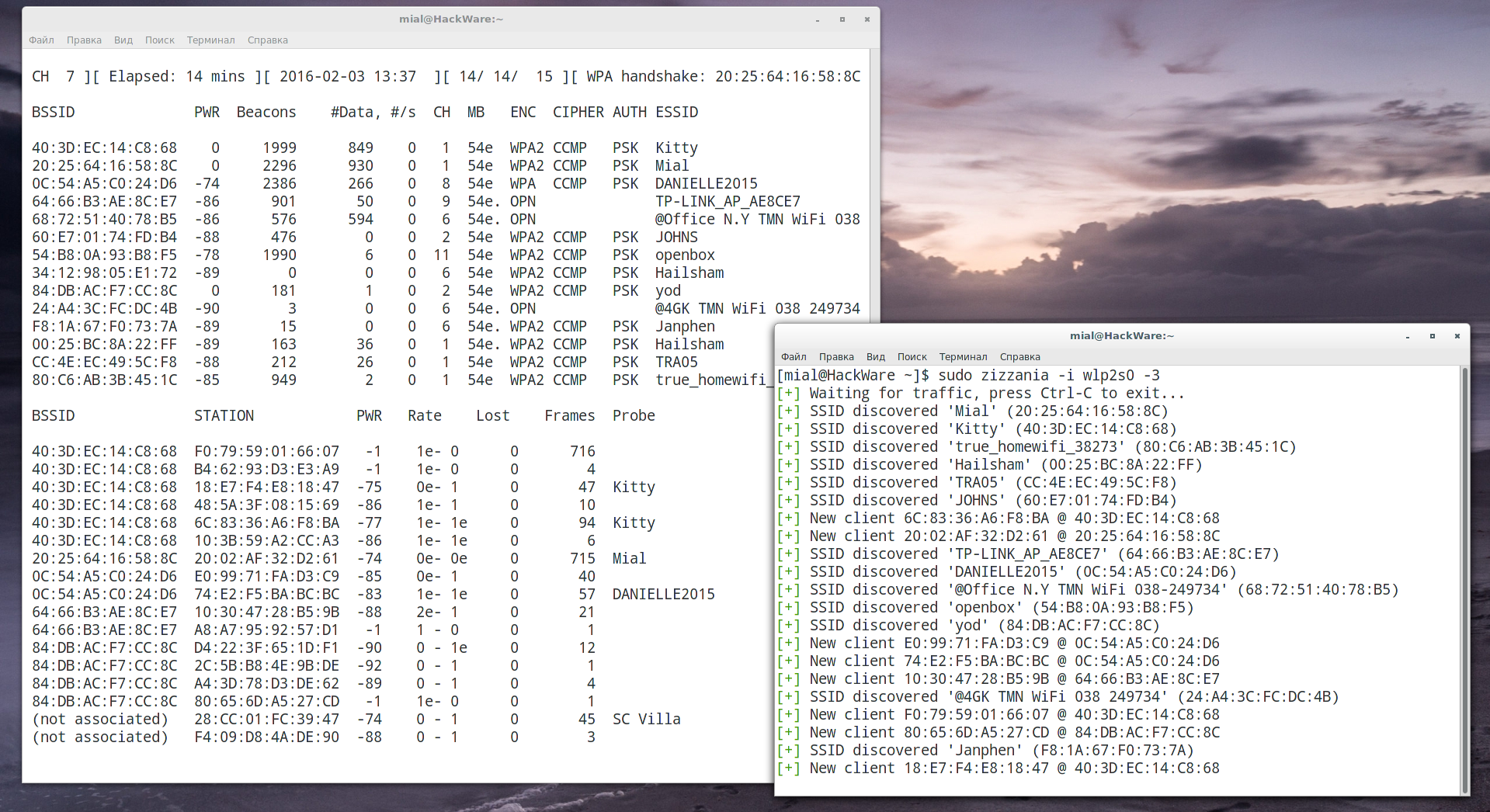

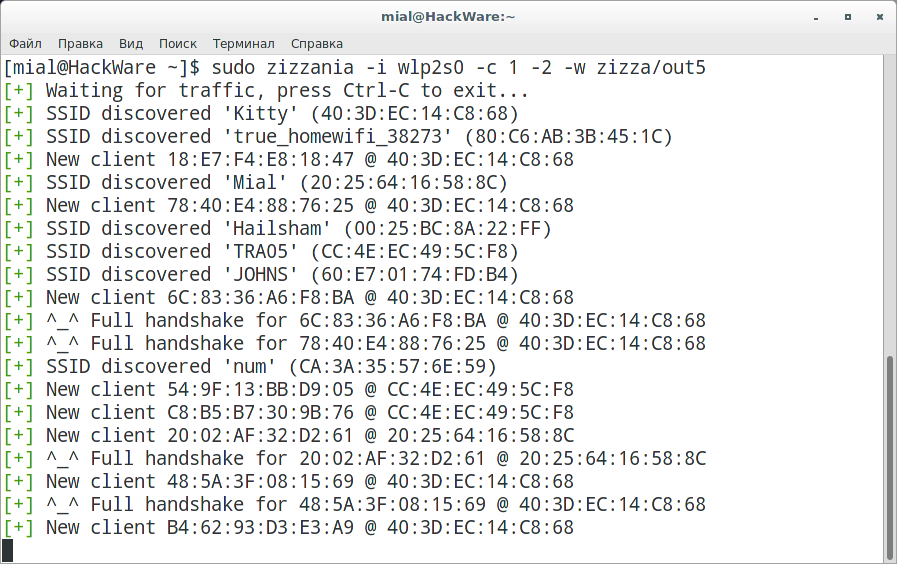

Скриншоты zizzania

Инструкции по zizzania

- Массовый автоматизированный захват рукопожатий в BlackArch с помощью zizzania

- Подборка совместимых с Kali Linux Wi-Fi адаптеров на 2017

Comments are Closed