SPARTA

Описание SPARTA

SPARTA – это приложение с графическим интерфейсом (GUI) написанное на Python, которое упрощает тестирование на проникновение сетевой инфраструктуры, содействую тестеру на проникновение на фазе сканирования и перебора. Она позволяет сберечь время тестеру благодаря простому графическому интерфейсу и выводу полученной информации в удобочитаемом виде. Чем меньше времени тратится на ввод команд и настройку инструментов, тем больше времени может быть потрачено для фокусировки на анализе результатов.

Функции SPARTA:

- Запуск nmap из SPARTA или импорт вывода nmap XML.

- Незаметная работа nmap: быстрое получение результатов и архивирование в течение всего процесса.

- Настраиваемое контекстное меню для каждой службы. Вы можете настроить что запустить на обнаруженной службе. Любой инструмент может быть запущен в терминале, может быть запущен из SPARTA.

- Вы можете запустить любой скрипт или инструмент по отношению к службе в списке всех хостов кликом мыши.

- Определение автоматизированных задач для служб (например, запуск nikto в отношении каждой HTTP службы или sslscan для каждой ssl службы).

- Проверка дефолтных учётных данных для большинства популярных служб. Конечно, это также можно настроить для автоматического запуска.

- Повторное использование найденного пароля в тестируемой инфраструктуре. Если в Hydra были найдены имена пользователей/пароли, то они сохраняются во внутренних списках слов, которые затем будут использованы на целях в той же сети (срочные новости: сисадмины используют одни и те же пароли).

- Возможность помечать хосты, над которыми вы уже работали, чтобы вы не тратили впустую ваше время на их анализ.

- Скриншоты веб-сайтов, это позволит вам не тратить впустую время на не интересных веб-серверах.

Домашняя страница: http://sparta.secforce.com/

Авторы: Antonio Quina (@st3r30byt3) и Leonidas Stavliotis (@lstavliotis)

Лицензия: GPLv3

Настройка SPARTA

На данный момент SPARTA может быть настроена редактированием файла sparta.conf, размещённого в корневой директории SPARTA.

root@WebWare:~# locate sparta.conf /etc/sparta.conf /usr/share/sparta/sparta.conf /var/lib/dpkg/info/sparta.conffiles

При запуске SPARTA проверяет, существует ли этот файл и если нет, то создаёт новый файл с дефолтными значениями. В будущем будет меню настроек, которое отбросит необходимость вручную редактировать этот файл и сделает изменение настроек проще и безопаснее.

ВНИМАНИЕ: Кроме инструментов, не удаляйте какие-либо строки из sparta.conf, поскольку это может сломать функциональность. Также имейте в виду, что значение настроек чувствительны к регистру.

Добавление новых действий в SPARTA

В SPARTA действия разделены на три класса:

- Действия с хостами: вызываются правой кнопкой мыши по хосту и полученная по нему информация будет сохранена и отображена в SPARTA

- Действия с портами: вызывается правым кликом на порту или службе и полученная по нему информация будет сохранена и отображена в SPARTA (например, из Nikto)

- Терминальные действия: вызываются правой кнопкой мыши по порту, и появится внешнее окно терминала (например, для связи через netcat)

Для настройки новых действий должен использоваться следующий формат:

tool=label, command, services

tool – это уникальный идентификатор, обычно имя инструмента.

label – это текст, который будет отображён в контекстном меню.

command – это команда, которую вы хотите напечатать в терминале для запуска инструмента. Обратите внимание, что это должна быть неинтерактивная команда. Заполнители [IP], [PORT] и [OUTPUT] при использовании будут заменены во время запуска на верные значения.

services – это список имён служб nmap, к которым применяется инструмент. Когда вы кликаете правой кнопкой по порту/службе, инструмент появится в контекстном меню только если служба определена здесь. Обратите внимание, что это поле не используется для действий с хостами по очевидным причинам.

Пример:

Для настройки инструмента Nikto для действия на порту нам нужно добавить следующую строку в секцию [PortActions] в sparta.conf:

nikto=Run nikto, nikto -o [OUTPUT].txt -p [PORT] -h [IP], “http,https”

После внесения изменений в конфигурационный файл, нужно перезапустить SPARTA для вступления изменений в силу. Это не потребуется, ,когда будет реализовано меню настроек.

Настройка автоматизированных атак в SPARTA

Вы можете настроить SPARTA для автоматического запуска любого инструмента, который вы настроили в секции [PortActions] в конфигурационном файле, когда служба найдена.

Автоматизированные атаки включаются по умолчанию, но могут быть отключены редактированием опции “enable-scheduler” в секции [GeneralSettings] конфигурационного файла.

Автоматизированные атаки настраиваются в секции [SchedulerSettings] конфигурационного файла. Используется следующий формат:

tool=services, protocol

tool – это уникальный идентификатор, который был использован для определения инструмента в секции [PortActions].

services – это список служб, которые когда найдены должны послужить триггером для автоматического запуска инструмента.

protocol – это протокол службы, на котором инструмент должен быть запущен (tcp/udp).

Установка SPARTA

Программа предустановлена в Kali Linux.

Установка SPARTA в Ubuntu 12.04+ (не тестировалось)

Рекомендуется использовать в Kali Linux, поскольку все необходимые инструменты там уже установлены. Тем не менее, по идее, SPARTA должна работать в системах основанных на Debian.

apt-get install python-elixir python-qt4 xsltproc

Кроме этих зависимостей, требуются следующие инструменты, чтобы SPARTA имела свою минимальную функциональность:

git clone https://github.com/secforce/sparta.git

Пример использования SPARTA

При первом запуске SPARTA откроется главный интерфейс с рабочей областью.

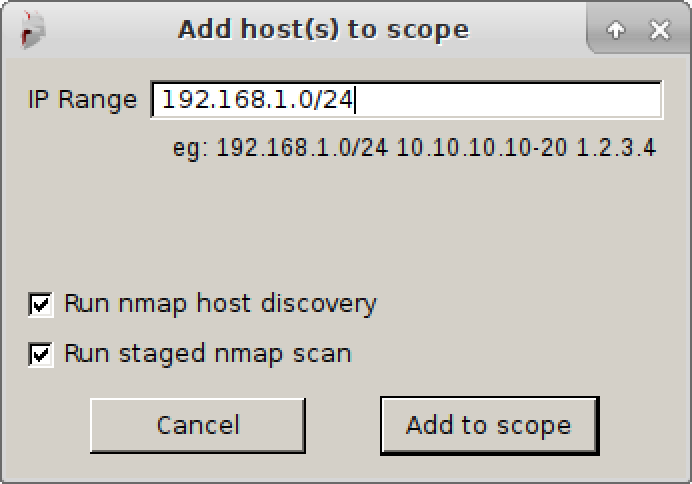

Первоначально панель хостов является пустой, поэтому вы можете импортировать файл результатов сканирования Nmap или, как показано в примере, кликнуть на панель по тексту “Click here to add host(s) to scope“ (добавление хостов).

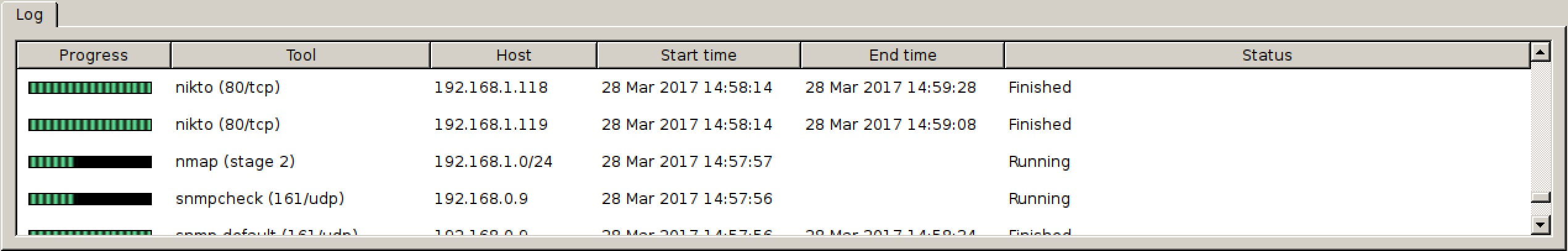

После клика “Add to scope“, начнётся сканирование Nmap, а нам в панели Log (журнал) будет показан прогресс сканирования.

Стандартное сканирование Nmap достаточно тщательное и займёт некоторое время. Как только SPARTA получает хосты и порты для работы, она осуществляет в отношении каждого из них запуск дополнительных инструментов для обнаружения служб. Этими инструментами являются nikto, smbenum, snmpcheck и другие.

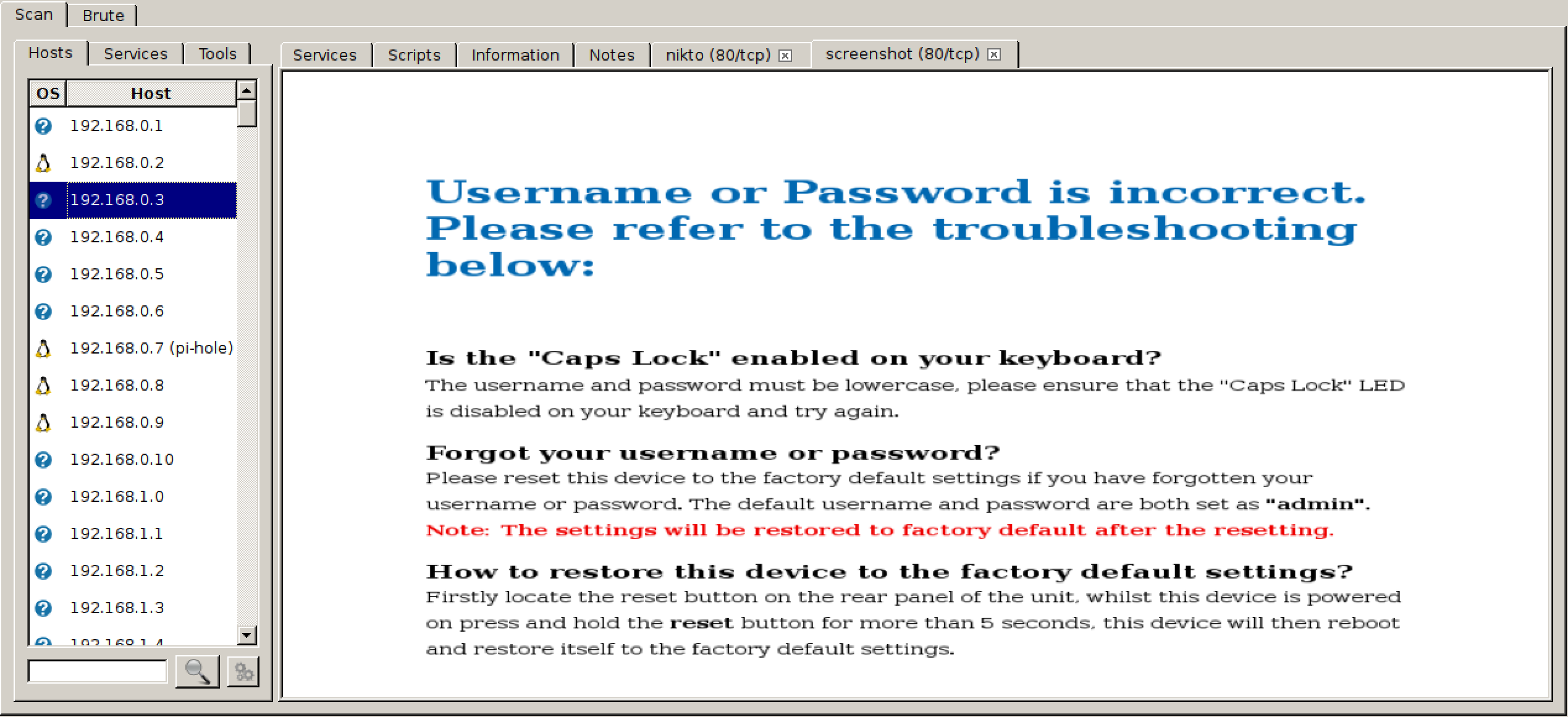

Выбор хоста в панели хостов (Hosts) покажет вкладки для каждого сканирования, которые были запущены в отношении этого хоста, включая скриншоты, если встретился какой-либо веб-сервер.

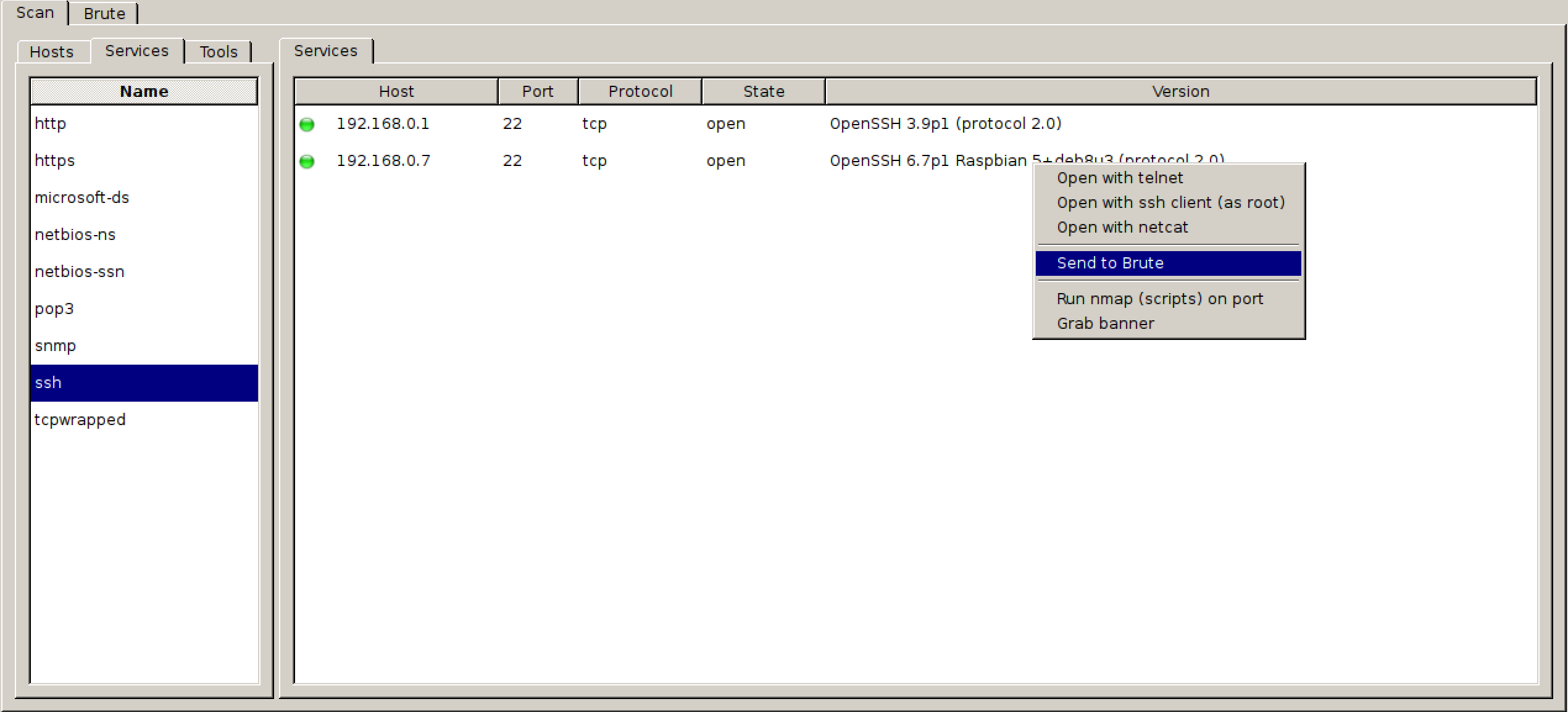

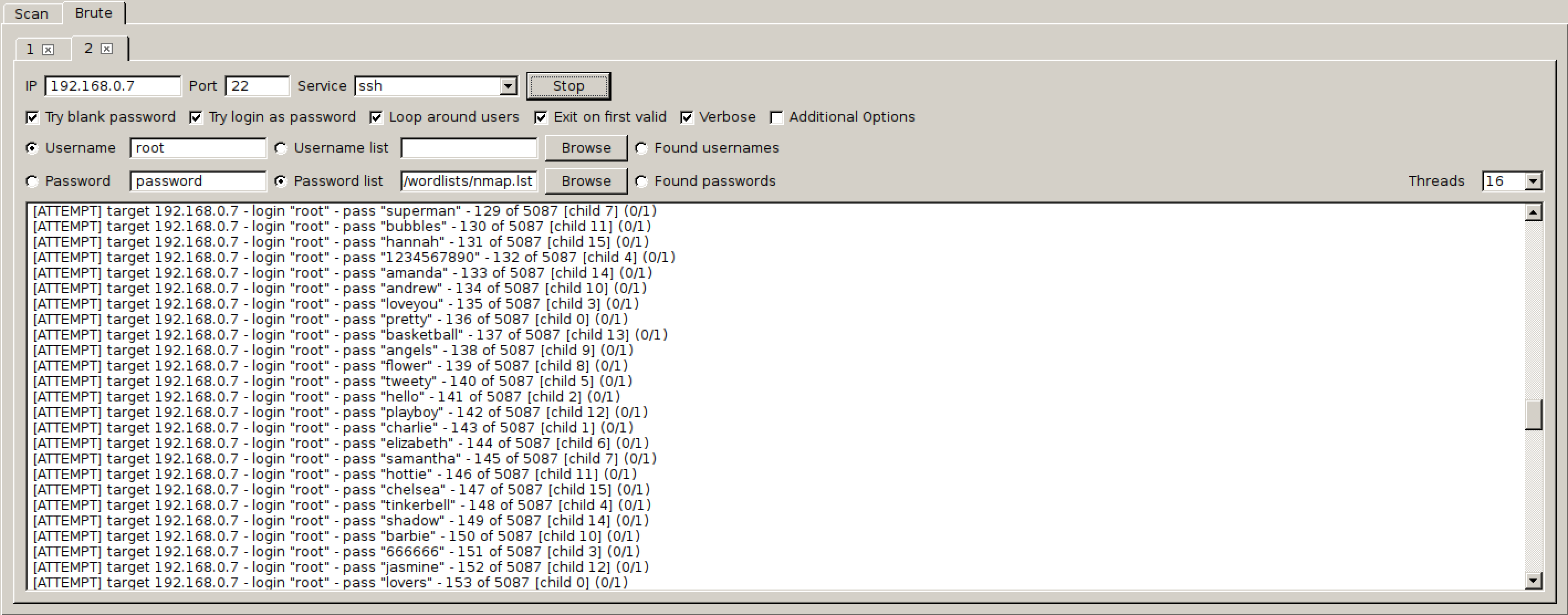

Службы, которые требуют вход, такие как telnet, SSH, HTTP и т.д. могут быть отправлены инструменту для брут-форса для взлома пароля. Это можно сделать правым кликом на службе и выбрав “”Send to Brute“”.

После конфигурации наших настроек, дадим SPARTA начать атаку на пароль рута через SSH по предварительно заданному словарю.

SPARTA имеет многие другие функции кроме тех, которые показаны здесь, и потраченное на их изучение время стоит того. Автоматизируя многие утомительные задачи, программа может сохранить вам много времени в тесте на проникновение.

Скриншоты SPARTA

Инструкции по SPARTA

Ссылки на инструкции будут добавлены позже.

Comments are Closed