YAWAST

Описание YAWAST

YAWAST – это набор для сбора информации и аудита безопасности некоторых аспектов веб-приложений.

YAWAST - это приложение, предназначенное для упрощения начального анализа и сбора информации для тестеров на проникновения и аудиторов безопасности. Он выполняет базовые проверки в следующих категориях:

- TLS/SSL — Поддерживаемые версии и наборы шифров; распространённые проблемы.

- Раскрытие информации — Проверка на популярные утечки информации.

- Присутствие файлов или директорий — Проверки файлов или директорий, которые могут свидетельствовать о проблемах с безопасностью.

- Распространённые уязвимости.

- Отсутствующие заголовки безопасности.

Инструмент предназначен для обеспечения простого способа выполнения начального анализа и обнаружения информации. Это не полный набор тестов, и, безусловно, это не Metasploit. Идея состоит в том, чтобы обеспечить быстрый способ выполнения первоначального сбора данных, который затем может быть использован для последующих более точечных целевых тестов. Это особенно полезно при использовании в сочетании с Burp Suite (через параметр --proxy).

Домашняя страница: https://github.com/adamcaudill/yawast

Автор: Adam Caudill

Лицензия: BSD-3-Clause

Справка по YAWAST

Использование

Стандартное сканирование:

./yawast scan <url> [--internalssl] [--tdessessioncount] [--nossl] [--nociphers] [--dir] [--dirrecursive] [--dirlistredir] [--files] [--srv [--subdomains] [--proxy localhost:8080] [--cookie SESSIONID=12345]

Сканирование только заголовков:

./yawast head <url> [--internalssl] [--tdessessioncount] [--nossl] [--nociphers] [--proxy localhost:8080] [--cookie SESSIONID=12345]

SSL информация:

./yawast ssl <url> [--internalssl] [--tdessessioncount] [--nociphers]

Определение CMS:

./yawast cms <url> [--proxy localhost:8080] [--cookie SESSIONID=12345]

КОМАНДЫ:

cert Получить информацию об используемых сертификатах

cms Определить используемую систему управления контентом

head Сканировать заголовки в ответах указанного URL

help Показать справку по глобальным опция или по отдельным командам

scan Сканировать предоставленный URL

ssl Показать SSL информацию

ГЛОБАЛЬНЫЕ ОПЦИИ:

-h, --help

Показать справку

-v, --version

Показать версию

-t, --trace

Показать обратную трассировку в случае возникновения ошибок

Кроме глобальных опций, у каждой команды имеются свои собственные опции.

- cert — получить информацию об используемых сертификатах

Использование:

./yawast cert --input <файл>

Опции:

--input СТРОКА

Список доменов для проверки

- cms — определить используемую систему управления контентом (CMS)

Использование

./yawast cms URL

Опции:

--proxy СТРОКА

HTTP прокси сервер (такой как Burp Suite)

--cookie СТРОКА

Сессионное куки

- head — сканирует заголовки ответа предоставленного URL

Использование:

./yawast head URL

Опции:

--nossl

Отключить проверку SSL

--nociphers

Отключить проверку поддерживаемых шифров (только с --internalssl)

--internalssl

Отключить интеграцию SSL Labs

--tdessessioncount

Посчитать количество сообщений, которые могут быть отправлены за единичную сессию

--proxy СТРОКА

HTTP прокси сервер (такой как Burp Suite)

--cookie СТРОКА

Сессионное куки

- scan — сканировать предоставленный URL

Использование:

./yawast scan URL

Опции:

--nossl

Отключить SSL проверки

--nociphers

Отключить проверки поддерживаемых шифров (только с --internalssl)

--internalssl

Отключить интеграцию SSL Labs

--tdessessioncount

Посчитать количество сообщений, которые могут быть отправлены за единичную сессию

--dir

Включить поиск директорий

--dirrecursive

Рекурсивный поиск директорий (только с --dir)

--dirlistredir

Показать редиректы 301 (только с --dir)

--proxy СТРОКА

HTTP прокси сервер (такой как Burp Suite)

--cookie СТРОКА

Сессионное куки

- ssl — Показывает информацию о SSL

Использовать:

./yawast ssl URL

Опции:

--nociphers

Отключить проверки поддерживаемых шифров (только с --internalssl)

--internalssl

Отключить интеграцию SSL Labs

--tdessessioncount

Посчитать количество сообщений, которые могут быть отправлены за единичную сессию

Руководство по YAWAST

Страница man отсутствует.

Использование с Burp Suite

По умолчанию Burp Suite прокси прослушивает localhost на порту 8080, для использования YAWAST с Burp Suite (или любой прокси, если на это пошло) просто добавьте это к команде --proxy localhost:8080

Тестирование аутентификации

Для тестирования аутентификации YAWAST позволяет вам через параметр --cookie указывать куки для передачи: --cookie SESSIONID=1234567890

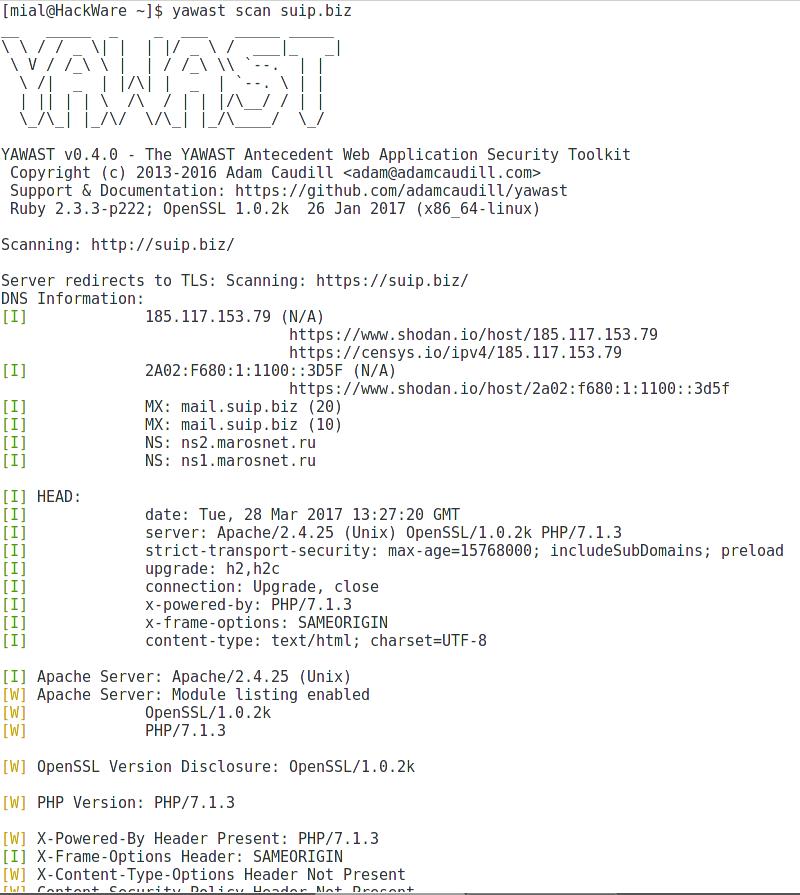

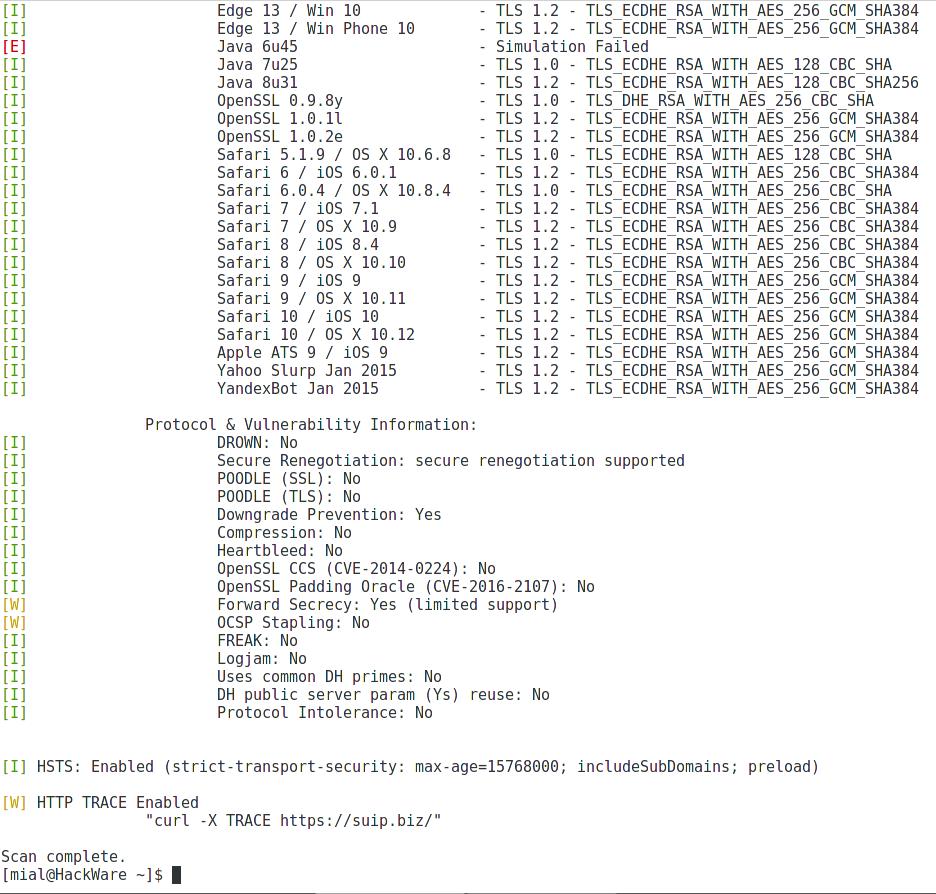

О выводе

Вы заметите, что большинство строк начинаются с буквы в квадратных скобках. Это скажет вам, как интерпретировать результаты при беглом просмотре. Возможны четыре значения:

- [I] — Это говорит о том, что строка информационная и не обязательно свидетельствует о проблеме с безопасностью.

- [W] — Это предупреждение, которое означает, что может иметь место проблема, или может выдаваться полезная информация. Их необходимо оценивать для каждого конкретного случая.

- [V] — Это уязвимость, она свидетельствует о проблеме требующей решения.

- [E] — Это говорит о том, что произошла ошибка, иногда она может быть серьёзной и говорит о проблемах в вашем рабочем окружении, целевом сервере или приложении. В других случаях они могут быть просто информацией, дающей вам знать, что что-то пошло не так, как запланировано. Использование индикатора может меняться со временем на основе новых исследований или улучшенных техниках выявления. Во всех случаях результаты следует тщательно оценивать в контексте приложения, способа его использования и угроз. Индикатор — это, если хотите, руководство, подсказка, в конечном счёте, вам решать, насколько важную информацию он содержит.

Примеры запуска YAWAST

Выполнить стандартную проверку (scan) хоста (suip.biz):

yawast scan suip.biz

Установка YAWAST

Установка в Kali Linux

gem install yawast

Установка в BlackArch

Программа предустановлена в BlackArch.

sudo pacman -S yawast

Установка в Ubuntu, Linux Mint, Debian

sudo apt-get install ruby ruby-dev sudo gem install yawast

Установка в Mac OSX

Версия Ruby, поставляемая с Mac OSX 10.11 является слишком старой, поэтому рекомендуемым решением является использование RVM:

gpg --keyserver hkp://keys.gnupg.net --recv-keys 409B6B1796C275462A1703113804BB82D39DC0E3 \curl -sSL https://get.rvm.io | bash -s stable source ~/.rvm/scripts/rvm rvm install 2.2 rvm use 2.2 --default gem install yawast

Установка в Windows

Для установки в Windows вам сначала нужно установить Ruby; это может быть легко сделано с последней версией RubyInstaller. Когда Ruby установлен, YAWAST может быть установлен обычным способом:

gem install yawast

Информация об установке в другие операционные системы будет добавлена позже.

Скриншоты YAWAST

Инструкции по YAWAST

Ссылки на инструкции будут добавлены позже.

Comments are Closed