TIDoS-Framework

Описание TIDoS-Framework

Платформа для наступательного ручного тестирования на проникновение веб-приложений.

Особенности:

- Законченная универсальная платформа, охватывающая всё от сбора начальных данных до анализа на уязвимости.

- Имеет 5 главных фаз, разделённых на 14 подфаз, включающих в общей сложности 108 модулей.

- Стадия сбора информации (разведки) имеет 50 собственных модулей (разделённых на подкатегории активная и пассивная разведка, и модули раскрытия информации)

- Стадия сканирования и перечисления имеет 16 модулей (включая сканирование портов, анализ WAF и другое)

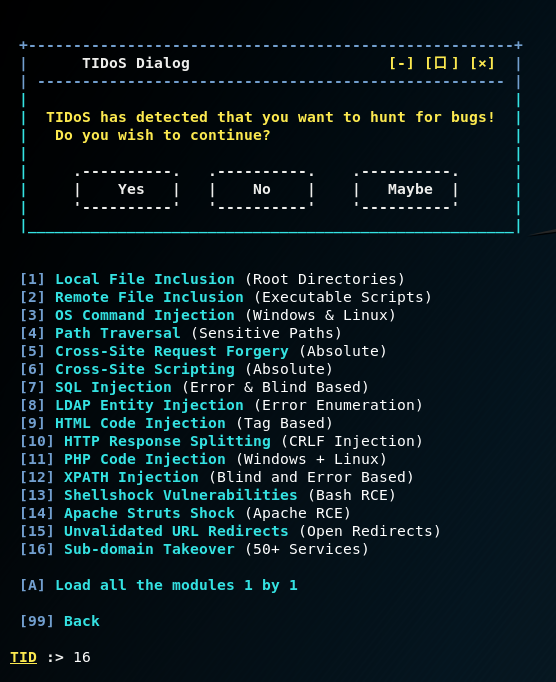

- Фаза анализа уязвимостей имеет 37 модулей (включая самые распространённые уязвимости)

- Exploits Castle имеет только 1 эксплойт (исключительно в целях разработки)

- И наконец Auxiliaries (вспомогательный) раздел имеют 4 модуля, находящихся в процессе разработки

- Все пять фаз имеют Auto-Awesome модуль, который автоматизирует работу, последовательно запуская все другие модули из данного раздела

- Вам нужно только указать домен, а всё остальное этот инструмент сделает за вас

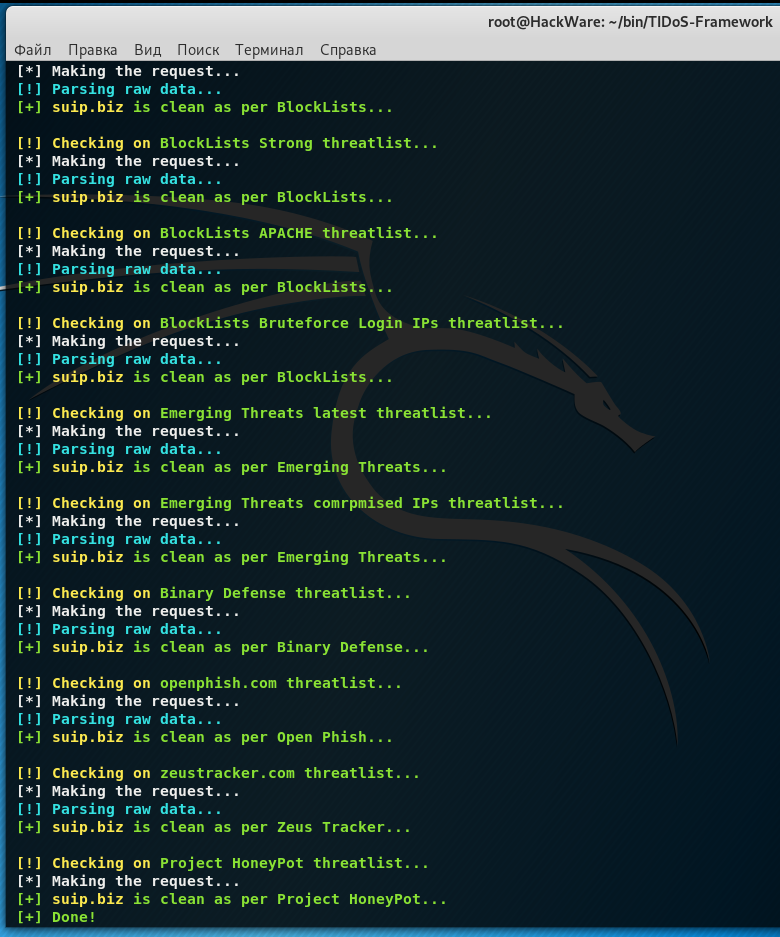

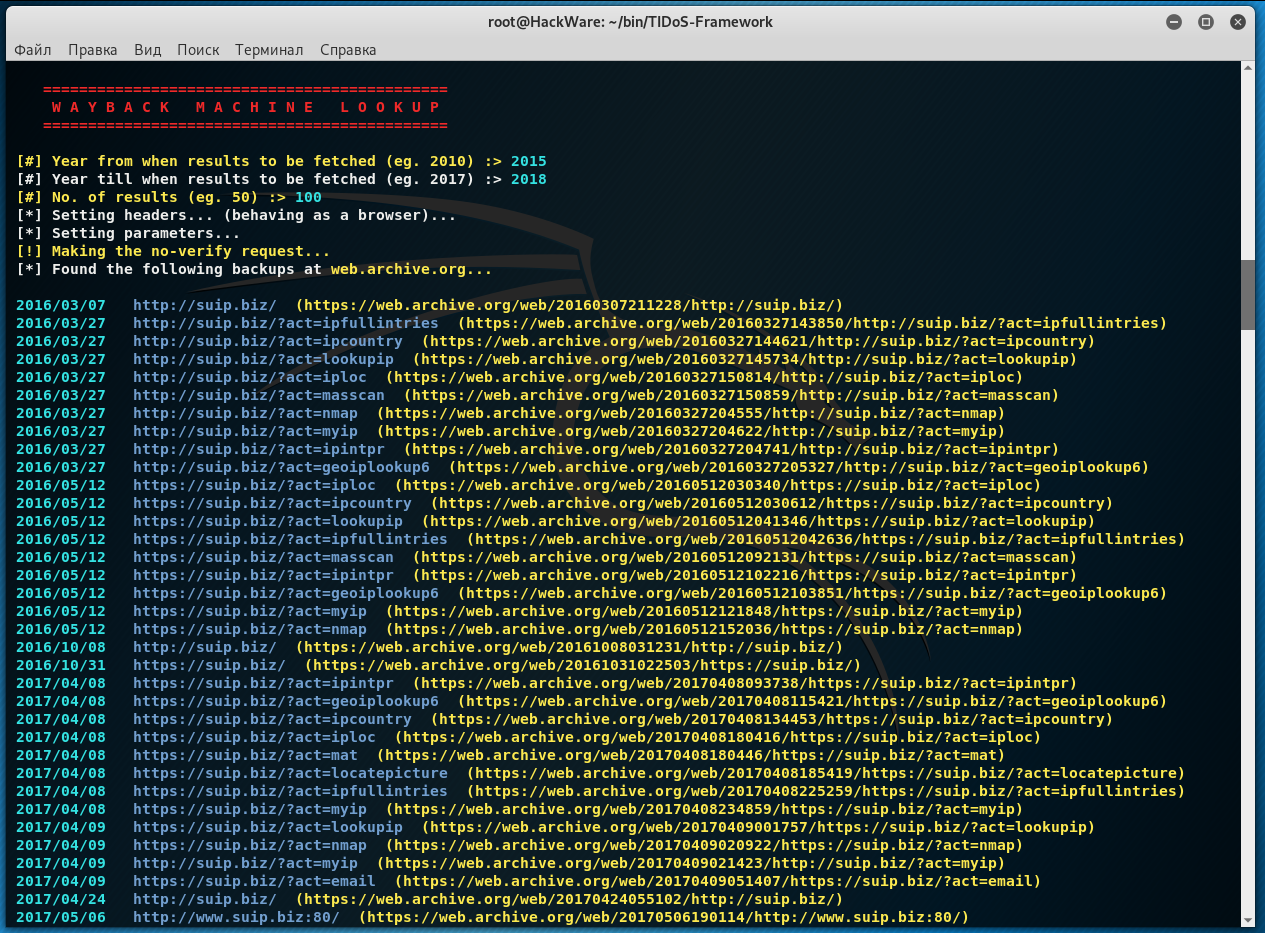

- У TIDoS полный вербальный вывод, вы всегда в курсе того, что происходит в каждый момент

- Полностью дружественное интерактивное рабочее окружение

Домашняя страница: https://github.com/0xInfection/TIDoS-Framework

Автор: Infected Drake

Лицензия: GPLv3

Справка по TIDoS-Framework

Опции командной строки отсутствуют, всё управление осуществляется в интерактивном текстовом интерфейсе.

Руководство по TIDoS-Framework

Инструмент весьма дружественный к пользователю и прост в использованию. Просто следуйте описанным ниже шагам.

1. Запустите инструмент в терминале с правами суперпользователя (sudo) — это нужно для Nmap и других приложений, требующих повышенных привилегий. Если не собираетесь сканировать порты, то можно запустить без sudo.

2. После загрузки инструмента, введите имя веб-сайта с протоколом, например, http://www.example.com или https://subdomain.tld.com.

3. Инструмент проверит доступен ли сайт в данный момент для работы с ним или нет. Если доступен, то будет отображён массив 5 модулей.

4. Этими модулями являются:

- Reconnaissance & OSINT — Разведка и сбор информации из открытых источников

- Scanning and Enumeration — Сканирование и перечисление

- Vulnerability Analysis — Анализ уязвимостей

- Exploitation (beta) — Эксплуатация (в настоящее время в бета версии)

- Auxillary Modules — Вспомогательные модули

5. Введите соответствующий номер для запуска модуля.

6. Каждый раздел имеет вложенные подразделы, в которых тематически отсортированы модули. Количество модулей постоянно увеличивается.

7. Изучайте модули самостоятельно.

Для некоторых функций требуются API ключи. Их нужно прописать в файле files/API_KEYS.py. Вы можете ввести следующие ключи:

- SHODAN

- CENSYS,

- FULL CONTACT

- WHATCMS.

Уже вписаны публичные API ключи для SHODAN и WHATCMS — вы можете поменять их на свои.

Рекомендуется запускать модули в следующем порядке:

Reconnaissance ➣ Scanning & Enumeration ➣ Vulnerability Analysis

Примеры запуска TIDoS-Framework

Запустите программа, если будете использовать сканирование портов и другие функции Nmap, то запустите с sudo:

sudo python2 tidos.py

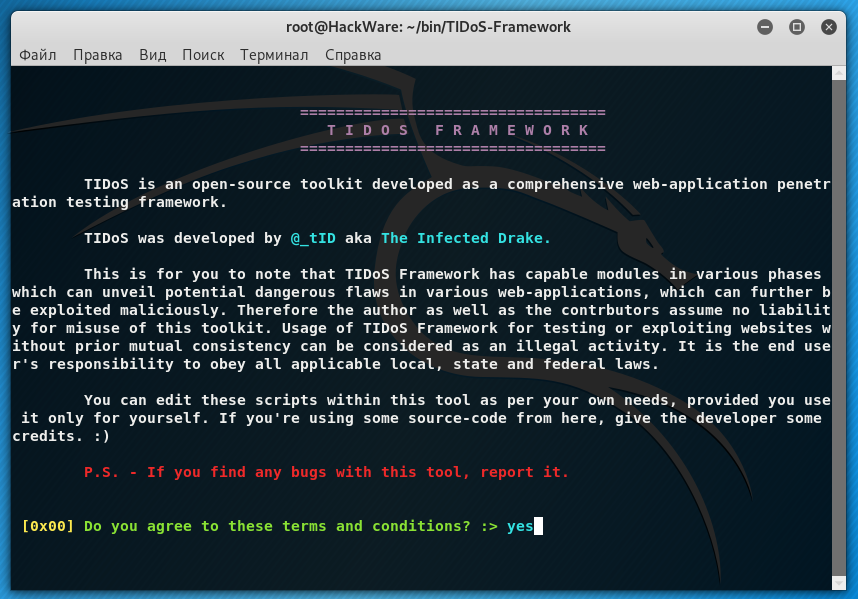

При первом запуске нужно принять условия использования:

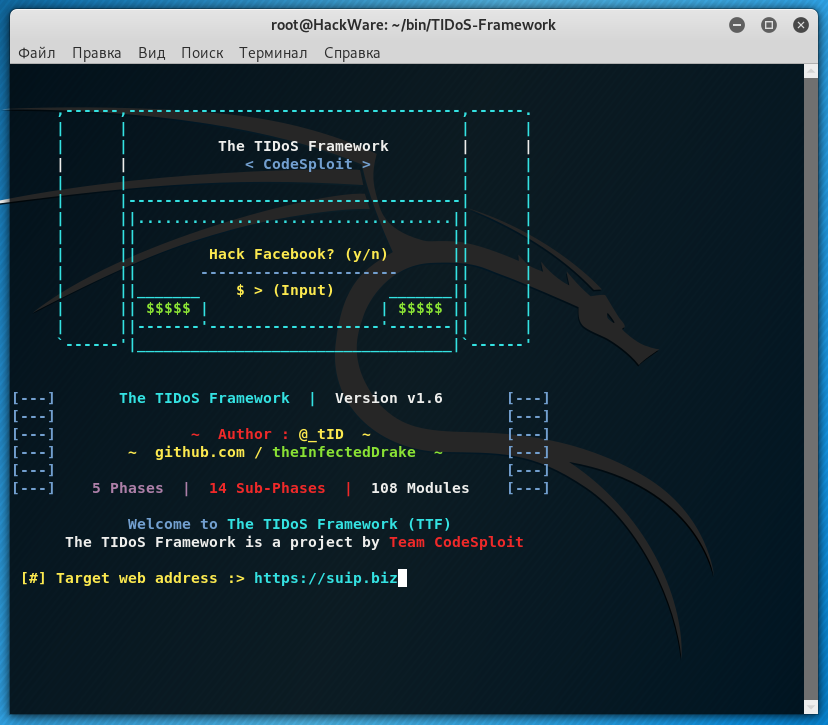

Введите целевой сайт с протоколом (HTTP или HTTPS):

[#] Target web address :> suip.biz

Поскольку я ввёл без протокола, то у программа спрашивает, использует ли сайт SSL:

[#] Does this website use SSL? (y/n) :> y

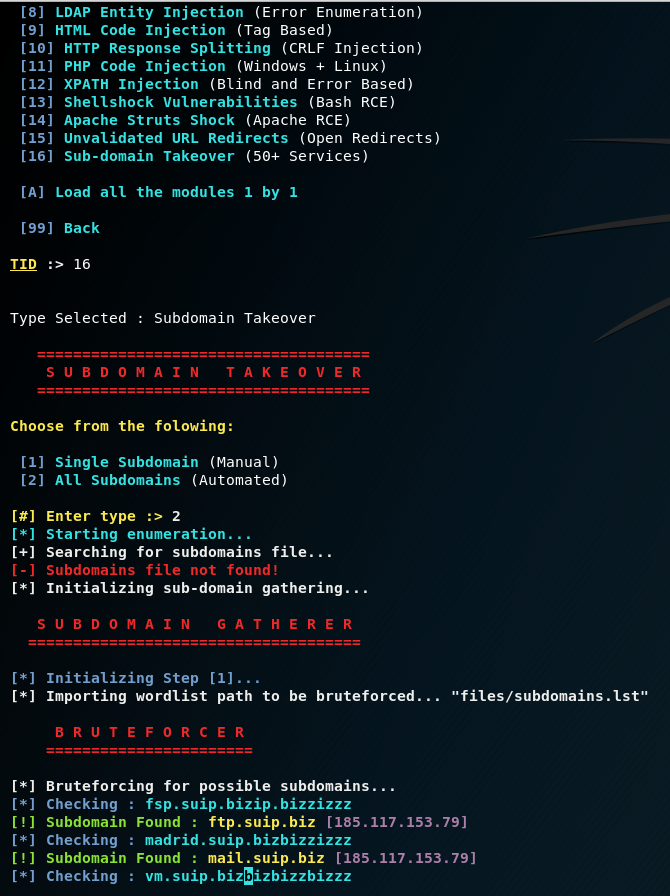

На выбор предлагаются следующие разделы:

Choose from the options below : [1] Reconnaissance & OSINT (50 modules) [2] Scanning & Enumeration (16 modules) [3] Vulnerability Analysis (37 modules) [4] Exploitation (beta) (1 modules) [5] Auxillary Modules (4 modules) [99] Say "alvida"! (Exit TIDoS)

Выбираю первый (разведка и сбор информации), появляются опции::

[1] Passive Footprinting (Open Source Intelligence) [2] Active Reconnaissance (Gather via Interaction) [3] Information Disclosure (Errors, Emails, etc)

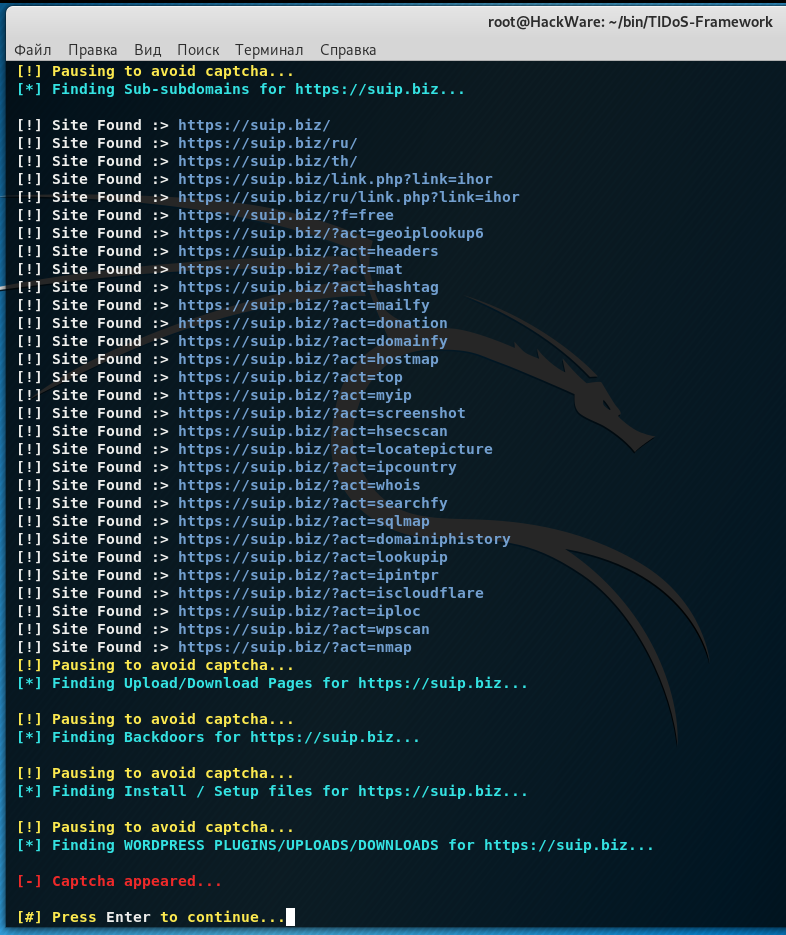

Выбираю первый вариант — пассивный сбор данных — то есть без отправки запросов к цели.

Выбираю запуск сразу всех модулей — ввожу A:

Установка TIDoS-Framework

Установка в Kali Linux

sudo apt install libncurses5 libxml2 nmap tcpdump scons libexiv2-dev python-pyexiv2 build-essential python-pip default-libmysqlclient-dev python-xmpp git clone https://github.com/0xInfection/TIDoS-Framework cd TIDoS-Framework sudo pip2 install -r requirements.txt sudo pip2 install BeautifulSoup dnslib Client sudo python2 tidos.py

Установка в BlackArch

sudo pacman -S ncurses libxml2 nmap tcpdump scons exiv2 python2-exiv2 python2-pip python2-pyxmpp --needed git clone https://aur.archlinux.org/mysql.git cd mysql makepkg -si cd .. git clone https://github.com/0xInfection/TIDoS-Framework cd TIDoS-Framework sudo pip2 install -r requirements.txt sudo pip2 install BeautifulSoup dnslib Client sudo python2 tidos.py

Информация об установке в другие операционные системы будет добавлена позже.

Comments are Closed