mdk3

Описание mdk3

MDK — это рабочий концепт для эксплуатирования популярных слабостей протокола IEEE 802.11. ВАЖНО: Ваша ответственность лежит на том, чтобы получить разрешение от владельца сети перед запуском MDK в отношении этой сети.

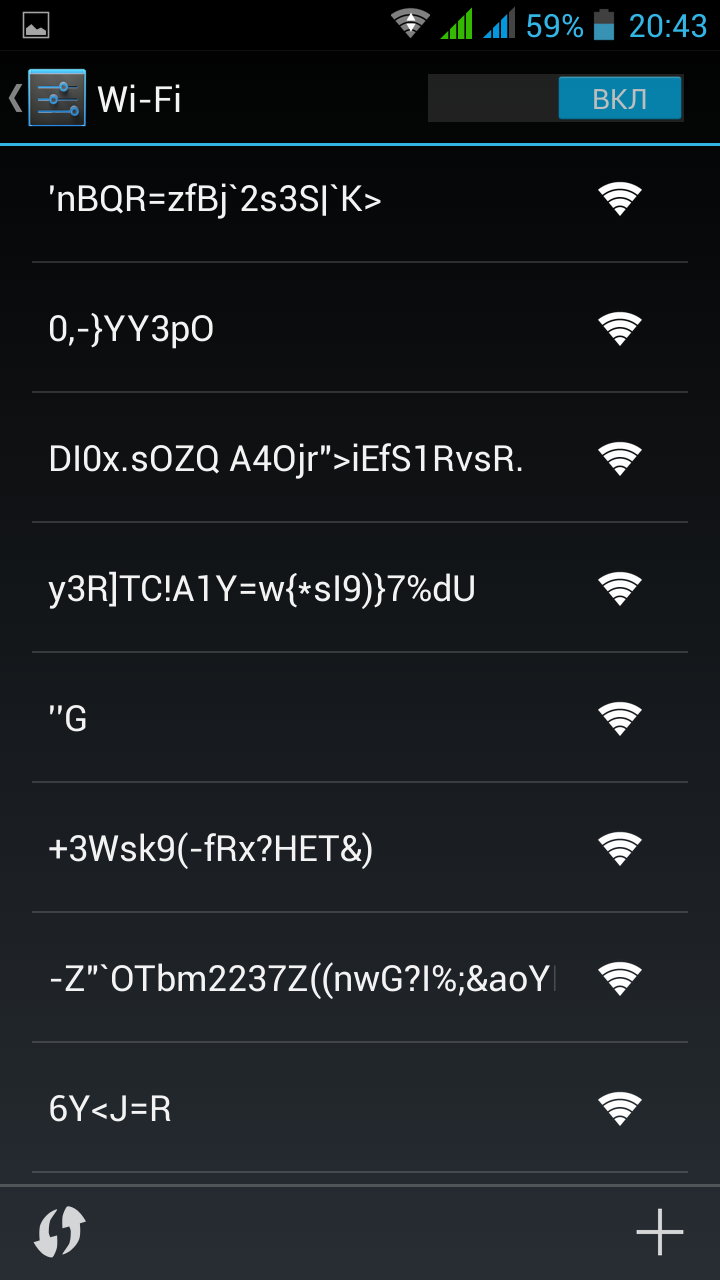

Новый мод от Musket (mod-musket-r1) позволяет отправлять направленные зондирующие запросы с невалидными символами SSID к ТД. Это делается в ожидании того, что при достаточном количестве отправленных зондов, АП запрётся и перезагрузится.

Домашняя страница: https://github.com/charlesxsh/mdk3-master (сайт мода, оригинальный сайт больше не существует…)

Автор: ASPj of k2wrlz

Лицензия: GPLv2

Справка по mdk3

Использование:

mdk3 <интерфейс> <режим_тестирования> [опции_тестирования]

Для получения полной справки по всем опциям:

mdk3 --fullhelp

Для получения подробной справки по отдельным режимам тестирования:

mdk3 --help <режим_тестирования>

РЕЖИМЫ ТЕСТИРОВАНИЯ:

b - Режим флуда маяками

Отправляет фреймы маяков для показа фальшивых точек доступа клиентам. Это иногда может привести к падению сканеров сети или даже драйверов!

a - Режим DoS аутентификации

Отправляет пакеты аутентификации всем точкам доступа, найденным в диапазоне доступности. Слишком много клиентов приводят к зависанию или сбросу некоторых ТД.

p - Базовое зондирование и режим брутфорса ESSID

Зондирует ТД и проверяет ответы, полезно для проверки была ли SSID разоблачена верно или если ТД в ваших адаптерах отправляет диапазон SSID, то также возможен брутфорсинг в этом тестовом режиме.

d - Режим деаутентификации / озверевшего отключения

Выбрасывает всех от ТД

m - Эксплуатация вырубания по Мишелю (TKIP)

Прекращает весь трафик на постоянной основе

x - Тесты 802.1X

w - Бардак WIDS/WIPS

Запутывает / Сбивает системы обнаружения и предупреждения вторжений

f - Режим брутфорса фильтра MAC

Этот тест использует список известных MAC адресов клиентов и пытается пройти аутентификацию с ними в заданной ТД, при этом динамически изменяется таймаут ответа для лучшей производительности. В настоящее время это работает на ТД, которые отклоняют должным образом открытый запрос аутентификации

g - Тест понижения WPA

Производит деаутентификацию Станций и ТД отправкой шифрованных пакетов WPA. Этим тестом вы можете проверить, попробует ли сисадмин установить настройки сети на WEP или отключить шифрование

t - Тесты зондирующими запросами (mod-musket)

mdk3 <mon> t <канал> <bssid ТД> <фреймы/секунду>

Руководство по mdk3

Страница man отсутствует.

Подробная справка по mdk3

b - Режим флуда маяками

Отправляет фреймы маяков для показа фальшивых точек доступа клиентам. Это иногда может привести к падению сканеров сети или даже драйверов!

ОПЦИИ:

-n <ssid>

Использовать SSID <ssid> вместо сгенерированных случайным образом

Будут созданы фальшивые точки доступа только с этим именем. Это используется если вы хотите спрятать сеть.

-f <имя_файла>

Считывать SSIDs из файла

Позволяет вам считывать имена сетей из файла. Таким образом вы можете одновременно создавать фальшивые точки доступа нескольких сетей. Смотрите файл с примером! (примеры файлов https://github.com/charlesxsh/mdk3-master/tree/master/useful_files)

-v <имя_файла>

Считывать MACs и SSIDs из файла.

Это используется для создания фальшивых ТД конкретного набора сетей. Каждая строка в этом файле состоит из адреса ТД и её имени. В качестве примера как это использовать смотрите файл https://github.com/charlesxsh/mdk3-master/blob/master/useful_files/fakeap-example.txt.

-d

Показать станцию как Ad-Hoc

-w

Установить бит WEP (Создаёт зашифрованные сети)

-g

Показать станцию как 54 Mbit

-t

Показать станцию использующих шифрование WPA TKIP

-a

Показать станцию использующих шифрование WPA AES

-m

Использовать валидные MAC адреса для точек доступа из базы данных OUI

Обычно MDK3 генерирует сети со случайными MAC адресами. Но поскольку не все адреса используются реальным железом, то может оказаться просто выявить большинство фальшивых ТД, которые создала mdk3.

Эта опция говорит MDK3 генерировать Точки Доступа только с адресами известных производителей железа. С этой опцией трудно сказать, сеть фальшивая или нет.

-h

Перепрыгнуть на канал, где спуфится ТД

Это делает тест более эффективным в отношении некоторых устройств/драйверов. Но он уменьшает скорость пакетов из-за прыжков по каналам.

Эта опция делает так, что MDK3 меняет канал вашей карты на канал, где фальшивой сети в действительности следовало бы быть. Плюсом этого является то, что так труднее определить, является ли эта сеть фальшивой, поскольку канал в данных радиомаяка соответствует каналу, по которому отправляется пакет. Минус в том, что вашей карте нужно определённое время для перехода на указанный канал. Поэтому это замедлит скорость инъекции. Вы можете избежать это генерируя фальшивые сети только на одном канале (смотрите ниже опцию -c), но в этом случае цели не должны менять свои каналы, чтобы найти правильную ТД, так они могут найти быстрее реальную ТД.

-c <канал>

Фальшивая ТД на канале <канал>. Если вы хотите, чтобы ваша карта перепрыгнула на этот канал, вы должны также установить опцию -h!

-s <pps>

Устанавливает скорость в пакетах в секунду (По умолчанию: 50)

Быстрее скорость = больше фальшивых сетей.

a - Режим DoS аутентификации

Отправляет пакеты аутентификации всем точкам доступа, найденным в диапазоне доступности. Слишком большое количество клиентов может привести к зависанию или даже сбросу некоторых ТД.

Когда станция подключается к Точке Доступа, ей необходимо пройти несколько шагов. Двумя основными шагами являются Аутентификация и Ассоциация. Первый начинает весь процесс и спрашивает у ТД, может ли ещё одна станция подключиться к ней, ТД решает, разрешён ли ещё один новый клиент. Если установлен MAC фильтр, то он срабатывает на этом этапе для неизвестной станции. На втором шаге, проверяется шифрование. Большинство ТД используют Открытый режим, поэтому фаза Ассоциации всегда принимается, а действительная проверка, является ли верным клиентский ключ, проводится позже (например, в фазе EAP для WPA). Слабым местом этого является то, что вы можете запустить множество запросов и забыть про них, но ТД нужно хранить эти запросы в памяти, чтобы завершить их. Режим Отказа-в-Обслуживании начинает так много запросов, как это возможно и продолжает отслеживать ответы, которые отправляет ТД. Вы можете выполнить этот тест одновременно на нескольких ТД, или вы можете выбрать интеллектуальный вариант, когда mdk3 сама отслеживает клиентов и даже повторно вводит валидные пакеты Данных, которые были перехвачены из сети, поэтому ТД не сможет отличить реальных и поддельных клиентов и может начать отбрасывать легитимных клиентов, чтобы освободить место.

ОПЦИИ:

-a <ap_mac>

Тестировать только заданную ТД

-m

Использовать валидные MAC адреса для точек доступа из базы данных OUI

-c

НЕ проверять, был ли тест успешным

-i <ap_mac>

Выполнить интеллектуальный тест по ТД (-a и -c будут проигнорированы)

Этот тест подключает клиентов к ТД и делает повторные инжекты стащенных данных для поддержания соединения

-s <pps>

Устанавливает скорость в пакетах в секунду (По умолчанию: неограниченно)

p - Базовое зондирование и режим брутфорса ESSID

Зондирует ТД и проверяет ответы, полезно для проверки была ли SSID разоблачена верно или находится ли в пределах досягаемости определённая ТД. Используйте опции -f и -t для включения брутфорсинга SSID

Стандарт IEEE определяет пакеты Зонда (Probe). Эти пакеты позволяют станции отправлять запрос на определенную сеть в эфир, причем все соответствующие точки доступа отвечают на него. С теми пакетами вы можете проверить, находится ли точка доступа в диапазоне доступности (т.е. видит ли она ваши сигналы и видите ли вы её ответы). У большинства точек доступа есть функция, называемая «скрытый SSID». С помощью скрытого SSID сеть не может быть «найдена» с Windows и будет отображаться в других системах как «Скрытая». Фреймы радиомаяков, излучаемые этими ТД, НЕ содержат имя сети. Вместо этого они либо содержат НУЛИ для каждого символа в SSID, либо только один НОЛЬ. Чтобы подключиться к такой скрытой сети, злоумышленник должен узнать реальное имя сети. Поскольку имя сети передается в текстовом виде при ассоциации к ТД, злоумышленник может просто подождать, пока какой-либо клиент подключится к ТД или отключит уже подключенного клиента с помощью aireplay-ng или любого другого инструмента, выполнив атаку Деаутентификация (mdk3 также может это сделать, режим d) и дождаться его повторного подключения (что обычно происходит мгновенно). Однако, если отсутствуют подключённые клиенты, SSID остается скрытым. Вместе с mdk3 вы можете попробовать подобрать SSID из по словарю или полным перебором. mdk3 отправляет запросы и ожидает ответы. Если отправлен верный SSID, то ТД ответит вам и это имя больше не является скрытым. Если вам повезёт, то в своих фреймах радиомаяков ТД сохранит оригинальную длину реального SSID. mdk3 определит это и будет пробовать только подходящие SSID.

ОПЦИИ:

-e <ssid>

Говорит mdk3 которую SSID зондировать

-f <имя_файла>

Считывать строки из файла для брутфорсинга скрытых SSIDs

-t <bssid>

Установить MAC адрес целевой ТД

-s <pps>

Установить скорость (По умолчанию: неограниченна, в режиме брутфорса: 300)

-b <набор символов>

Использовать полный режим брутфорса (рекомендуется только для коротких SSIDs!).

Наборы символов:

- все печатные (a)

- нижний регистр (l)

- верхний регистр (u)

- цифры (n)

- нижний и верхний регистр (c)

- нижний и верхний регистр плюс цифры (m)

d - Режим деаутентификации / озверевшего отключения

Выбрасывает всех от ТД

Если станция хочет покинуть сеть, она отправляет Точке Доступа пакет деаутентификации, чтобы отменить свою регистрацию в ней. Дополнительно Точке Доступа разрешено отсоединять станции, когда она думает, что это необходимо (например, ТД заполнена, и самые старые станции выбрасываются из неё, позволяя подключиться новым клиентам). Поскольку эти пакеты не зашифрованы (если вы не используете новую поправку IEEE_802.11w), злоумышленник может легко подделать их для отключения легитимных клиентов от вашей точки доступа. mdk3 способен создавать различные типы этих пакетов с различными параметрами:

- Деаутентификация от ТД к клиенту: mdk3 внедряет пакет деаутентификации с MAC адресом ТД для Станции, говоря станции, что станция отключена по неуказанным причинам.

- Деаутентификация от клиента к ТД: mdk3 внедряет пакет деаутентификации от Станции до ТД, говоря ТД, что станция покинула сеть.

- Деассоциация от ТД к клиенту: mdk3 говорит клиенту, что он был выбрашен, поскольку ТД заполнена.

- Деассоциация от клиента к ТД: mdk3 говорит ТД, что клиент покинул сеть.

mdk3 прослушивает на текущем канале пакеты данных (Data), извлекает из них адрес ТД и Станции и отправляет пакет каждого типа. Если что-то происходит, то каждую секунду отображается сообщение статуса.

ОПЦИИ:

-w <имя_файла>

Прочитать файл содержащий MAC адреса которые не надо беспокоить (Режим белого списка)

-b <имя_файла>

Прочитать файл содержащий MAC адреса по которым нужно проводить тест (Режим чёрного списка)

-s <pps>

Установить скорость в пакетах в секунду (По умолчанию: неограниченно)

-c [канал,канал,канал,…]

Включить переключение каналов. Если не будут указаны какие-либо каналы, mdk3 будет прыгать по всем 14 b/g каналам. Канал будет меняться каждые 5 секунд.

m - Эксплуатация вырубания по Мишелю (TKIP)

Прекращает весь трафик на постоянной основе

ОПЦИИ:

-t <bssid>

Установить Mac адрес целевой ТД

-w <seconds>

Секунды между вспышками (По умолчанию: 10)

-n <ppb>

Установить количество пакетов за один буст (По умолчанию: 70)

-j

Использовать новый эксплойт QoS TKIP

Нужно всего несколько пакетов чтобы положить ТД!

-s <pps>

Установить скорость (По умолчанию: 400)

x - Тесты 802.1X

ОПЦИИ:

0 - Начать пакетный флудинг EAPOL

-n <ssid>

Использовать SSID <ssid>

-t <bssid>

Установить Mac адрес целевой ТД

-w <тип WPA>

Установить тип WPA (1: WPA, 2: WPA2/RSN; по умолчанию: WPA)

-u <одноадресный шифр>

Установить одноадресный тип шифра (1: TKIP, 2: CCMP; по умолчанию: TKIP)

-m <multicast cipher>

Установить групповой тип шифра (1: TKIP, 2: CCMP; по умолчанию: TKIP)

-s <pps>

Установить скорость (По умолчанию: 400)

1 - EAPOL Logoff test

-t <bssid>

Установить MAC адрес целевой ТД

-c <bssid>

Установить MAC адрес целевой ТД СТАНЦИИ

-s <pps>

Установить скорость (По умолчанию: 400)

w - Бардак WIDS/WIPS

Запутывает / Сбивает системы обнаружения и предупреждения вторжений

ОПЦИИ:

-e <SSID>

SSID целевой сети WDS

-c [канал,канал,канал…]

Использовать переходы по каналам

-z

активировать эксплойт Zero_Chaos' WIDS (аутентифицировать клиентов с WDS на другие ТД, чтобы свести с ума WIDS)

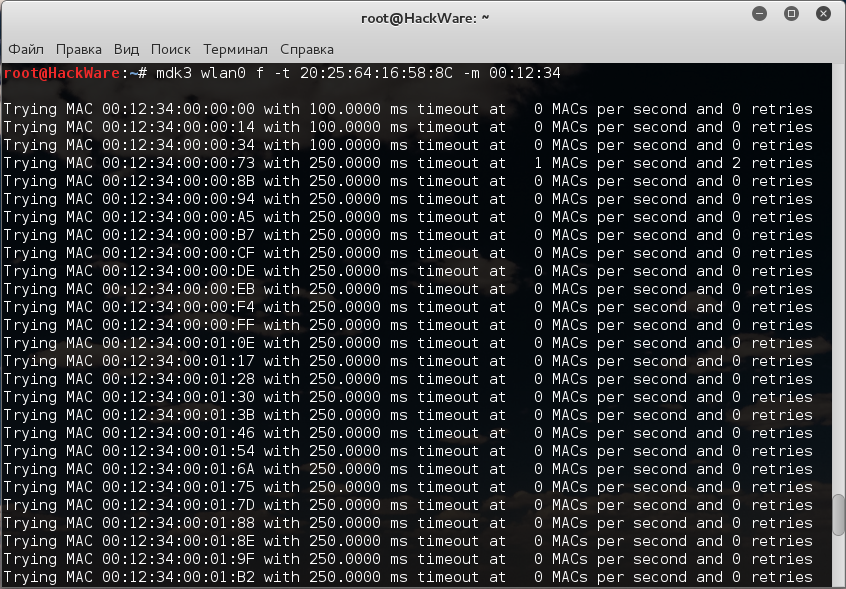

f - Режим брутфорса фильтра MAC

Этот тест использует список известных MAC адресов клиентов и пытается пройти аутентификацию с ними в заданной ТД, при этом динамически изменяется таймаут ответа для лучшей производительности. В настоящее время это работает на ТД, которые отклоняют должным образом открытый запрос аутентификации

ОПЦИИ:

-t <bssid>

Целевая BSSID

-m <mac>

Установить диапазон MAC адресов для использования (3 байта, например, 00:12:34). Если не указана -m, то будет использоваться внутренняя база данных.

-f <mac>

Установить MAC адрес с которого будет начат брутфорс. (Внимание: Вы не можете использовать -f и -m в одно время)

g - Тест понижения WPA

Производит деаутентификацию Станций и ТД отправкой шифрованных пакетов WPA. Этим тестом вы можете проверить, попробует ли сисадмин установить настройки сети на WEP или отключить шифрование. mdk3 разрешит клиентам работать с WEP и без шифрования, поэтому если системный администратор просто подумает «WPA сломалась» (что может произойти с некомпетентными сотрудниками). Это можно/нужно комбинировать с социальной инженерией.

ОПЦИИ:

-t <bssid>

Целевая сеть

t - Тесты зондирующими запросами (mod-musket)

Отправка невалидных символов в имени ТД в надежде вызвать её перезагрузку.

ОПЦИИ

mdk3 <mon> t <канал> <bssid ТД> <фреймы/секунду>

Примеры запуска mdk3

Допустим есть беспроводная сеть, называется "Hack me", на одиннадцатом канеле, поддерживает на 54 MBit с кучей клиентов. Вы хотите их немного запутать созданием нескольких фальшивых клонов сети:

mdk3 [ваш_интерфейс] b -n "Hack me" -g -t -m -c 11

b активирует режим флуда маяками, -n устанавливает имя, -g делает её 54 MBit, -t включает TKIP, -m говорит MDK3 использовать только валидные адреса -c устанавливает корректный канал. Перед тем, как начать этот тест, не забудьте настроить канал вашей карты! Вы также можете использовать для этого опцию -h.

Использовать беспроводной интерфейс (wlan0) для запуска теста Режима DoS (a):

root@kali:~# mdk3 wlan0 a Trying to get a new target AP... AP 9C:D3:6D:B8:FF:56 is responding! Connecting Client: 00:00:00:00:00:00 to target AP: 9C:D3:6D:B8:FF:56 Connecting Client: 00:00:00:00:00:00 to target AP: 9C:D3:6D:B8:FF:56 AP 9C:D3:6D:B8:FF:56 seems to be INVULNERABLE! Device is still responding with 500 clients connected! Trying to get a new target AP... AP E0:3F:49:6A:57:78 is responding! Connecting Client: 00:00:00:00:00:00 to target AP: E0:3F:49:6A:57:78 AP E0:3F:49:6A:57:78 seems to be INVULNERABLE!

Установка mdk3

Программа предустановлена в Kali Linux. Но рекомендуется установить мод от Musket (mod-musket-r1)

Установка мода от Musket (mod-musket-r1) в Kali Linux

Эта версия MDK3 имеет новую функцию для отправки направленных зондирующих запросов к ТД с невалидными символами SSID. Надежда на то, что достаточное количество отправленных зондов заблокирует ТД и перезагрузит.

После установки появится новый режим:

- t - Тесты зондирующими запросами (mod-musket)

mdk3 <mon> t <канал> <bssid ТД> <фреймы/секунду>

git clone https://github.com/charlesxsh/mdk3-master.git cd mdk3-master make sudo make install

Запускать так:

sudo /usr/local/sbin/mdk3

Установка в Linux Mint, Ubuntu

sudo apt-get install git build-essential git clone https://github.com/charlesxsh/mdk3-master.git cd mdk3-master make sudo make install

Установка в другие Linux

git clone https://github.com/charlesxsh/mdk3-master.git cd mdk3-master make sudo make install

Запускать так:

sudo mdk3

Скриншоты mdk3

Инструкции по mdk3

- Получение имени скрытой сети Wi-Fi без подключённых клиентов (использование mdk3)

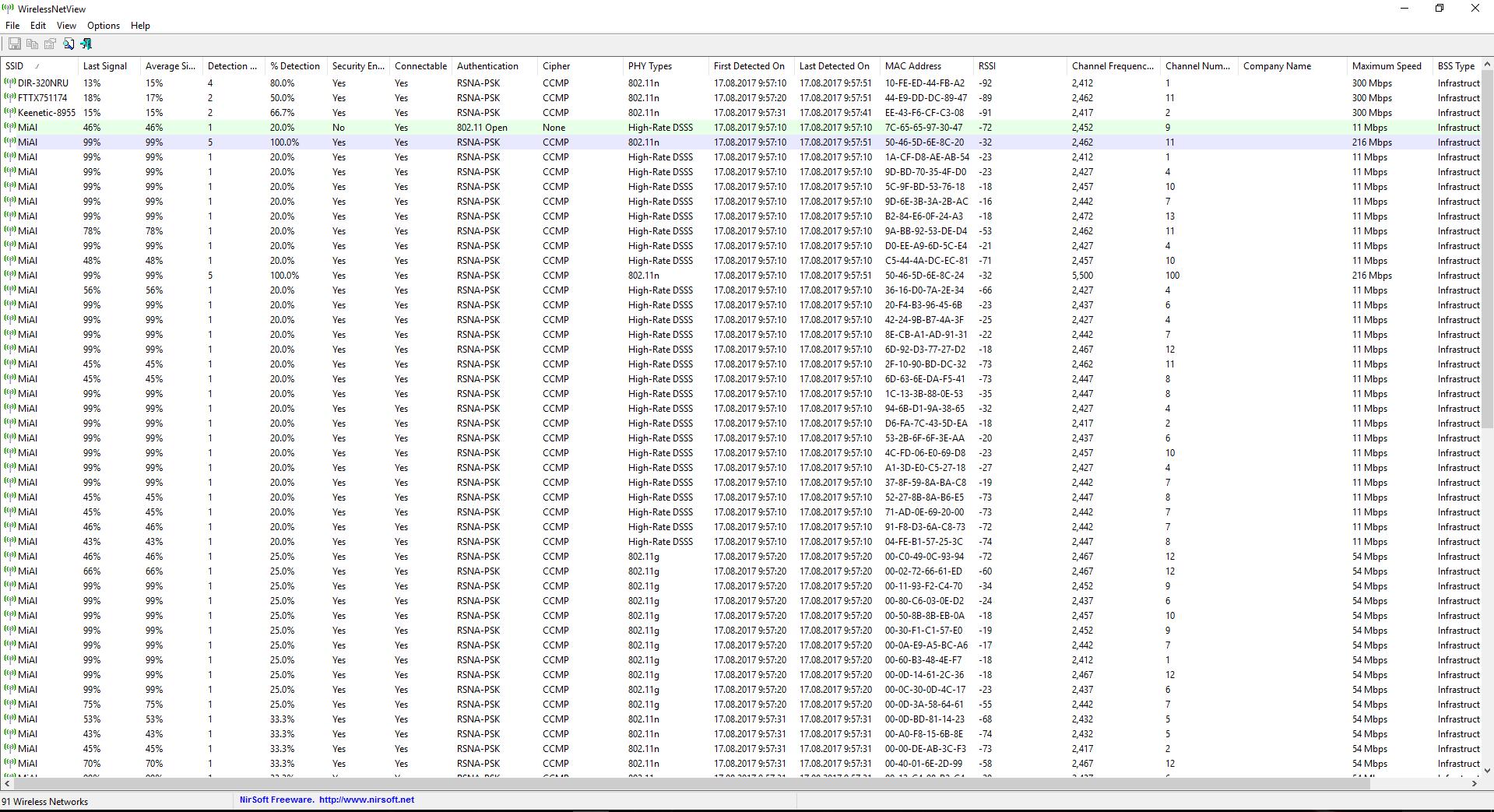

- Подбор MAC адреса методом перебора (по словарю и грубой силой)

- Выборочное глушение Wi-Fi сетей и клиентов (DoS атака на отдельные точки доступа/клиентов)

- Инструкция по использованию mdk3

- Лучшая Wi-Fi карта для Kali Linux

- Подборка совместимых с Kali Linux Wi-Fi адаптеров на 2017

Comments are Closed