Aireplay-ng

Описание Aireplay-ng

Aireplay-ng используется для инъекции (инжекта) фреймов.

Главная функция — это генерировать трафик для последующего использования в aircrack-ng для взлома WEP и WPA-PSK ключей. Существуют различные атаки, которые могут повлечь деаутентификацию (говоря проще, разъединение пользователей) в целях захвата данный рукопожатия WPA, фальшивой аутентификации, интерактивного повтора пакетов, вручную сконструированных ARP запросов в инъекциях и обратной закачки ARP запросов. С инструментом packetforge-ng возможно создавать произвольный фреймы.

Использование атак

На текущей момент реализовано несколько различных атак:

- Атака 0: Деаутентификация

- Атака 1: Фальшивая аутентификация

- Атака 2: Интерактивный повтор пакетов

- Атака 3: Атака повторной отправки запросов ARP

- Атака 4: Атака KoreK chopchop

- Атака 5: Фрагментированная атака

- Атака 6: Атака кафе-латтэ (Cafe-latte)

- Атака 7: Ориентированная на клиента фрагментированная атака

- Атака 8: Режим миграции WPA

- Атака 9: Тест инъекции

Домашняя страница: http://aircrack-ng.org/

Автор: Thomas d’Otreppe, Первоначальная работа: Christophe Devine

Лицензия: GPLv2

Справка по Aireplay-ng

использование:

aireplay-ng <опции> <интерфейс>

Опции фильтра:

-b bssid : MAC адрес, Точка Доступа

-d dmac : MAC адрес, Место назначения

-s smac : MAC адрес, Источник

-m len : минимальная длинна пакета

-n len : максимальная длинна пакета

-u type : управление фреймом, тип поле

-v subt : управление фреймом, подтип поле

-t tods : управление фреймом, От DS bit

-f fromds : управление фреймом, К DS bit

-w iswep : управление фреймом, WEP бит

-D : отключить выявление ТД

Опции повторного воспроизведения (инъекции):

-x nbpps : количество пакетов в секунду

-p fctrl : установить контроллер фреймов слово (шестнадцатиричное)

-a bssid : установить MAC address

-c dmac : установить Пункт назначения MAC адрес

-h smac : установить Источник MAC адрес

-g value : изменить размер кольцевого буфера (по умолчанию: 8)

-F : выбрать первый совпадающий пакет

Опции атаки Фальшивая деаутентификация:

-e essid : установить SSID целевой ТД

-o npckts : количество пакетов за одну вспышку (0=автоматически, по умолчанию: 1)

-q sec : секунды между временем жизни

-Q : отправлять запросы о повторном переподключении

-y prga : поток ключей для общего ключа аутентификации

-T n : выйти после повторных попыток запросов фальшивой аутентификации n раз

Опции атаки повторной отправки запросов ARP:

-j : инжект Из DS пакетов

Опции фрагментированной атаки:

-k IP : установить IP пункта назначения во фрагментах

-l IP : установить IP источника во фрагментах

Опции тестирования инжекта:

-B : активировать тест битрейта

Опции источника:

-i iface : захватывать пакеты с этого интерфейса

-r файл : извлечь пакеты из этого pcap файла

Прочие опции:

-R : отключить использование /dev/rtc

--ignore-negative-one : если интерфейс канала не может быть

определён, игнорировать несоответствие,

нужно для непропатченного cfg80211

Режимы атаки (также можно использовать цифры):

--deauth число : деаунтифицировать 1 или все станции (-0)

Подробности: Деаутентификация клиентов

беспроводной сети в Kali Linux -

http://hackware.ru/?p=74

--fakeauth задержка : фальшивая аутентификация с ТД (-1)

--interactive : интерактивный выбор фреймов (-2)

--arpreplay : стандартная повторная отправка запросов ARP (-3)

--chopchop : расшифровать/порубить WEP пакет (-4)

--fragment : сгенерировать валидный поток ключей (-5)

--caffe-latte : запросить клиента на новые IVs (-6)

--cfrag : фрагментирование в отношении клиента (-7)

--migmode : атаки режим миграции WPA (-8)

--test : тест возможности инжекта и качества соединения (-9).

Подробности: Как узнать, поддерживает ли

беспроводная карта инжект (инъекцию) -

http://hackware.ru/?p=67

--help : Показать справку

Руководство по Aireplay-ng

ОПЦИИ:

-H, --help

Показать сообщение помощи.

Опции фильтра:

-b <bssid>

MAC адрес точки доступа.

-d <dmac>

MAC адрес пункта назначения.

-s <smac>

MAC адрес источника.

-m <len>

Минимальная длина пакета.

-n <len>

Максимальная длина пакета.

-u <type>

Управление фреймом, поле type.

-v <subt>

Управление фреймом, поле subtype.

-t <tods>

Управление фреймом, "To" DS бит (0 или 1).

-f <fromds>

Управление фреймом, "From" DS бит (0 или 1).

-w <iswep>

Управление фреймом, WEP бит (0 или 1).

-D

Отключить выявление ТД.

Опции повторного воспроизведения:

-x <nbpps>

Количество пакетов в секунду.

-p <fctrl>

Установить слово контрольного фрейма (шестнадцатиричное).

-a <bssid>

Установить MAC адрес точки доступа.

-c <dmac>

Установить MAC адрес пункта назначения.

-h <smac>

Установить MAC адрес источника.

-g <nb_packets>

Изменить размер кольцевого буфера (по умолчанию: 8 пакетов). Минимум - 1.

-F

Выбрать первый подходящий пакет.

Атака фальшивая аутентификация:

-e <essid>

Установить целевую SSID. Для SSID, содержащей специальные символы, смотри http://www.aircrack-ng.org/doku.php?id=faq#how_to_use_spaces_double_quote_and_sin‐gle_quote_etc._in_ap_names

-o <npackets>

Атака фальшивая аутентификация: Установить количество пакетов для каждой попытке аутентификации и ассоциации (По умолчанию: 1). 0 означает автоматически.

-q <секунды>

Атака фальшивая аутентификация: Установить время между временем жизни пакетов в режиме фальшивой аутентификации.

-Q

Атака фальшивая аутентификация: Отправлять запросы о повторном переподключении вместо выполнения полной аутентификации и ассоциации после каждого периода задержки.

-y <prga>

Атака фальшивая аутентификация: Определить поток ключей для фальшивого общего ключа аутентификации.

-T n

Атака фальшивая аутентификация: Выйти если фальшивая аутентификация провалилась 'n' раз.

Атака воспроизведения ARP :

-j

Инъекция пакетов FromDS.

-k <IP>

Фрагментированная атака: Установить пункт назначения IP во фрагментах.

-l <IP>

Фрагментированная атака: Установить источник IP во фрагментах.

-B

Опция тестирования: Тест битрейта.

Опции источника:

-i <iface>

Захватывать пакеты с этого интерфейса.

-r <файл>

Извлечь пакеты из этого pcap файла.

Прочие опции:

-R

Отключить использование /dev/rtc.

--ignore-negative-one

Если интерфейс канала не может быть определён, игнорировать несоответствие, нужно для непропатченного cfg80211

РЕЖИМЫ АТАКИ:

-0 <число>, --deauth=<число>

Эта атака отправляет пакеты деаутентификации одному или более клиентами, которые в настоящий момент связаны с определённой точкой доступа. Деаутентификация клиентов может быть сделана по ряду причин: Восстановление скрытого ESSID. Этот ESSID не показывается в вещании. Другая причина для этого — это «маскировка» или Захват рукопожатия WPA/WPA2 путём принудительной повторной аутентификации клиентов или Генерация ARP запросов (Windows клиенты иногда очищают их ARP кэш после рассоединения). Конечно, эта атака совершенно бесполезна если нет подключённых к беспроводной сети клиентов или при фальшивой аутентификации. Подробности: Деаутентификация клиентов беспроводной сети в Kali Linux.

-1 <задержка>, --fakeauth=<задержка>

Эта атака фальшивой аутентификации позволяет вам выполнить два типа WEP аутентификации (Открытая система и Общий ключ) плюс ассоциироваться с точкой доступа (ТД). Это полезно только когда вам нужен ассоциированный MAC адрес в различных атаках aireplay-ng, а ассоциированных клиентов в данный момент нет. Следует отметить, что атака фальшивой аутентификации НЕ генерирует какие-либо ARP пакеты. Фальшивая аутентификация не может быть использована для аутентификации/ассоциации с WPA/WPA2 точками доступа.

-2, --interactive

Эта атака позволяет вам выбрать определённый пакет для воспроизведения (инъекции). Атака может получить пакеты для воспроизведения из двух источников. Первым является живой поток пакетов с вашей беспроводной карты. Вторым является файл pcap. Многие упускают из виду такую функцию aireplay-ng как чтение из файла. Она позволяет вам прочитать пакеты из захваченный сессий или нередко из различных сгенерированных для атак файлов pcap для простого повторного использования. Популярное использование — это чтение файла, который вы создали с помощью packetforge-ng.

-3, --arpreplay

Классическая атака повторного воспроизведения ARP запроса — это наиболее эффективный способ сгенерировать новые векторы инициализации (IVs), и работает он очень надёжно. Программа ищет ARP пакеты, затем пересылает их обратно к точке доступа. Это, в свою очередь, приводит точку доступа к повторению ARP пакета с новыми IV. Программа пересылает тот же ARP пакет снова и снова. При этом каждый ARP пакет, повторённый точкой доступ, имеет новые IVs. Это всё новые IVs, которые позволяют вам определить WEP ключ.

-4, --chopchop

Эта атака, в случае успеха, может расшифровать пакет данных WEP не зная ключа. Это может работать даже в отношении динамического WEP. Эта атака не восстанавливает сам WEP ключ, но лишь раскрывает простой текст. Тем не менее, некоторые точки доступа не уязвимы к этой атаке. Некоторые поначалу кажутся уязвимыми, но на самом деле отбрасывают пакеты данных короче чем 60 байт. Если точка доступа отбразывает пакеты корочем чем 42 байта, aireplay пытается предположить оставшиеся пропущенные данные, т. к. заголовок является предсказуемым. Если захвачен IP пакет, дополнительно проверяется контрольная сумма заголовка на корректность после угадывания недостающей его части. Эта атака требует по крайней мере один WEP пакет.

-5, --fragment

Эта атака, при успехе, может получить 1500 байт из PRGA (алгоритм псевдослучайной генерации). Эта атака не раскрывает сам WEP ключ, но лишь получает PRGA. Этот PRGA можно использовать для генерации пакета с packetforge-ng, который, в свою очередь, использовать для различных инъекционных атак. Требуется получить по крайней мере один пакет от точке доступа, чтобы инициировать эту атаку.

-6, --caffe-latte

В общих чертах, для того, чтобы атака сработала, атакующий должен быть в диапазоне ТД и подключённого клиента (фальшивого или реального). Атака Caffe Latte позволяет собрать достаточно пакетов для взлома WEP ключа без необходимости ТД, достаточно просто клиента в диапазоне.

-7, --cfrag

Эта атака превращает IP или ARP пакеты от клиента в ARP запросы в отношении клиента. Эта атака работает особенно хорошо в отношении сетей ad-hoc. Также она может использоваться в отношении клиентов softAP (программной точки доступа) и нормальных клиентов ТД.

-8, --migmode

Эта атака работает в отношении точек доступа Cisco Aironet, настроенных в WPA Migration Mode, который позволяет как клиентам WPA, так и WEP подключаться к точке доступа используя одинаковый Service Set Identifier (SSID). Программа прослушивает WEP-инкапсулированный широковещательный ARP пакет, меняет биты, чтобы переделать его в ARP, приходящий с MAC адреса атакующего, и переправляет к точке доступа. Это, в свою очередь, приводит к тому, что точка доступа повторяет ARP пакет с новым IV и также переправляет ARP ответ к атакующему с новым IV. Программа пересылает тот же ARP пакет снова и снова. При этом каждый ARP пакет, повторённый точкой доступа, имеет новый IV, и ARP ответ перенаправляется точкой доступа к атакующему. Все эти новые IV позволяют вам определить WEP ключ.

-9, --test

Тест инъекции и качества связи. Подробности: Как узнать, поддерживает ли беспроводная карта инжект (инъекцию).

Фрагментация или Chopchop (отбивная котлета)

Показаны различия между фрагментированной атакой и Chopchop атакой

Фрагментация

За:

- Обычно получает полную длину пакета из 1500 байт xor. Это означает, что впоследствии вы можете создать любой размер пакета. Даже в случаях, где собрано менее 1500 байтов, это достаточно, чтобы создать ARP запросы.

- Может работать там, где отбивная котлета (chopchop) не может.

- Метод крайне быстрый. При успехе он даёт крайне быстрый поток xor.

Против:

- Нужно больше информации для запуска этой атаки — например, информацию об IP адресе. Весьма часто её можно угадать. А ещё лучше то, что aireplay-ng предполагает IP источника и пункта назначения из 255.255.255.255, если ничего не указано. Это успешно наботает на большинстве, если не на всех ТД. Поэтому это очень незначительное «Против».

- Настройка для выполнения атаки в большей степени зависит от драйвера устройства. Например, Atheros не генерирует корректные пакеты, если беспроводная карта не настроена так, что имеет тот же мак адрес, который подвергается спуфингу.

- Вам нужно быть физически ближе к точке доступа, поскольку если какой-либо пакет теряется, то атака потерпит неудачу.

- Атака потерпит неудачу на точках доступа, которые не обрабатывают фрагментированные пакеты должным образом.

Chopchop

За:

- Может работать там, где фрагментация не работает.

- Вам не нужно знать какую-либо информацию об IP.

Против:

- Может использоваться в отношении не каждой точки доступа.

- Максимум xor бит ограничено длинной пакета, который вы рубите. Хотя в теории вы могли бы получить 1500 байт xor потока, на практике вы редко (если вообще когда-нибудь) увидите 1500 байта беспроводных пакетов.

- Намного медленнее фрагментированная атаки

Примеры запуска Aireplay-ng

Перейти на канал 1 (iwconfig wlan0 channel 1), производить атаку Деаутентификация (-0), пока она не будет остановлена вручную (0) в отношении ТД с ВSSID 20:25:64:16:58:8C (-a 20:25:64:16:58:8C) с сетевого интерфейса wlan0 (wlan0):

iwconfig wlan0 channel 1 aireplay-ng -0 0 -a 20:25:64:16:58:8C wlan0

Перейти на канал 1 (iwconfig wlan0 channel 1), произвести атаку Деаутентификация (-0), отправить пять пакетов разъединения (5) в отношении ТД с ESSID 20:25:64:16:58:8C (-e Mial) с сетевого интерфейса wlan0 (wlan0):

iwconfig wlan0 channel 1 aireplay-ng -0 5 -e Mial wlan0

Вывод этих двух команд одинаковый:

root@HackWare:~# iwconfig wlan0 channel 1 root@HackWare:~# aireplay-ng -0 0 -a 20:25:64:16:58:8C wlan0 20:59:42 Waiting for beacon frame (BSSID: 20:25:64:16:58:8C) on channel 11 NB: this attack is more effective when targeting a connected wireless client (-c <client's mac>). 20:59:42 Sending DeAuth to broadcast -- BSSID: [20:25:64:16:58:8C] 20:59:42 Sending DeAuth to broadcast -- BSSID: [20:25:64:16:58:8C] 20:59:43 Sending DeAuth to broadcast -- BSSID: [20:25:64:16:58:8C] 20:59:43 Sending DeAuth to broadcast -- BSSID: [20:25:64:16:58:8C]

Проверить, поддерживает ли беспроводная карта инъекции (инжект) (-9) на сетевом интерфейсе wlan0 (wlan0):

aireplay-ng -9 wlan0

Пример вывода:

root@HackWare:~# aireplay-ng -9 wlan0 08:36:50 Trying broadcast probe requests... 08:36:50 Injection is working! 08:36:52 Found 2 APs 08:36:52 Trying directed probe requests... 08:36:52 F8:1A:67:F0:73:7A - channel: 1 - 'Janphen' 08:36:53 Ping (min/avg/max): 1.005ms/10.098ms/43.203ms Power: -89.04 08:36:53 25/30: 83% 08:36:53 64:66:B3:AE:8C:E7 - channel: 3 - 'TP-LINK_AP_AE8CE7' 08:36:55 Ping (min/avg/max): 1.412ms/35.386ms/150.605ms Power: -78.81 08:36:55 26/30: 86%

Установка Aireplay-ng

Программа предустановлена в Kali Linux.

Установка в другие операционные системы

Эта программа из пакета Aircrack-ng. Т.е. для её установки нужно установить Aircrack-ng.

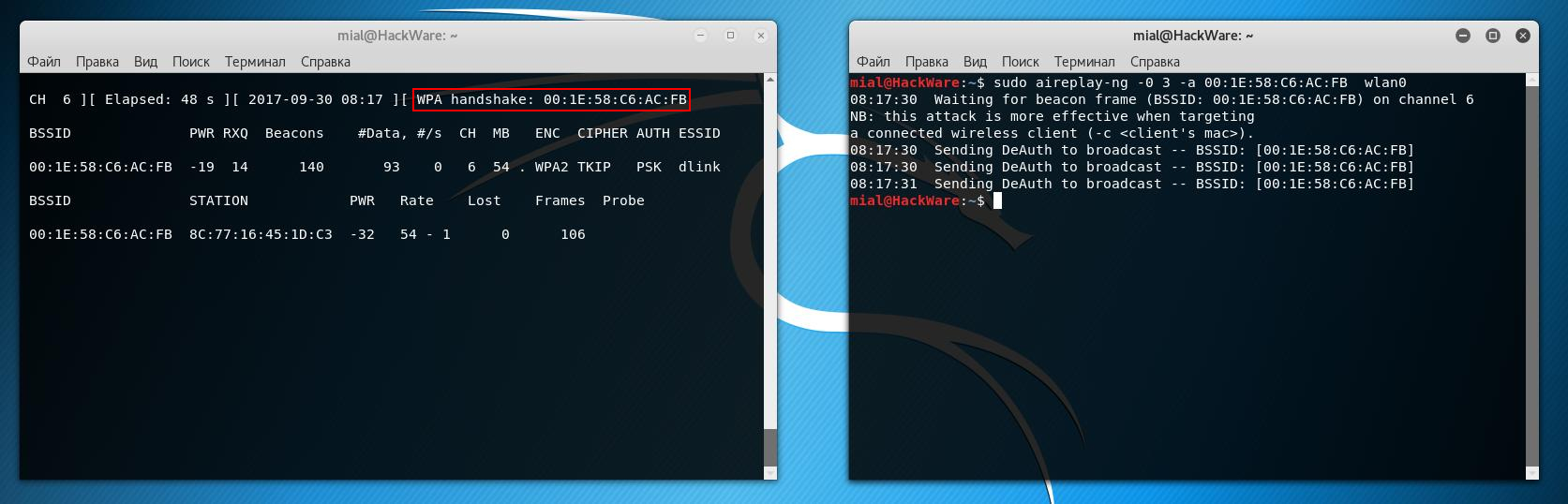

Скриншоты Aireplay-ng

Инструкции по Aireplay-ng

- Деаутентификация клиентов беспроводной сети в Kali Linux

- Как узнать, поддерживает ли беспроводная карта инжект (инъекцию) в Kali Linux

- Захват рукопожатий (handshake) в Kali Linux

- Как взломать Wi-Fi

- Подборка совместимых с Kali Linux Wi-Fi адаптеров на 2017

Comments are Closed