Aircrack-ng (программа)

Описание aircrack-ng

Aircrack-ng — это программа по взлому ключей 802.11 WEP и WPA/WPA2-PSK.

Aircrack-ng может восстановить WEP ключ, как только будет захвачено достаточно зашифрованных пакетов в программе airodump-ng. Эта часть набора aircrack-ng определяет WEP ключ используя два фундаментальных метода. Первый метод — посредством подхода PTW (Pyshkin, Tews, Weinmann). Метод взлома по умолчанию — это PTW. Он делается в две стадии. На первом этапе aircrack-ng использует только ARP пакеты. Если ключ не найден, тогда она использует все пакеты в захвате. Пожалуйста помните, что не все пакеты могут быть использованы для PTW метода. Важное ограничение в том, что атака PTW в настоящее время может взломать только 40- и 104-битные WEP ключи. Главное преимущество подхода PTW в том, что требуется совсем немного пакетов данных для взлома WEP ключа. Второй метод — это метод FMS/KoreK. Метод FMS/KoreK включает различные статистические атаки для раскрытия WEP ключа и использует их в комбинации с брутфорсингом.

Дополнительно для обнаружения WEP ключа программа предлагает атаку по словарю.

Для взлома паролей WPA/WPA2 используется только метод атаки по словарю. Для значительного ускорения обработки WPA/WPA2 ключа включена поддержка SSE2 . В качестве ввода требуется «четырёхэтапное рукопожатие». Полное WPA рукопожатие состоит из четырёх пакетов. Тем не менее, aircrack-ng способен успешно работать даже с двумя пакетами. EAPOL пакеты (2 и 3) или пакеты (3 и 4) рассматриваются как полное рукопожатие.

Домашняя страница: http://aircrack-ng.org/

Автор: Thomas d’Otreppe, Первоначальная работа: Christophe Devine

Лицензия: GPLv2

Справка по aircrack-ng

Использование:

aircrack-ng [опции] <файл(ы) ввода>

Опции

Общие опции:

-a <amode> : принудительно указать режим атаки (1/WEP, 2/WPA-PSK)

-e <essid> : выбор цели: идентификатор сети

-b <bssid> : выбор цели: MAC точки доступа

-p <nbcpu> : # CPU для использования (по умолчанию: все CPU)

-q : включить тихий режим (не выводить статус)

-C <macs> : объединить данные точки доступа в одну виртуальную

-l <файл> : записать ключ в файл

Опции статического взлома WEP:

-c : поиск только буквенно-цифровых символов

-t : поиск только бинарно-закодированных десятеричных символов

-h : поиск цифровых ключей для Fritz!BOX

-d <mask> : использовать маску ключа (A1:XX:CF:YY)

-m <maddr> : MAC для фильтрации полезных пакетов

-n <nbits> : длина ключа WEP : 64/128/152/256/512

-i <index> : индекс ключа WEP (от 1 до 4), по умолчанию: любой

-f <fudge> : фактор вероятности брутфорса, по умолчанию: 2

-k <korek> : отключить один метод атаки (от 1 до 17)

-x или -x0 : отключить брутфорс для последних keybytes

-x1 : брутфорсинг последних keybyte (по умолчанию)

-x2 : включить брутфорс последних 2 keybytes

-X : отключить многопоточный брутфорс

-y : экспериментальный режим одиночного брутфорса

-K : использовать только старые атаки KoreK (до PTW)

-s : во время взлома показывать все ключи в ASCII

-M <число> : задать максимальное количество IV для использования

-D : раскрытие WEP, пропустить сломанные потоки ключей

-P <число> : отладка PTW : 1: отключить Klein, 2: PTW

-1 : запустить только 1 попытку для взлома ключа с PTW

-V : работать в режиме визуального контроля

опции взлома WEP и WPA-PSK:

-w <словарь> : путь до словаря(словарей)

-N <файл> : путь до нового файла сессии

-R <файл> : путь до существующего файла сессии

опции WPA-PSK:

-E <файл> : создать файл проекта EWSA v3

-j <файл> : создать файл Hashcat v3.6+ (HCCAPX)

-J <файл> : создать файл захвата Hashcat

-S : тест скорости взлома WPA

-Z <сек> : продолжительность теста скорости взлома WPA

-r <БД> : путь до базы данных airolib-ng (Не может использоваться с -w)

SIMD selection:

--simd-list : Показать список доступных

SIMD архитектур для этой

машины.

--simd=<опция> : Использовать определённую SIMD архитектуру.

<опция> в качестве опции может быть одна из

следующих, в зависимости от вашей платформы:

generic

avx512

avx2

avx

sse2

altivec

power8

asimd

neon

Другие опции:

-u : Показать # о CPUs и поддержке MMX/SSE

--help : Показать сообщение справки

Руководство по aircrack-ng

Общие опции:

-a <amode>

Режим атаки брутфорсом, 1 или wep для WEP и 2 или wpa для WPA-PSK.

-e <essid>

Выбрать целевую сеть, основываясь на ESSID. Эта опция также требуется для взлома WPA если SSID скрыт.

-b <bssid> или --bssid <bssid>

Выбрать целевую сеть основываясь на MAC адресе.

-p <nbcpu>

Установить количество используемых CPU (доступно только на SMP системах). По умолчанию, используются все доступные CPU.

-q

Если указан этот ключ, то информация о состоянии не отображается.

-C <macs> или --combine <macs>

Объединить эти MAC адреса ТД (разделённые запятой) в один виртуальный.

-l <файл>

Записать ключ в файл.

-E <файл>

Создать файл проекта Elcomsoft Wireless Security Auditor (EWSA) v3.02.

Опции статичного взлома WEP:

-c

Поиск только буквенно-цифровых символов.

-t

Поиск только бинарно-закодированных десятеричных символов.

-h

Поиск числа ключа для Fritz!BOX

-d <mask> или --debug <mask>

Указать маску ключа. Например: A1:XX:CF

-m <maddr>

Сохранять только IV пришедшие из пакетов, которые соответствуют этому MAC адресу. Альтернативно, используйте -m ff:ff:ff:ff:ff:ff для использования всех и каждого IV, независимо от сети (это отключает фильтрацию ESSID и BSSID).

-n <nbits>

Указать длину ключа: 64 или 40-бит WEP, 128 или 104-бит WEP, и т.д., до 512 бит длины. Значение по умолчанию это 128.

-i <индекс>

Сохранять только IV, которые имеют ключевой индекс (от 1 до 4). Поведение по умолчанию — игнорировать ключевой индекс в пакетах и использовать IV независимо от него.

-f <fudge>

По умолчанию этот параметр установлен в 2. Используйте более высокую величину для увеличения уровня брутфорса: взлом займёт больше времени, но с большей вероятностью на успех.

-k <korek>

Есть всего 17 атак KoreK. Иногда одна атака создаёт громадное ложное срабатывание, что не даёт найти ключ, даже с множеством IV. Попробуйте -k 1, -k 2, … -k 17 для последовательного исключения каждой атаки.

-x или -x0

Отключить брутфорс последних keybytes (не рекомендуется)

-x1

Включить брутфорсинг последнего keybyte (по умолчанию)

-x2

Включить брутфорсинг последних двух keybytes.

-X

Отключить многопоточный брутфорсинг (только SMP).

-s

Показать ASCII версию ключа в правой части экрана.

-y

Это экспериментальная атака единичного брутфорса, которую следуют использовать когда стандартный режим атаки терпит неудачу с более чем одним миллионом IV.

-z

Использовать PTW (Andrei Pyshkin, Erik Tews и Ralf-Philipp Weinmann) атаку (атака по умолчанию).

-P <число> или --ptw-debug <число>

Отладка PTW: 1 Отключить klein, 2 PTW.

-K

Использовать атаки KoreK вместо PTW.

-D или --wep-decloak

Использовать режим раскрытия WEP.

-1 или --oneshot

запустить только 1 попытку для взлома ключа с PTW

-M <число>

Задать максимальное число IV которое использовать

Опции взлома WEP и WPA-PSK

-w <words>

Путь до файла словаря для взлома wpa. Укажите "-" для стандартного ввода. Списки словарей: https://kali.tools/?p=1896

-N <файл> или --new-session <файл>

Создать новую сессию взлома. Она позволяет прерывать процесс взлома (брут-форс) пароля и затем вновь запускать с места остановки (используя -R или --restore-session). Файлы статуса сохраняются каждые 5 минут.

Она не перезаписывает существующий файл сессии.

-R <файл> или --restore-session <файл>

Восстановить и продолжить ранее сохранённую сессию взлома. Этот параметр должен использоваться один, другие параметры не должны быть указаны при запуске aircrack-ng (вся необходимая информация присутствует в файле сессии).

Опции взлома WPA-PSK:

-E <файл>

Создать файл проекта Elcomsoft Wireless Security Auditor (EWSA) v3.02.

-j <файл>

Создать файл захвата Hashcat v3.6+ (HCCAPX).

-J <файл>

Создать файл захвата Hashcat (HCCAP).

-S

тест скорости взлома WPA.

-Z <секунды>

Продолжительность теста скорости взлома WPA в секундах.

-r <базаданных>

Путь до базы данных airolib-ng. Нельзя использовать с '-w'.

SIMD selection:

--simd=<option>

Aircrack-ng автоматически загружает и использует самую быструю оптимизацию на основе инструкций, доступных для вашего CPU. Эта опция позволяет принудительно выбрать другую оптимизацию. Выборы зависят от вашего центрального процессора, в общей сложности доступны следущие варианты, которые могут быть скомпилированы независимо от типа CPU: generic, sse2, avx, avx2, avx512, neon, asimd, altivec, power8.

--simd-list

Показывает список доступных SIMD архитектур, разделённых символом пробела. Aircrack-ng автоматически выбирает самую быструю оптимизацию и поэтому эта опция нужна не часто. Случаями использования могут быть в целях тестирования, когда "более низкая" оптимизация, такая как "generic", является более быстрой, чем выбранная автоматически. Перед принудительным включением архитектуры SIMD, убедитесь, что инструкции поддерживаются вашим CPU, для этого используйте -u.

Другие опции:

-H или --help

Показать справку

-u или --cpu-detect

Обеспечивает информации о количестве CPU и поддержке MMX/SSE

Примеры запуска aircrack-ng

Использовать файл словаря (-w newrockyou.txt), для взлома рукопожатия, содержащегося в файле (capture-01.cap):

aircrack-ng -w newrockyou.txt capture-01.cap

Установка aircrack-ng

Программа предустановлена в Kali Linux.

Установка в другие операционные системы

Эта программа из пакета Aircrack-ng. Т.е. для её установки нужно установить Aircrack-ng.

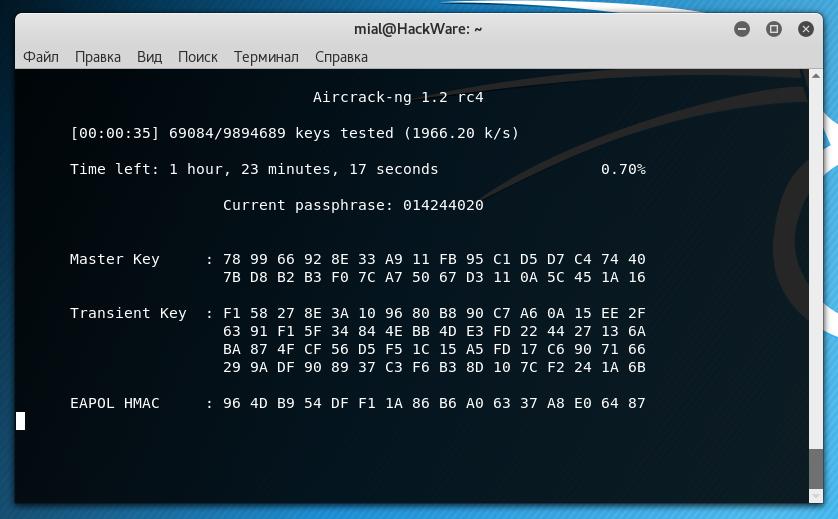

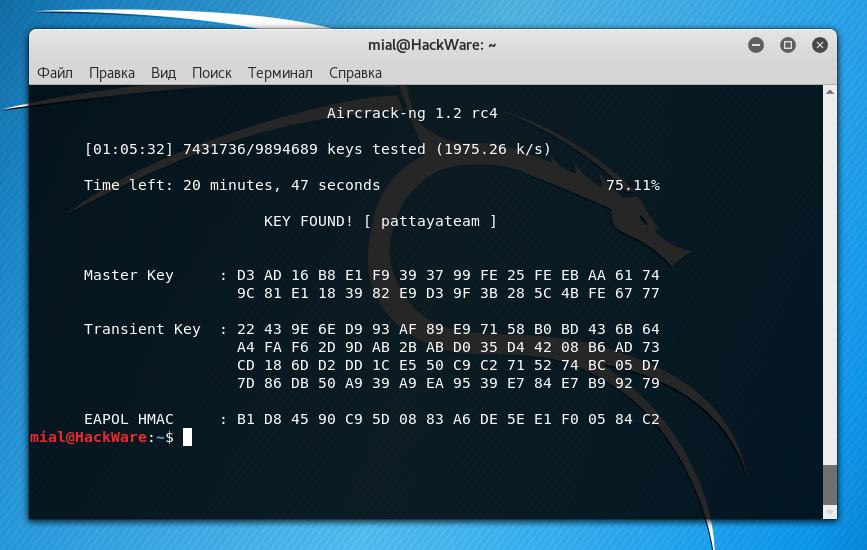

Скриншоты aircrack-ng

Инструкции по aircrack-ng

- Взлом WPA/WPA2 паролей с Aircrack-ng: перебор по словарю, совместная работа с Hashcat, maskprocessor, statsprocessor, John the Ripper, Crunch, взлом в Windows

- Малоизвестные возможности Aircrack-ng

- Взлом Wi-Fi без пользователей в Aircrack-ng

- Как взломать Wi-Fi

Comments are Closed