lulzbuster

Описание lulzbuster

Очень быстрый и умный инструмент для перебора веб директорий и файлов написан на C. Используется для поиска скрытых папок и файлов, на которые отсутствуют ссылки.

С одной стороны, lulzbuster очень прост в использовании, но при этом имеет много настроек и дополнительных возможностей.

Домашняя страница: https://nullsecurity.net/tools/scanner.html

Автор: noptrix

Лицензия: 1337 H4x0r

Справка по lulzbuster

Использование:

lulzbuster -s <АРГУМЕНТ> [ОПЦИИ] | <ПРОЧЕЕ>

Опции:

опции указания цели

-s <url> - начальный url с которого начнётся сканирование

опции http

-h <тип> - тип http запроса (по умолчанию: GET) - ? для вывода списка типов

-x <код> - исключить их показа коды статуса http (по умолчанию: 400,404,500,501,502,503

несколько кодов разделяются ',')

-f - следовать http перенаправлениям. Подсказка: лучше попробуйте добавить '/'

с опцией '-A' вместо использование '-f'

-F <число> - число уровней следования http редиректам (по умолчанию: 0)

-u <строка> - строка user-agent (по умолчанию: встроенные windows firefox)

-U - использовать случайный user-agents из встроенных

-c <строка> - передать указанный заголовок или несколько заголовков (например, 'Cookie: foo=bar; lol=lulz')

-a <creds> - учётные данные http аутентификации (формат: <пользователь>:<пароль>)

-r - включить автоматическое обновление реферера

-j <число> - указать версию http (по умолчанию: дефолтная версия curl default) - ? для вывода всех

опции таймаута

-D <число> - количество секунд для задержки между запросами (по умолчанию: 0)

-C <число> - количество секунд для таймаута соединения (по умолчанию: 10)

-R <число> - количество секунд для таймаута запроса (по умолчанию: 30)

-T <число> - количество секунд перед признанием поражения и полного выхода из lulzbuster

(по умолчанию: нет)

опции тонкой подстройки

-t <число> - число потоков для одновременного сканирования (по умолчанию: 30)

-g <число> - размер кэша подключений для curl (по умолчанию: 30)

Примечание: это значение всегда должно быть равным значению, указанному с опцией -t

другие опции

-w <файл> - файл словаря

(по умолчанию: /usr/share/lulzbuster/lists/medium.txt)

-A <строка> - добавить любые слова, разделённые запятой (например, '/,.php,~bak)

-p <адрес> - адрес прокси (формат: <схема>://<хост>:<порт>) - ? для

вывода списка всех поддерживаемых схем

-P <creds> - учётные данные проверки подлинности на прокси (формат: <пользователь>:<пароль>)

-i - небезопасный режим (пропустить проверку сертификата ssl/tls)

-S - умный режим aka пропуск ложных срабатываний, больше информации,

и т.д. (используйте это если скорость не является вашим первым приоритетом!)

-n <строка> - сервера имён (по умолчанию: '1.1.1.1,8.8.8.8,208.67.222.222'

если несколько, то разделяются запятыми '.')

-l <файл> - сохранить найденные пути и действительные url в файл журнала

прочее

-X - вывести список встроенных user-agents

-V - вывести версию lulzbuster и выйти

-H - вывести справку и выйти

Руководство по lulzbuster

Страница man отсутствует.

Примеры запуска lulzbuster

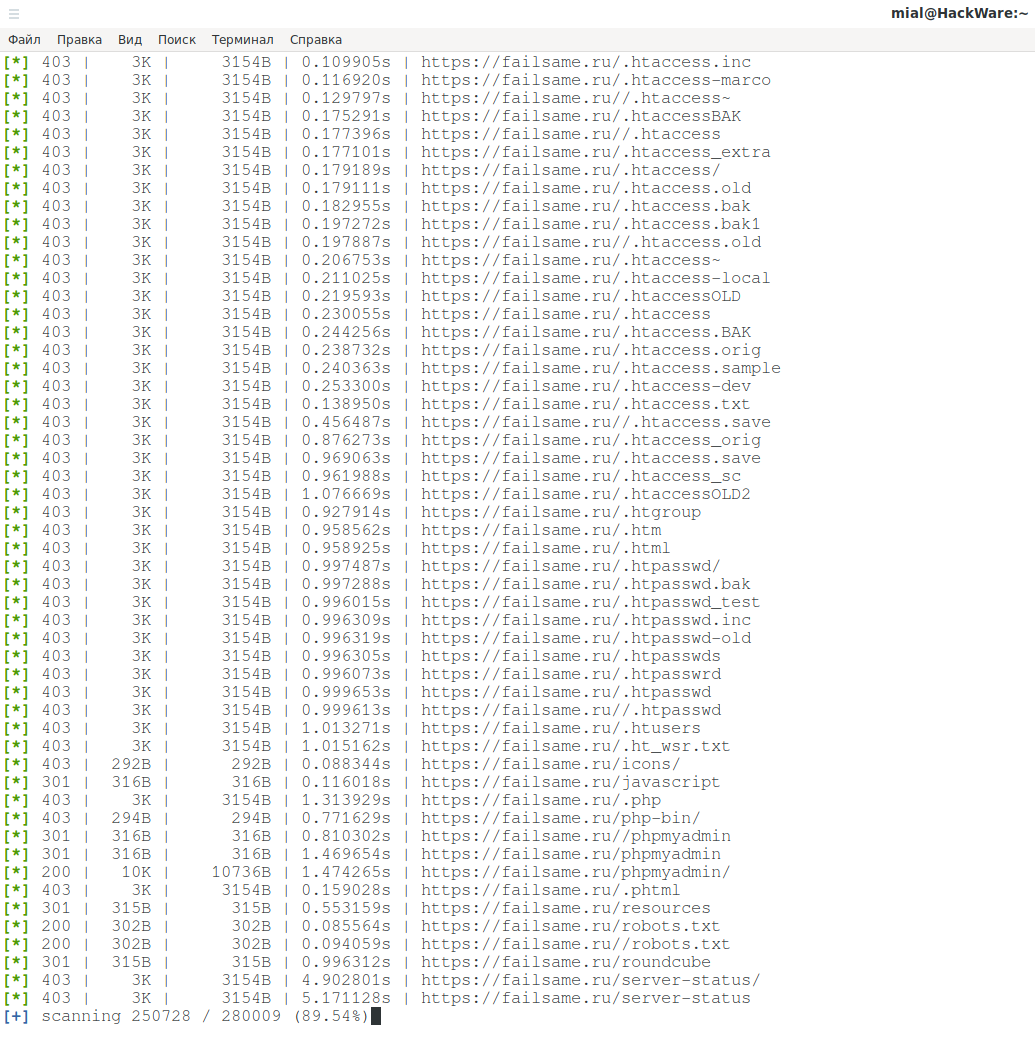

Поиск на сайте (-s https://failsame.ru/) скрытых файлов и папок с использованием большого словаря (-w /usr/share/lulzbuster/lists/big.txt):

lulzbuster -s https://failsame.ru/ -w /usr/share/lulzbuster/lists/big.txt

Установка lulzbuster

Установка в Kali Linux

sudo apt install libcurl4 libcurl4-openssl-dev git clone https://github.com/noptrix/lulzbuster cd lulzbuster make lulzbuster sudo make install

Установка в BlackArch

Программа предустановлена в BlackArch.

sudo pacman -S lulzbuster

Информация об установке в другие операционные системы будет добавлена позже.

Comments are Closed