RegRipper

Описание RegRipper

RegRipper — это инструмент с открытым исходным кодом, написанный на Perl, для извлечения/анализа информации (ключей, значений, данных) из реестра и представления её для анализа.

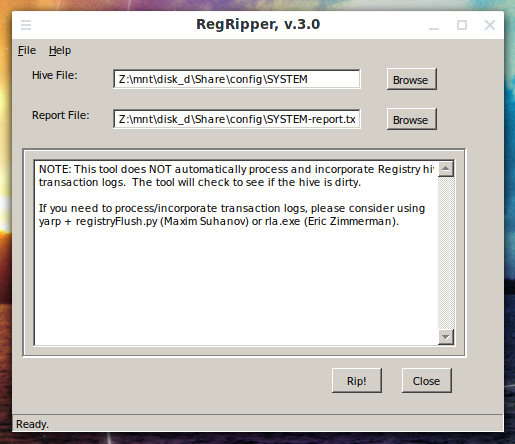

RegRipper состоит из двух основных инструментов, каждый из которых обеспечивает схожие возможности. Графический интерфейс RegRipper позволяет аналитику выбрать куст реестра для анализа, выходной файл для результатов и профиль (список подключаемых модулей) для работы с кустом. Когда аналитик запускает инструмент в отношении куста реестра, результаты попадают в файл, указанный аналитиком. Если аналитик решит проанализировать куст System, он также может отправить результаты в system.txt. Инструмент с графическим интерфейсом пользователя также создаст журнал своей активности в том же каталоге, что и выходной файл, используя то же имя файла, но с расширением .log (то есть, если выходные данные записываются в system.txt, журнал будет записан в system.log).

RegRipper также включает инструмент командной строки (CLI) под названием rip. Rip может быть направлен для анализа куста и может запускать либо профиль (список плагинов), либо отдельный плагин для этого куста, с отправкой результатов в STDOUT. Rip можно включать в пакетные файлы, используя операторы перенаправления для отправки вывода в файл. Rip не ведёт журнал своей деятельности.

RegRipper похож на такие инструменты, как Nessus, в том, что само приложение представляет собой просто механизм, запускающий плагины. Плагины представляют собой отдельные сценарии Perl, каждый из которых выполняет определённую функцию. Плагины могут находить определённые ключи и перечислять все подразделы, а также значения и данные, или они могут находить определённые значения. Плагины чрезвычайно ценны в том смысле, что они могут быть написаны для анализа данных таким образом, чтобы это было полезно для отдельных аналитиков.

Примечание. Плагины также служат средством сохранения корпоративных знаний, поскольку аналитик что-то находит, создаёт плагин и добавляет этот плагин в репозиторий, к которому могут получить доступ другие аналитики. Когда плагин является общедоступным, это увеличивает силу, поскольку все известные аналитики имеют доступ к знаниям и опыту одного аналитика. Кроме того, плагины сохраняются ещё долго после того, как аналитики покидают организацию, что позволяет сохранить знания.

Не нужно настраивать рабочее окружение Perl, поскольку программа имеет скомпилированные файлы .exe для работы в Windows.

В Linux .exe хорошо работают в Wine.

Благодаря графическому интерфейсу пользователя (rr.exe) вам больше не нужно выбирать профиль; вместо этого выберите куст для анализа и выходной каталог, и графический интерфейс автоматически запустит все применимые плагины для этого улья.

Эта возможность также включена в rip.exe через переключатель «-a». В качестве альтернативы вы можете использовать переключатель «-aT» для запуска всех специфичных для улья подключаемых модулей TLN против куста. Также была сохранена возможность запускать отдельные плагины, а также профили. Вы можете увидеть другие доступные варианты, набрав «rip», «rip -h» или «rip /?». в командной строке.

ПРИМЕЧАНИЕ. Этот инструмент НЕ обрабатывает журналы транзакций куста автоматически. Если вам необходимо включить в анализ данные из журналов транзакций улья, рассмотрите возможность объединения данных с помощью yarp + registryFlush.py Максима Суханова или с помощью rla.exe Эрика Циммермана, который включён в Registry Explorer/RECmd Эрика.

Домашняя страница: https://github.com/keydet89/RegRipper3.0

Автор: H. Carvey

Лицензия: MIT

Утилиты, входящие в пакет RegRipper

RegRipper включает в себя два исполнимых файла:

- rip.exe — это CLI, то есть утилита с интерфейсом командной строки. Анализируйте файлы реестра Windows с помощью одного модуля или профиля. Весь вывод идёт в STDOUT; используйте перенаправление (например, > или >>) для сохранения вывода в файл.

- rr.exe — это GUI, то есть программа с графическим пользовательским интерфейсом. Применяет сразу все плагины, подходящие для выбранного куста.

Справка по RegRipper (по rip.exe, утилите командной строки)

Использование:

Rip [-r ФАЙЛ КУСТА РЕЕСТРА] [-f ПРОФИЛЬ] [-p ПЛАГИН] [ОПЦИИ]

Опции:

-r [КУСТ] .........Файл куста реестра для анализа -d ................Выполнить проверки, чтобы увидеть, является ли куст грязным -g ................Предположить тип файла куста -a ................Автоматически запустить плагины, пригодные для данного куста -aT ...............Автоматически запустить TLN плагины, пригодные для данного куста -f [ПРОФИЛЬ].......использовать профиль -p [ПЛАГИН]........использовать плагин -l ................показать все плагины -c ................Вывести лист плагинов в формат CSV (используйте с -l) -s systemname......Имя системы (TLN поддержка) -u username........Имя пользователя (TLN поддержка) -uP ...............Обновить стандартные профили -h.................Справка

Руководство по RegRipper

Страница man отсутствует.

Плагины RegRipper

1. adobe v.20200522 [NTUSER.DAT] - Gets user's Adobe app cRecentFiles values 2. allowedenum v.20200511 [NTUSER.DAT, Software] - Extracts AllowedEnumeration values to determine hidden special folders 3. amcache v.20200515 [amcache] - Parse AmCache.hve file 4. amcache_tln v.20180311 [amcache] - Parse AmCache.hve file 5. appassoc v.20200515 [NTUSER.DAT] - Gets contents of user's ApplicationAssociationToasts key 6. appcertdlls v.20200427 [System] - Get entries from AppCertDlls key 7. appcompatcache v.20200428 [System] - Parse files from System hive AppCompatCache 8. appcompatcache_tln v.20190112 [System] - Parse files from System hive AppCompatCache 9. appcompatflags v.20200525 [NTUSER.DAT, Software] - Extracts AppCompatFlags for Windows. 10. appinitdlls v.20200427 [Software] - Gets contents of AppInit_DLLs value 11. appkeys v.20200517 [NTUSER.DAT, Software] - Extracts AppKeys entries. 12. appkeys_tln v.20180920 [NTUSER.DAT, Software] - Extracts AppKeys entries. 13. applets v.20200525 [NTUSER.DAT] - Gets contents of user's Applets key 14. applets_tln v.20120613 [NTUSER.DAT] - Gets contents of user's Applets key (TLN) 15. apppaths v.20200511 [NTUSER.DAT,Software] - Gets content of App Paths subkeys 16. apppaths_tln v.20130429 [NTUSER.DAT, Software] - Gets content of App Paths subkeys (TLN) 17. appspecific v.20200515 [NTUSER.DAT] - Gets contents of user's Intellipoint\AppSpecific subkeys 18. appx v.20200427 [NTUSER.DAT, USRCLASS.DAT] - Checks for persistence via Universal Windows Platform Apps 19. appx_tln v.20191014 [NTUSER.DAT, USRCLASS.DAT] - Checks for persistence via Universal Windows Platform Apps 20. arpcache v.20200515 [NTUSER.DAT] - Retrieves CurrentVersion\App Management\ARPCache entries 21. at v.20200525 [Software] - Checks Software hive for AT jobs 22. attachmgr v.20200525 [NTUSER.DAT] - Checks user's keys that manage the Attachment Manager functionality 23. attachmgr_tln v.20130425 [NTUSER.DAT] - Checks user's keys that manage the Attachment Manager functionality (TLN) 24. at_tln v.20140821 [Software] - Checks Software hive for AT jobs 25. audiodev v.20200525 [Software] - Gets audio capture/render devices 26. auditpol v.20200515 [Security] - Get audit policy from the Security hive file 27. backuprestore v.20200517 [System] - Gets the contents of the FilesNotToSnapshot, KeysNotToRestore, and FilesNotToBackup keys 28. bam v.20200427 [System] - Parse files from System hive BAM Services 29. bam_tln v.20180225 [System] - Parse files from System hive BAM Services 30. base v.20200427 [All] - Parse base info from hive 31. baseline v.20130211 [All] - Scans a hive file, checking sizes of binary value data 32. btconfig v.20200526 [Software] - Determines BlueTooth devices 'seen' by BroadComm drivers 33. bthenum v.20200515 [System] - Get BTHENUM subkey info 34. bthport v.20200517 [System] - Gets Bluetooth-connected devices from System hive 35. bthport_tln v.20180705 [System] - Gets Bluetooth-connected devices from System hive; TLN output 36. cached v.20200525 [NTUSER.DAT] - Gets cached Shell Extensions from NTUSER.DAT hive 37. cached_tln v.20150608 [NTUSER.DAT] - Gets cached Shell Extensions from NTUSER.DAT hive (TLN) 38. calibrator v.20200427 [Software] - Checks DisplayCalibrator value (possible bypass assoc with LockBit ransomware) 39. clsid v.20200526 [Software, USRCLASS.DAT] - Get list of CLSID/registered classes 40. clsid_tln v.20200526 [Software, USRCLASS.DAT] - Get list of CLSID/registered classes 41. cmdproc v.20200515 [NTUSER.DAT] - Autostart - get Command Processor\AutoRun value from NTUSER.DAT hive 42. cmdproc_tln v.20130425 [NTUSER.DAT] - Autostart - get Command Processor\AutoRun value from NTUSER.DAT hive (TLN) 43. cmd_shell v.20200515 [Software] - Gets shell open cmds for various file types 44. codepage v.20200519 [system] - Checks codepage value 45. comdlg32 v.20200517 [NTUSER.DAT] - Gets contents of user's ComDlg32 key 46. compdesc v.20200511 [NTUSER.DAT] - Gets contents of user's ComputerDescriptions key 47. compname v.20090727 [System] - Gets ComputerName and Hostname values from System hive 48. crashcontrol v.20131210 [System] - Get crash control information 49. cred v.20200427 [system] - Checks for UseLogonCredential value 50. cred_tln v.20200402 [system] - Checks UseLogonCredential value 51. dafupnp v.20200525 [System] - Parses data from networked media streaming devices 52. dcom v.20200525 [Software] - Check DCOM Ports 53. ddo v.20140414 [NTUSER.DAT] - Gets user's DeviceDisplayObjects key contents 54. defender v.20200427 [Software] - Get Windows Defender settings 55. del v.20200515 [All] - Parse hive, print deleted keys/values 56. del_tln v.20190506 [All] - Parse hive, print deleted keys/values 57. devclass v.20200525 [System] - Get USB device info from the DeviceClasses keys in the System hive 58. direct v.20200515 [Software] - Searches Direct* keys for MostRecentApplication subkeys 59. direct_tln v.20190911 [Software] - Searches Direct* keys for MostRecentApplication subkeys (TLN) 60. disablelastaccess v.20200517 [System] - Get NTFSDisableLastAccessUpdate value 61. disablemru v.20190924 [NTUSER.DAT, Software] - Checks settings disabling user's MRUs 62. disableremotescm v.20200513 [System] - Gets DisableRemoteScmEndpoints value from System hive 63. disablesr v.20200515 [Software] - Gets the value that turns System Restore either on or off 64. drivers32 v.20200525 [Software] - Get values from the Drivers32 key 65. emdmgmt v.20200511 [Software] - Gets contents of EMDMgmt subkeys and values 66. environment v.20200512 [System, NTUSER.DAT] - Get environment vars from NTUSER.DAT & System hives 67. execpolicy v.20200517 [Software] - Gets PowerShell Execution Policy 68. featureusage v.20200511 [NTUSER.DAT] - Extracts user's FeatureUsage data. 69. fileless v.20200525 [All] - Scans a hive file looking for fileless malware entries 70. findexes v.20200525 [All] - Scans a hive file looking for binary value data that contains MZ 71. gpohist v. [Software] - Collects system/user GPO history 72. gpohist_tln v. [Software] - Collects system/user GPO history (TLN) 73. heap v.20200427 [Software] - Checks HeapLeakDetection\DiagnosedApplications Subkeys 74. ica_sessions v.20200528 [Software] - ARETE ONLY - Extracts Citrix ICA Session info 75. identities v.20200525 [NTUSER.DAT] - Extracts values from Identities key; NTUSER.DAT 76. imagedev v.20140104 [System] - -- 77. imagefile v.20200515 [Software] - Checks ImageFileExecutionOptions subkeys values 78. injectdll64 v.20200427 [NTUSER.DAT, Software] - Retrieve values set to weaken Chrome security 79. inprocserver v.20200427 [Software] - Checks CLSID InProcServer32 values for indications of malware 80. installer v.20200517 [Software] - Determines product install information 81. ips v.20200518 [System] - Get IP Addresses and domains (DHCP,static) 82. jumplistdata v.20200517 [NTUSER.DAT] - Gets contents of user's JumpListData key 83. killsuit v.20200427 [Software] - Check for indications of Danderspritz Killsuit installation 84. killsuit_tln v.20200414 [Software] - Check for indications of Danderspritz Killsuit installation 85. knowndev v.20200515 [NTUSER.DAT] - Gets user's KnownDevices key contents 86. landesk v.20200517 [Software] - Get list of programs monitored by LANDESK - Software hive 87. landesk_tln v.20130214 [Software] - Get list of programs monitored by LANDESK from Software hive 88. lastloggedon v.20200517 [Software] - Gets LastLoggedOn* values from LogonUI key 89. licenses v.20200526 [Software] - Get contents of HKLM/Software/Licenses key 90. listsoft v.20200517 [NTUSER.DAT] - Lists contents of user's Software key 91. load v.20200517 [NTUSER.DAT] - Gets load and run values from user hive 92. logonstats v.20200517 [NTUSER.DAT] - Gets contents of user's LogonStats key 93. lsa v.20200517 [System] - Lists specific contents of LSA key 94. lxss v.20200511 [NTUSER.DAT] - Gets WSL config. 95. lxss_tln v.20140723 [NTUSER.DAT] - Gets WSL config. 96. macaddr v.20200515 [System,Software] - -- 97. mixer v.20200517 [NTUSER.DAT] - Checks user's audio mixer settings 98. mixer_tln v.20141112 [NTUSER.DAT] - Checks user's audio mixer info 99. mmc v.20200517 [NTUSER.DAT] - Get contents of user's MMC\Recent File List key 100. mmc_tln v.20120828 [NTUSER.DAT] - Get contents of user's MMC\Recent File List key (TLN) 101. mmo v.20200517 [NTUSER.DAT] - Checks NTUSER for Multimedia\Other values [malware] 102. mndmru v.20200517 [NTUSER.DAT] - Get contents of user's Map Network Drive MRU 103. mndmru_tln v.20120829 [NTUSER.DAT] - Get user's Map Network Drive MRU (TLN) 104. mountdev v.20200517 [System] - Return contents of System hive MountedDevices key 105. mountdev2 v.20200517 [System] - Return contents of System hive MountedDevices key 106. mp2 v.20200526 [NTUSER.DAT] - Gets user's MountPoints2 key contents 107. mp2_tln v.20200525 [NTUSER.DAT] - Gets user's MountPoints2 key contents 108. mpmru v.20200517 [NTUSER.DAT] - Gets user's Media Player RecentFileList values 109. msis v.20200517 [Software] - Determine MSI packages installed on the system 110. msoffice v.20200518 [NTUSER.DAT] - Get user's MSOffice content 111. msoffice_tln v.20200518 [NTUSER.DAT] - Get user's MSOffice content 112. muicache v.20200525 [NTUSER.DAT,USRCLASS.DAT] - Gets EXEs from user's MUICache key 113. muicache_tln v.20130425 [NTUSER.DAT,USRCLASS.DAT] - Gets EXEs from user's MUICache key (TLN) 114. nation v.20200517 [ntuser.dat] - Gets region information from HKCU 115. netlogon v.20200515 [System] - Parse values for machine account password changes 116. netsh v.20200515 [Software] - Gets list of NetSH helper DLLs 117. networkcards v.20200518 [Software] - Get NetworkCards Info 118. networklist v.20200518 [Software] - Collects network info from NetworkList key 119. networklist_tln v.20150812 [Software] - Collects network info from NetworkList key (TLN) 120. networksetup2 v.20191004 [System] - Get NetworkSetup2 subkey info 121. nic2 v.20200525 [System] - Gets NIC info from System hive 122. ntds v.20200427 [System] - Parse Services NTDS key for specific persistence values 123. null v.20160119 [All] - Check key/value names in a hive for leading null char 124. oisc v.20091125 [NTUSER.DAT] - Gets contents of user's Office Internet Server Cache 125. onedrive v.20200515 [NTUSER.DAT] - Gets contents of user's OneDrive key 126. onedrive_tln v.20190823 [NTUSER.DAT] - Gets contents of user's OneDrive key 127. osversion v.20200511 [NTUSER.DAT] - Checks for OSVersion value 128. osversion_tln v.20120608 [NTUSER.DAT] - Checks for OSVersion value (TLN) 129. outlook_homepage v.20201002 [NTUSER.DAT, Software] - Retrieve values set to attack Outlook WebView Homepage 130. pagefile v.20140505 [System] - Get info on pagefile(s) 131. pending v.20130711 [System] - Gets contents of PendingFileRenameOperations value 132. pendinggpos v.20200427 [NTUSER.DAT] - Gets contents of user's PendingGPOs key 133. photos v.20200525 [USRCLASS.DAT] - Shell/BagMRU traversal in Win7 USRCLASS.DAT hives 134. portdev v.20090118 [Software] - Parses Windows Portable Devices key contents 135. powershellcore v.20200525 [Software] - Extracts PowerShellCore settings 136. prefetch v.20200515 [System] - Gets the the Prefetch Parameters 137. printdemon v.20200514 [Software] - Gets value assoc with printer ports and descriptions 138. printmon v.20200427 [System] - Lists installed Print Monitors 139. printmon_tln v.20191122 [System] - Lists installed Print Monitors 140. processor_architecture v.20140505 [System] - Get from the processor architecture from the System's environment key 141. profilelist v.20200518 [Software] - Get content of ProfileList key 142. profiler v.20200525 [NTUSER.DAT, System] - Environment profiler information 143. pslogging v.20200515 [NTUSER.DAT, Software] - Extracts PowerShell logging settings 144. psscript v.20200525 [Software, NTUSER.DAT] - Get PSScript.ini values 145. putty v.20200515 [NTUSER.DAT] - Extracts the saved SshHostKeys for PuTTY. 146. rdpport v.20200526 [System] - Queries System hive for RDP Port 147. recentapps v.20200515 [NTUSER.DAT] - Gets contents of user's RecentApps key 148. recentapps_tln v.20190513 [NTUSER.DAT] - Gets contents of user's RecentApps key 149. recentdocs v.20200427 [NTUSER.DAT] - Gets contents of user's RecentDocs key 150. recentdocs_tln v.20140220 [NTUSER.DAT] - Gets contents of user's RecentDocs key (TLN) 151. remoteaccess v.20200517 [System] - Get RemoteAccess AccountLockout settings 152. rlo v.20200517 [All] - Parse hive, check key/value names for RLO character 153. routes v.20200526 [System] - Get persistent routes from the Registry 154. run v.20200511 [Software, NTUSER.DAT] - [Autostart] Get autostart key contents from Software hive 155. runmru v.20200525 [NTUSER.DAT] - Gets contents of user's RunMRU key 156. runmru_tln v.20120828 [NTUSER.DAT] - Gets contents of user's RunMRU key (TLN) 157. runonceex v.20200427 [Software] - Gets contents of RunOnceEx values 158. runvirtual v.20200427 [NTUSER.DAT, Software] - Gets RunVirtual entries 159. runvirtual_tln v.20191211 [NTUSER.DAT, Software] - Gets RunVirtual entries 160. ryuk_gpo v.20200427 [Software] - Get GPO policy settings from Software hive related to Ryuk 161. samparse v.20200825 [SAM] - Parse SAM file for user & group mbrshp info 162. samparse_tln v.20200826 [SAM] - Parse SAM file for user acct info (TLN) 163. schedagent v.20200518 [Software] - Get SchedulingAgent key contents 164. scriptleturl v.20200525 [Software, USRCLASS.DAT] - Check CLSIDs for ScriptletURL subkeys 165. searchscopes v.20200517 [NTUSER.DAT] - Gets contents of user's SearchScopes key 166. secctr v.20200517 [Software] - Get data from Security Center key 167. secrets v.20200517 [Security] - Get the last write time for the Policy\Secrets key 168. secrets_tln v.20140814 [Security] - Get the last write time for the Policy\Secrets key 169. securityproviders v.20200526 [System] - Gets SecurityProvider value from System hive 170. services v.20191024 [System] - Lists services/drivers in Services key by LastWrite times 171. sevenzip v.20200515 [NTUSER.DAT] - Gets records of histories from 7-Zip keys 172. sfc v.20200517 [Software] - Get SFC values 173. shares v.20200525 [System] - Get list of shares from System hive file 174. shc v.20200427 [NTUSER.DAT] - Gets SHC entries from user hive 175. shellbags v.20200428 [USRCLASS.DAT] - Shell/BagMRU traversal in Win7+ USRCLASS.DAT hives 176. shellbags_tln v.20180702 [USRCLASS.DAT] - Shell/BagMRU traversal in Win7 USRCLASS.DAT hives 177. shellfolders v.20200515 [NTUSER.DAT] - Gets user's shell folders values 178. shelloverlay v.20100308 [Software] - Gets ShellIconOverlayIdentifiers values 179. shimcache v.20200428 [System] - Parse file refs from System hive AppCompatCache data 180. shimcache_tln v.20190112 [System] - Parse file refs from System hive AppCompatCache data 181. shutdown v.20200518 [System] - Gets ShutdownTime value from System hive 182. sizes v.20200517 [All] - Scans a hive file looking for binary value data of a min size (5000) 183. slack v.20200517 [All] - Parse hive, print slack space, retrieve keys/values 184. slack_tln v.20190506 [All] - Parse hive, print slack space, retrieve keys/values 185. source_os v.20200511 [System] - Parse Source OS subkey values 186. speech v.20200427 [NTUSER.DAT] - Get values from user's Speech key 187. speech_tln v.20191010 [NTUSER.DAT] - Get values from user's Speech key 188. spp_clients v.20130429 [Software] - Determines volumes monitored by VSS 189. srum v.20200518 [Software] - Gets contents of SRUM subkeys 190. ssid v.20200515 [Software] - Get WZCSVC SSID Info 191. susclient v.20200518 [Software] - Extracts SusClient* info, including HDD SN (if avail) 192. svc v.20200525 [System] - Lists Services key contents by LastWrite time (CSV) 193. svcdll v.20200525 [System] - Lists Services keys with ServiceDll values 194. svc_tln v.20130911 [System] - Lists Services key contents by LastWrite time (CSV) 195. syscache v.20200515 [syscache] - Parse SysCache.hve file 196. syscache_csv v.20200515 [syscache] - 197. syscache_tln v.20190516 [syscache] - 198. sysinternals v.20080324 [NTUSER.DAT] - Checks for SysInternals apps keys 199. sysinternals_tln v.20080324 [NTUSER.DAT] - Checks for SysInternals apps keys (TLN) 200. systemindex v.20200518 [Software] - Gets systemindex\..\Paths info from Windows Search key 201. taskcache v.20200427 [Software] - Checks TaskCache\Tree root keys (not subkeys) 202. taskcache_tln v.20200416 [Software] - Checks TaskCache\Tree root keys (not subkeys) 203. tasks v.20200427 [Software] - Checks TaskCache\Tasks subkeys 204. tasks_tln v.20200416 [Software] - Checks TaskCache\Tasks subkeys 205. termcert v.20200526 [System] - Gets Terminal Server certificate 206. termserv v.20200506 [System, Software] - Gets Terminal Server settings from System and Software hives 207. thispcpolicy v.20200511 [Software] - Gets ThisPCPolicy values 208. timezone v.20200518 [System] - Get TimeZoneInformation key contents 209. tracing v.20200511 [Software] - Gets list of apps that can be traced 210. tracing_tln v.20120608 [Software] - Gets list of apps that can be traced (TLN) 211. tsclient v.20200518 [NTUSER.DAT] - Displays contents of user's Terminal Server Client\Default key 212. tsclient_tln v.20120827 [NTUSER.DAT] - Displays contents of user's Terminal Server Client key (TLN) 213. typedpaths v.20200526 [NTUSER.DAT] - Gets contents of user's typedpaths key 214. typedpaths_tln v.20120828 [NTUSER.DAT] - Gets contents of user's typedpaths key (TLN) 215. typedurls v.20200526 [NTUSER.DAT] - Returns contents of user's TypedURLs key. 216. typedurlstime v.20200526 [NTUSER.DAT] - Returns contents of user's TypedURLsTime key. 217. typedurlstime_tln v.20120613 [NTUSER.DAT] - Returns contents of Win8 user's TypedURLsTime key (TLN). 218. typedurls_tln v.20120827 [NTUSER.DAT] - Returns MRU for user's TypedURLs key (TLN) 219. uac v.20200427 [Software] - Get Select User Account Control (UAC) Values from HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System 220. uacbypass v.20200511 [USRCLASS.DAT, Software] - Get possible UAC bypass settings 221. uninstall v.20200525 [Software, NTUSER.DAT] - Gets contents of Uninstall keys from Software, NTUSER.DAT hives 222. uninstall_tln v.20120523 [Software, NTUSER.DAT] - Gets contents of Uninstall keys from Software, NTUSER.DAT hives(TLN format) 223. usb v.20200515 [System] - Get USB key info 224. usbdevices v.20200525 [System] - Parses Enum\USB key for USB & WPD devices 225. usbstor v.20200515 [System] - Get USBStor key info 226. userassist v.20170204 [NTUSER.DAT] - Displays contents of UserAssist subkeys 227. userassist_tln v.20180710 [NTUSER.DAT] - Displays contents of UserAssist subkeys in TLN format 228. volinfocache v.20200518 [Software] - Gets VolumeInfoCache from Windows Search key 229. wab v.20200427 [Software] - Get WAB DLLPath settings 230. wab_tln v.20191122 [Software] - Get WAB DLLPath settings 231. watp v.20200427 [Software] - Gets contents of Windows Advanced Threat Protection key 232. wbem v.20200511 [Software] - Get some contents from WBEM key 233. wc_shares v.20200515 [NTUSER.DAT] - Gets contents of user's WorkgroupCrawler/Shares subkeys 234. winlogon_tln v.20130429 [Software] - Alerts on values from the WinLogon key (TLN) 235. winrar v.20200526 [NTUSER.DAT] - Get WinRAR\ArcHistory entries 236. winrar_tln v.20120829 [NTUSER.DAT] - Get WinRAR\ArcHistory entries (TLN) 237. winscp v.20200525 [NTUSER.DAT] - Gets user's WinSCP 2 data 238. winver v.20200525 [Software] - Get Windows version & build info 239. winzip v.20200526 [NTUSER.DAT] - Get WinZip extract and filemenu values 240. wordwheelquery v.20200823 [NTUSER.DAT] - Gets contents of user's WordWheelQuery key 241. wordwheelquery_tln v.20200824 [NTUSER.DAT] - Gets contents of user's WordWheelQuery key 242. wow64 v.20200515 [Software] - Gets contents of WOW64\x86 key 243. wpdbusenum v.20200515 [System] - Get WpdBusEnum subkey info 244. wsh_settings v.20200517 [Software] - Gets WSH Settings

Примеры запуска RegRipper

Запуск программы с графическим интерфейсом в Linux:

wine rr.exe

Выберите ветвь реестра для анализа и имя файла для сохранения отчёта.

Затем нажмите кнопку «Rip!».

Дождитесь завершения работы.

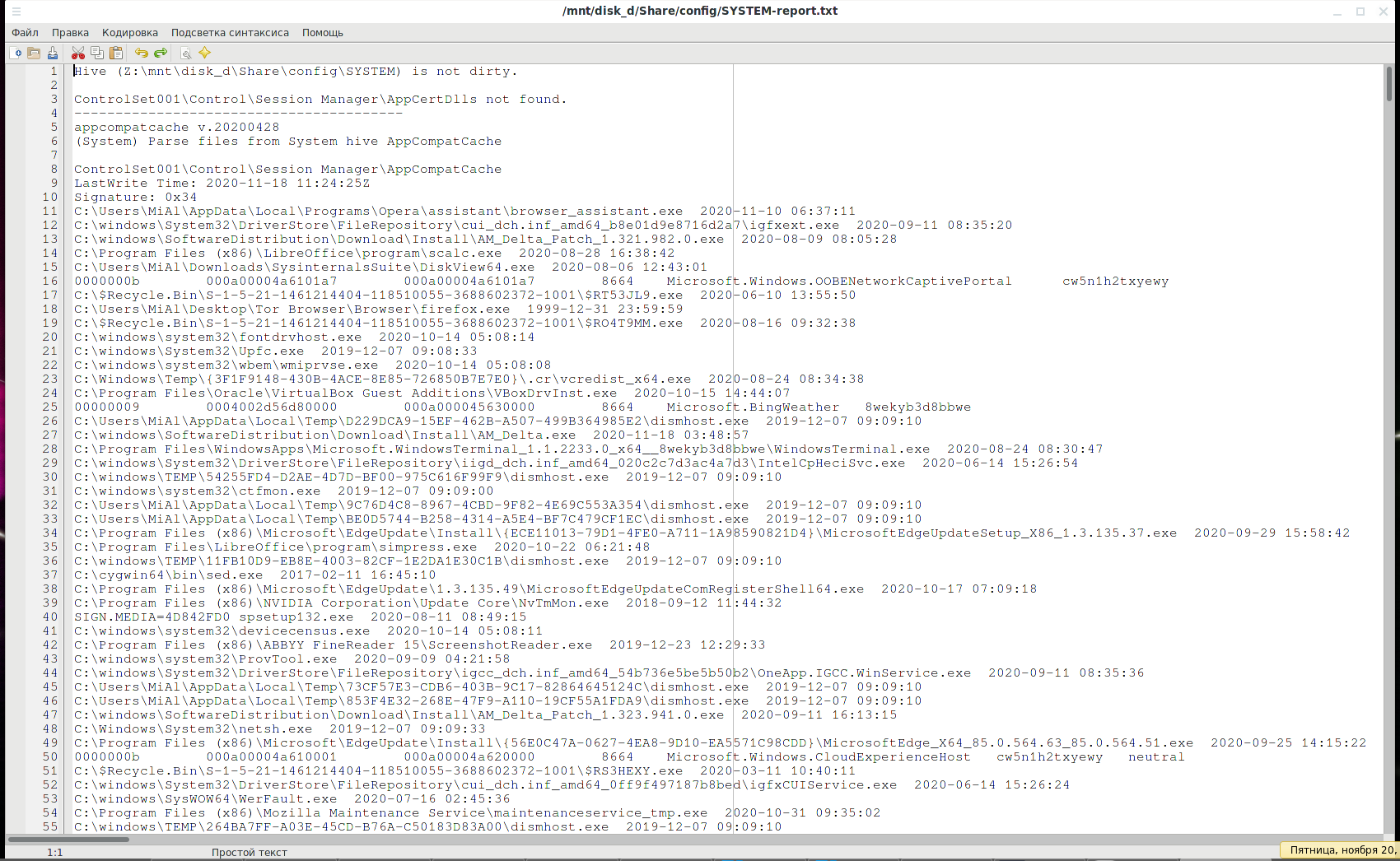

Откройте файл с отчётом.

Примеры использования утилиты командной строки:

rip -r c:\case\system -f system rip -r c:\case\ntuser.dat -p userassist rip -r c:\case\ntuser.dat -a rip -l -c

Установка RegRipper

Установка в Kali Linux

Программа предустановлена в Kali Linux, но это устаревшая версия.

Для скачивания последней версии выполните:

git clone https://github.com/keydet89/RegRipper3.0 cd RegRipper3.0

Запускать проще всего с Wine, поэтому начните с его установки по Полному руководство по Wine: от установки до примеров использования.

Затем выполните:

wine rr.exe

Установка в BlackArch

git clone https://github.com/keydet89/RegRipper3.0 cd RegRipper3.0

Запускать проще всего с Wine, поэтому начните с его установки по Полному руководство по Wine: от установки до примеров использования.

Затем выполните:

wine rr.exe

Установка в Windows

Скачайте и распакуйте архив по ссылке: https://github.com/keydet89/RegRipper3.0/archive/master.zip

Чтобы открыть графический интерфейс, дважды кликните файл rr.exe.

Если вы хотите воспользоваться утилитой с интерфейсом командной строки, то откройте PowerShell или CMD, перейдите в папку с распакованным архивом и запустите файл

rip.exe

Информация об установке в другие операционные системы будет добавлена позже.

Comments are Closed