NBTscan

Описание NBTscan

NBTscan — это программа для сканирования IP-сетей на наличие информации об именах NetBIOS. Она отправляет запрос состояния NetBIOS на каждый адрес в предоставленном диапазоне и перечисляет полученную информацию в удобочитаемой форме. Для каждого ответившего хоста в нем перечислены IP-адрес, имя компьютера NetBIOS, имя пользователя, вошедшего в систему, и MAC-адрес (такой как Ethernet).

GitHub: https://github.com/resurrecting-open-source-projects/nbtscan

Автор: Alla Bezroutchko, Resurrecting Open Source Projects

Лицензия: GPLv2

Справка по NBTscan

Использование:

nbtscan [-v] [-d] [-e] [-l] [-t ТАЙМАУТ] [-b СКОРОСТЬ] [-r] [-q] [-s РАЗДЕЛИТЕЛЬ] [-m ПОВТОРНЫЕ_ОТПРАВКИ] (-f ИМЯ_ФАЙЛА)|(IP_ИЛИ_ДИАПАЗОН)

Опции:

-v Подробный вывод. Вывести все имена, полученные от каждого хоста -d Дамп пакетов. Распечатать всё содержимое пакета. -e Формат вывода в формате /etc/hosts. -l Формат вывода в формате lmhosts. Не может использоваться с опциями -v, -s и -h. -t ТАЙМАУТ Время ожидания ответа в миллисекундах. По умолчанию 1000. -b СКОРОСТЬ Ограничение скорости вывода. Замедляет вывод чтобы он не использовал больше чем указано bps (бит/с). Полезно для медленных соединений, чтобы исходящие запросы не отбрасывались. -r Использовать для сканирований локальный порт 137. Машины на Win95 отвечают только на такие. Чтобы использовать эту опцию в Unix вы должны быть root. -q Подавлять вывод баннеров и сообщений об ошибках, -s РАЗДЕЛИТЕЛЬ Дружелюбный для скриптов вывод. Не печатает колонки и заголовки записей, разделяет поля указанным РАЗДЕЛИТЕЛЕМ. -h Печатает понятные для человека имена служб. Может использоваться только с опцией -v. -m ПОВТОРЫ Число повторных отправок. По умолчанию 0. -f ФАЙЛ Брать IP адреса для сканирования из указанного файла. «-f -» делает так, что nbtscan принимает IP адреса из stdin. ЦЕЛЬ Что сканировать. Может быть как единичным IP вроде 192.168.1.1, так и диапазоном адресов в форматах : xxx.xxx.xxx.xxx/xx или xxx.xxx.xxx.xxx-xxx.

В качестве ЦЕЛИ нужно предоставить по крайней мере один аргумент, диапазон адресов, в одной из трёх форм:

- ххх.ххх.ххх.ххх

Одиночный IP в точечно-десятичной системе счисления. Пример: 192.168.1.1

- ххх.ххх.ххх.ххх/хх

Сетевой адрес и маска подсети. Пример: 192.168.1.0/24

- ххх.ххх.ххх.ххх-ххх

Диапазон адресов. Пример: 192.168.1.1-127. В этом случае будут просканированы все адреса от 192.168.1.1 до 192.168.1.127.

Руководство по NBTscan

Понимание вывода NBTscan

NBTscan создаёт отчёт вроде следующего:

IP address NetBIOS Name Server User MAC address ----------------------------------------------------------------------- 192.168.1.2 MYCOMPUTER JDOE 00-a0-c9-12-34-56 192.168.1.5 WIN98COMP <server> RROE 00-a0-c9-78-90-00 192.168.1.123 DPTSERVER <server> ADMINISTRATOR 08-00-09-12-34-56

В первом столбце указан IP-адрес ответившего хоста.

Второй столбец — имя компьютера.

В третьем столбце указано, использует ли (или может использовать) данная система совместные ресурсы, такие как файлы (сетевые папки) или принтеры. Если в третьем поле стоит обозначение <server>, то это необязательно означает, что на данном компьютере запущен Windows Server. Это означает, что на данной системе запущены службы, которые позволяют обнаружить данный компьютер в локальной сети, а также включён совместный доступ к папкам и/или принтеру. То есть компьютер может выступать в роли сервера для обмена файлами и печати по сети.

Четвёртый столбец показывает имя пользователя. Если никто не вошёл в систему с этого компьютера, это то же имя, что и имя компьютера. Для современных ОС обычно не получается определить имя пользователя, поэтому скорее всего там будет записано <unknown>.

В последнем столбце указан MAC-адрес адаптера.

Если запустить утилиту с параметром -v, NBTscan выводит всю таблицу имён NetBIOS для каждого ответившего адреса. Вывод выглядит так:

NetBIOS Name Table for Host 192.168.1.123:

Name Service Type

----------------------------------------

DPTSERVER <00> UNIQUE

DPTSERVER <20> UNIQUE

DEPARTMENT <00> GROUP

DEPARTMENT <1c> GROUP

DEPARTMENT <1b> UNIQUE

DEPARTMENT <1e> GROUP

DPTSERVER <03> UNIQUE

DEPARTMENT <1d> UNIQUE

??__MSBROWSE__? <01> GROUP

INet~Services <1c> GROUP

IS~DPTSERVER <00> UNIQUE

DPTSERVER <01> UNIQUE

Adapter address: 00-a0-c9-12-34-56

----------------------------------------

Суффиксы NetBIOS

Суффикс NetBIOS, также известный как NetBIOS End Character (endchar), указывает тип службы для зарегистрированного имени. Наиболее известные коды перечислены ниже (U = уникальное имя, G = имя группы).

Имя Число(h) Тип Использование

--------------------------------------------------------------------------

<computername> 00 U Workstation Service

<computername> 01 U Messenger Service

<\--__MSBROWSE__> 01 G Master Browser

<computername> 03 U Messenger Service

<computername> 06 U RAS Server Service

<computername> 1F U NetDDE Service

<computername> 20 U File Server Service

<computername> 21 U RAS Client Service

<computername> 22 U Exchange Interchange(MSMail Connector)

<computername> 23 U Exchange Store

<computername> 24 U Exchange Directory

<computername> 30 U Modem Sharing Server Service

<computername> 31 U Modem Sharing Client Service

<computername> 43 U SMS Clients Remote Control

<computername> 44 U SMS Administrators Remote Control Tool

<computername> 45 U SMS Clients Remote Chat

<computername> 46 U SMS Clients Remote Transfer

<computername> 87 U Microsoft Exchange MTA

<computername> 6A U Microsoft Exchange IMC

<computername> BE U Network Monitor Agent

<computername> BF U Network Monitor Application

<username> 03 U Messenger Service

<domain> 00 G Domain Name

<domain> 1B U Domain Master Browser

<domain> 1C G Domain Controllers

<domain> 1D U Master Browser

<domain> 1E G Browser Service Elections

<INet~Services> 1C G IIS

<IS~computer name> 00 U IIS

Вопросы-Ответы

1. Вопрос: NBTscan прекрасно отображает мои Windows-системы, но не отображает Unix-системы или маршрутизаторы. Почему?

Ответ: Так и должно быть. NBTscan использует NetBIOS для сканирования, а NetBIOS реализован только в Windows (и в некоторых программах для Unix, таких как Samba).

2. Вопрос: Почему в Windows 2000 я получаю сообщение об ошибке «Соединение сброшено узлом»?

ОтветR: NBTscan использует порт 137 UDP для отправки запросов. Если порт на целевом хосте закрыт, получатель ответит ICMP-сообщением Port unreachable («Порт недоступен»). Большинство операционных систем проигнорируют это сообщение. Windows 2000 сообщает об этом приложению как об ошибке Connection reset by peer («Соединение сброшено одноранговым узлом»). Просто игнорируйте это.

3. Вопрос: Почему NBTscan не сканирует общие ресурсы? Собираетесь ли вы добавить сканирование общих ресурсов в NBTscan?

Ответ: Нет. NBTscan использует UDP для своих целей. Это делает его очень быстрым. Для сканирования общих ресурсов требуется TCP. Во-первых, это сделает nbtscan более медленным. Кроме того, добавление сканирования сетевых папок и принтеров означает добавление большого количества нового кода в nbtscan. Существует множество хороших сканеров совместных ресурсов, поэтому нет причин дублировать эту работу.

4. Вопрос: Почему при сканировании Samba я получаю 00-00-00-00-00-00 вместо MAC-адреса?

Ответ: Потому что это то, что Samba отправляет в ответ на запрос. Nbtscan просто выводит то, что получает.

Примеры запуска NBTscan

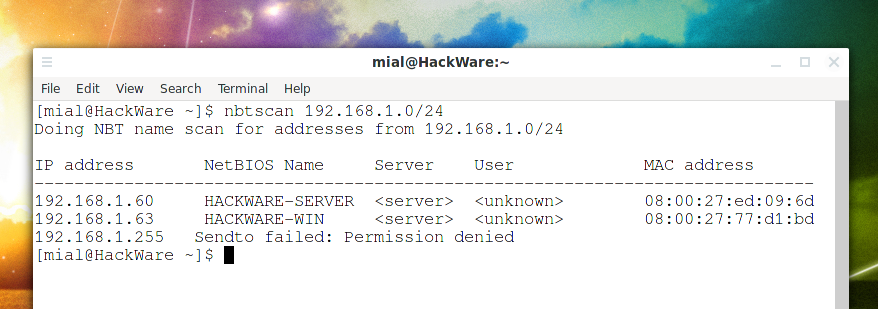

Сканирование всей подсети 192.168.1.0/24:

nbtscan 192.168.1.0/24

Сканирование всей подсети 192.168.1.0/24 используя в качестве порта отправки 137 ( -r):

nbtscan -r 192.168.1.0/24

Сканирование диапазона от 192.168.1.25 по 192.168.1.137:

nbtscan 192.168.1.25-137

Сканирование подсети 192.168.1.0/24, вывести результаты в дружественном для скрипта формате, используя в качестве разделителя двоеточие ( -v -s : ):

nbtscan -v -s : 192.168.1.0/24

Последняя команда будет выводить примерно такие записи:

192.168.0.1:NT_SERVER:00U 192.168.0.1:MY_DOMAIN:00G 192.168.0.1:ADMINISTRATOR:03U 192.168.0.2:OTHER_BOX:00U ...

Сканирование IP адресов указанных в файле iplist.txt:

nbtscan -f iplist.txt

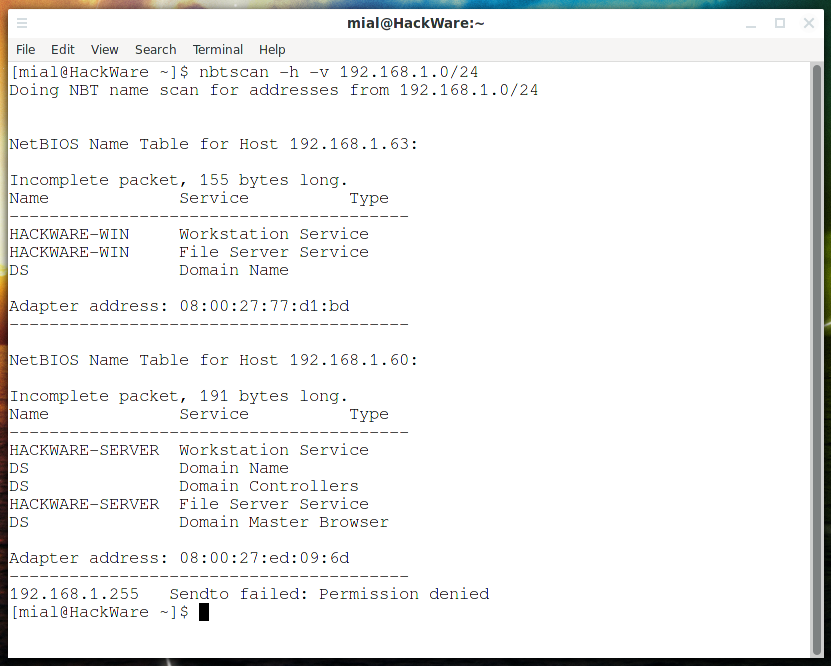

Сканирование подсети 192.168.1.0/24, вывести все имена, полученные от каждого хоста (-v), печатать понятные для человека имена служб (-h):

nbtscan -h -v 192.168.1.0/24

Установка NBTscan

Установка в Kali Linux

sudo apt install nbtscan

Установка в BlackArch

Программа предустановлена в BlackArch.

Для установки в минимальные сборки выполните:

sudo pacman -S nbtscan

Установка в Debian, Linux Mint, Ubuntu

sudo apt update sudo apt install nbtscan

Информация об установке в другие операционные системы будет добавлена позже.

Скриншоты NBTscan

Инструкции по NBTscan

- NetBIOS: что это, как работает и как проверить

- Онлайн сервис: Сканер NetBIOS, SMB (NetBIOS) и Samba (Linux)

Comments are Closed