Nikto

Описание Nikto

Nikto – это инструмент оценки веб-серверов. Он предназначен для поиска различных дефолтных и небезопасных файлов, конфигураций и программ на веб-серверах любого типа.

Программа исследует веб-сервер для поиска потенциальных проблем и уязвимостей безопасности, включая:

- Неверные настройки сервера и программного обеспечения

- Деолтные файлы и программы

- Небезопасные файлы и программы

- Устаревшие службы и программы

Nikto сделан на LibWhisker2 (by RFP) и может работать на любой платформе, в которой есть окружение Perl. Он поддерживает SSL, прокси, аутентификацию на хосте, кодировку полезной нагрузки и другое.

Домашняя страница: https://cirt.net/Nikto2

Автор: Chris Sullo и David Lodge

Лицензия: GPLv2

Справка по Nikto

Опции:

-ask+ Спрашивать ли о получении обновлений/отправке данных

об обнаруженных новых веб-серверах и службах

yes Спрашивать о каждом (по умолчанию)

no Не спрашивать, не отправлять

auto Не спрашивать, просто отправлять

-Cgidirs+ Сканировать эти CGI директории: "none", "all" или значения вроде

"/cgi/ /cgi-a/"

-config+ Использовать этот конфигурационный файл

-Display+ Включить/отключить отображение вывода:

1 Показать редиректы

2 Показать полученные кукиз

3 Показать все ответы 200/OK

4 Показать URL, которые требуют аутентификацию

D Отладочный вывод

E Отобразить все HTTP ошибки

P Печатать прогресс в STDOUT (стандартный вывод)

S Собрать из вывода IP и имена хостов

V Вербальный вывод

-dbcheck Проверить базу данных и другие ключевые файлы на ошибки синтаксиса

-evasion+ Техника кодирования:

1 Случайная URI кодировка (не-UTF8)

2 Ссылка директории на саму себя (/./)

3 Преждевременное завершение URL

4 Добавить в начало длинную случайную строку

5 Фальшивый параметр

6 TAB разделитель в запросе

7 Изменение регистра в URL

8 Использовать Windows разделитель директорий (\)

A Использовать возврат каретки (0x0d) в качестве разделителя

в запросе

B Двоичное значение 0x0b разделителя в запросе

-Format+ Сохранить файл (-o) в формате:

csv Значения, разделённые запятыми

htm HTML формат

nbe Nessus NBE формат

sql Универсальный SQL

txt Простой текст

xml XML формат

(если не указан, формат будет взят из расширения файла,

переданного опцией -output)

-Help Расширенная справка

-host+ Целевой хост

-404code Игнорировать эти HTTP коды как негативный ответ

(всегда). Форматом является "302,301".

-404string Игнорировать эти строки в содержимом теле ответа

как негативный ответ (всегда). Может быть

регулярным выражением.

-id+ Использовать аутентификацию на хосте, формат id:pass

или id:pass:realm

-key+ Файл ключа клиентского сертификата

-list-plugins Список доступных плагинов, тестирование не выполняется

-maxtime+ Максимальное время тестирования для одного хоста

(напр., 1h, 60m, 3600s)

-mutate+ Предположить дополнительные имена файлов:

1 Проверить все файлы по всем корневым директориям

2 Предположить имена файлов с паролями

3 Перечислить имена пользователя через Apache (запросы вида /~user)

4 Перечислить имена пользователя через cgiwrap (запросы типа /cgi-bin/cgiwrap/~user)

5 Попытаться брут-форсить имена субдоменов,

предположить, что имя хоста является родительским доменом

6 Попытаться угадать имена директорий из

предоставленного файла словаря

-mutate-options Указать информацию для перестановок

-nointeractive Отключить интерактивные функции

-nolookup Отключить DNS преобразования

-nossl Отключить использование SSL

-no404 Отключить попытки nikto угадать страницу 404

-Option Переписать опцию в nikto.conf, можно указывать несколько раз

-output+ Записать вывод в этот файл ('.' для автоматического имени)

-Pause+ Пауза между тестами (секунды, целые или с плавающей точкой)

-Plugins+ Список плагинов, которые нужно запускать (по умолчанию: ALL)

-port+ Порт для использования (по умолчанию 80)

-RSAcert+ Клиентский файл сертификата

-root+ В начало всех запросов добавить корневую величину, формат /directory

-Save Сохранить положительные ответы в эту директорию ('.' для автоматического имени)

-ssl Принудительный ssl режим на порту

-Tuning+ Тюнинг сканирования:

1 Интересные файлы / Увиденные в логах

2 Неправильно настроенные / Дефолтные файлы

3 Раскрытие информации

4 Инъекция (XSS/Script/HTML)

5 Удалённое извлечение файлов — Внутри корня веб

6 Отказ в обслуживании

7 Удалённое извлечение файлов — По всему серверу

8 Выполнение команд / Удалённый шелл

9 SQL-инъекция

0 Выгрузка файлов

a Обход аутентификации

b Идентификация программного обеспечения

c Удалённое внедрение кода

d Веб-служба

e Административная консоль

x Обратное значение опций настройки (т. е. включить всё, кроме указанного)

-timeout+ Таймаут для запросов (по умолчанию 10 секунд)

-Userdbs Загрузить только пользовательскую, а не стандартную базу данных

all Отключить стандартную БД и загрузить только пользовательскую БД

tests Отключить только db_tests и загрузить udb_tests

-useragent Переписать дефолтный useragent

-until Работать на протяжении этого времени

-update Обновить базы данных и плагины с CIRT.net

-useproxy Использовать прокси, установленное в nikto.conf или аргументом http://server:port

-Version Напечатать версии плагинов и базы данных

-vhost+ Виртуальный хост (для Host header)

+ значит требуется значение

Руководство по Nikto

Страница man присутствует, но является устаревшей и не добавляет новой информации к справке.

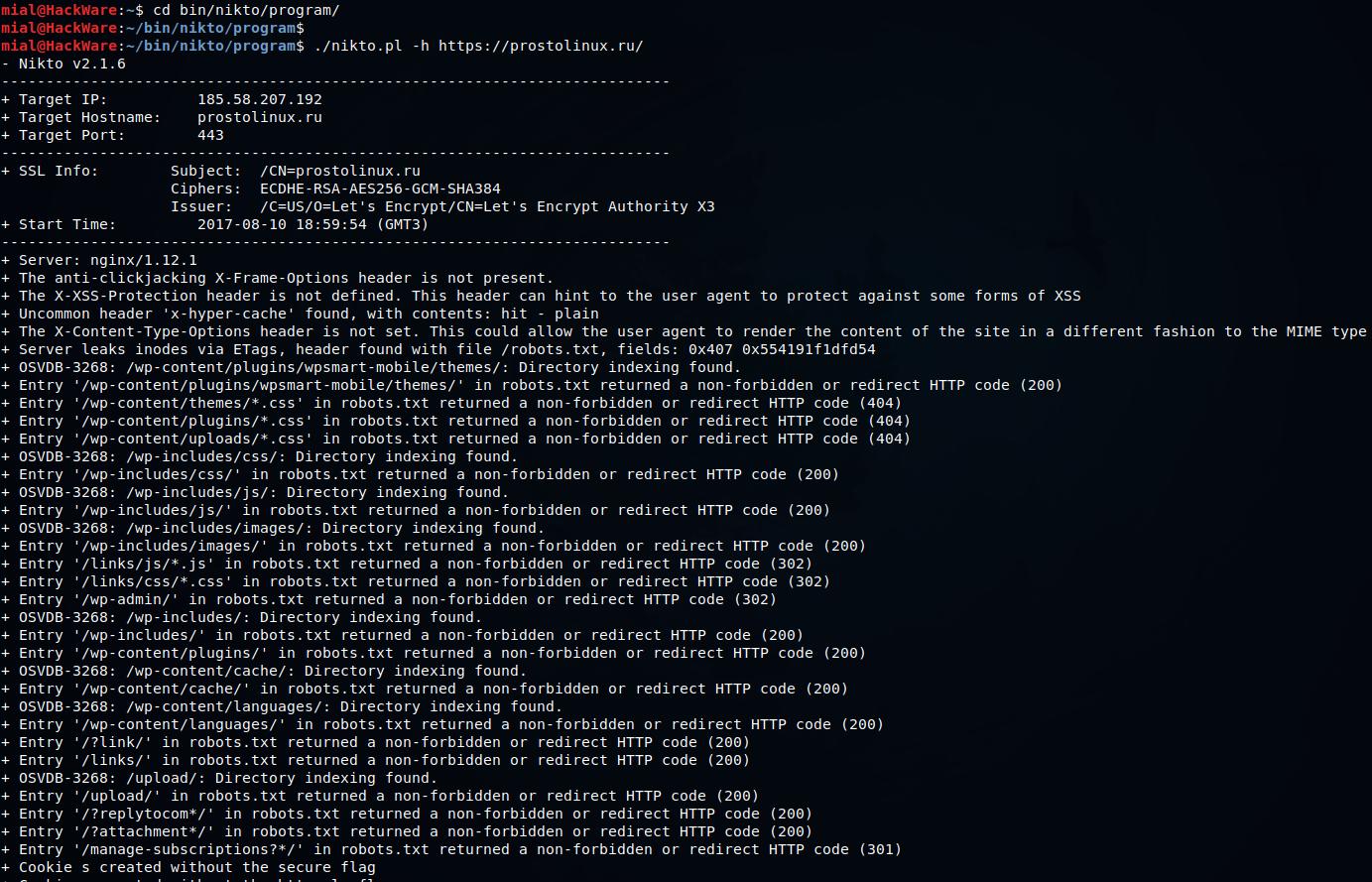

Примеры запуска Nikto

Провести проверку хоста (-h https://suip.biz/):

nikto -h https://suip.biz/

- Nikto v2.1.6

---------------------------------------------------------------------------

+ Target IP: 185.117.153.79

+ Target Hostname: suip.biz

+ Target Port: 443

---------------------------------------------------------------------------

+ SSL Info: Subject: /C=AU/ST=Some-State/O=Internet Widgits Pty Ltd

Ciphers: ECDHE-RSA-AES256-GCM-SHA384

Issuer: /C=AU/ST=Some-State/O=Internet Widgits Pty Ltd

+ Start Time: 2016-12-03 15:43:59 (GMT3)

---------------------------------------------------------------------------

+ Server: Apache/2.4.23 (Unix) OpenSSL/1.0.2j PHP/7.0.13

+ Retrieved x-powered-by header: PHP/7.0.13

+ The X-XSS-Protection header is not defined. This header can hint to the user agent to protect against some forms of XSS

+ The X-Content-Type-Options header is not set. This could allow the user agent to render the content of the site in a different fashion to the MIME type

+ Server leaks inodes via ETags, header found with file /, fields: 0xc 0x5330943673735

+ Apache mod_negotiation is enabled with MultiViews, which allows attackers to easily brute force file names. See http://www.wisec.it/sectou.php?id=4698ebdc59d15. The following alternatives for 'index' were found: HTTP_NOT_FOUND.html.var, HTTP_NOT_FOUND.html.var, HTTP_NOT_FOUND.html.var, HTTP_NOT_FOUND.html.var, HTTP_NOT_FOUND.html.var, HTTP_NOT_FOUND.html.var, HTTP_NOT_FOUND.html.var, HTTP_NOT_FOUND.html.var, HTTP_NOT_FOUND.html.var, HTTP_NOT_FOUND.html.var, HTTP_NOT_FOUND.html.var, HTTP_NOT_FOUND.html.var, HTTP_NOT_FOUND.html.var, HTTP_NOT_FOUND.html.var, HTTP_NOT_FOUND.html.var, HTTP_NOT_FOUND.html.var, HTTP_NOT_FOUND.html.var, HTTP_NOT_FOUND.html.var

+ Hostname 'suip.biz' does not match certificate's names:

+ Web Server returns a valid response with junk HTTP methods, this may cause false positives.

+ OSVDB-877: HTTP TRACE method is active, suggesting the host is vulnerable to XST

+ OSVDB-3268: /reports/: Directory indexing found.

+ OSVDB-3092: /reports/: This might be interesting...

+ OSVDB-3092: /test.htm: This might be interesting...

+ OSVDB-3268: /icons/: Directory indexing found.

+ OSVDB-3233: /icons/README: Apache default file found.

+ OSVDB-3092: /ru/: This might be interesting... potential country code (Russian Federation)

+ Uncommon header 'x-download-options' found, with contents: noopen

+ Uncommon header 'x-permitted-cross-domain-policies' found, with contents: none

+ Uncommon header 'x-robots-tag' found, with contents: none

+ Cookie ocaemv95q85o created without the secure flag

+ /owncloud/status.php: ownCloud installation indentified by status.php, see the status.php for the running version and https://owncloud.org/security/advisories/ for security advisories

+ 8255 requests: 0 error(s) and 19 item(s) reported on remote host

+ End Time: 2016-12-03 15:56:06 (GMT3) (727 seconds)

---------------------------------------------------------------------------

+ 1 host(s) tested

+ The anti-clickjacking X-Frame-Options header is not present.

+ The X-XSS-Protection header is not defined. This header can hint to the user agent to protect against some forms of XSS

+ The X-Content-Type-Options header is not set. This could allow the user agent to render the content of the site in a different fashion to the MIME type

Установка Nikto

Программа предустановлена в Kali Linux.

Установка в BlackArch

Программа предустановлена в BlackArch.

Информация об установке в другие операционные системы будет добавлена позже.

Comments are Closed