creddump

Описание creddump

creddump — это инструмент Python для извлечения различных учётных данных и секретов из кустов реестра Windows. В настоящее время он извлекает:

- LM и NT хеши (защищены SYSKEY)

- Кешированные пароли домена

- Секреты LSA

По сути, он выполняет все функции, которые выполняют bkhive/samdump2, cachedump и lsadump2, но независимо от платформы.

Это также первый инструмент, который делает все это в автономном режиме (на самом деле, Cain & Abel делает это, но не имеет открытого исходного кода и доступен только в Windows).

Особенности:

- Независимая от платформы работа. Единственными входными данными являются файлы куста из системы — мы вообще не полагаемся на какие-либо функции Windows.

- Открытый исходный код и читаемые реализации алгоритмов обфускации Windows, используемых для защиты секретов LSA, паролей кэшированных доменов

- Достаточно щадящий парсер файлов реестра на чистом Python. Просмотрите framework/win32/rawreg.py, чтобы увидеть, как это работает.

- Первая полная реализация с открытым исходным кодом системы SystemFunction005 от advapi32. Версия в исходном коде Wine не позволяет использовать ключи длиннее 7 байтов, в то время как версия для Windows (и эта версия) допускает.

Домашняя страница: https://github.com/moyix/creddump (версия, включённая в Kali Linux: https://github.com/Neohapsis/creddump7)

Автор: Brendan Dolan-Gavitt

Лицензия: GPLv3

Справка по creddump

Пакет creddump включает в себя три утилиты:

- cachedump.py

- lsadump.py

- pwdump.py

Дамп хэшей кешированных доменов:

Использование:

./cachedump.py <куст SYSTEM> <куст SECURITY>

Дамп секретов LSA:

Использование:

./lsadump.py <куст SYSTEM> <куст SECURITY>

Вывести хэшей локальных паролей:

Использование:

./pwdump.py <куст SYSTEM> <куст SAM>

Руководство по creddump

Страница man отсутствует.

Все программы написаны на Python2 и требуют эту версию для работы.

Примеры запуска creddump

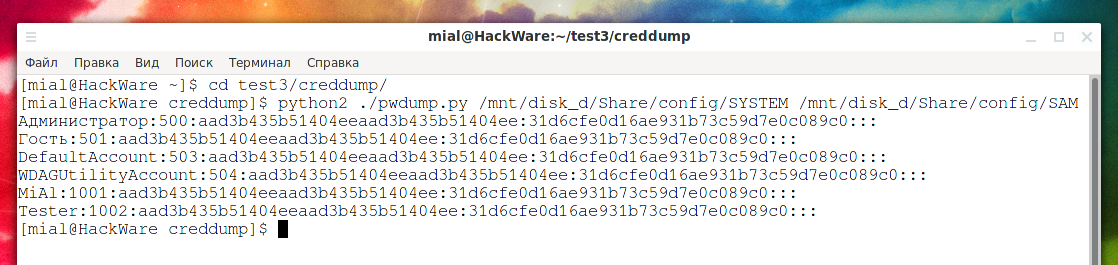

Вывести хэшей локальных паролей, когда кусты реестра расположены в файлах /mnt/disk_d/Share/config/SYSTEM и /mnt/disk_d/Share/config/SAM:

python2 ./pwdump.py /mnt/disk_d/Share/config/SYSTEM /mnt/disk_d/Share/config/SAM

Пример вывода:

Администратор:500:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0::: Гость:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0::: DefaultAccount:503:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0::: WDAGUtilityAccount:504:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0::: MiAl:1001:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0::: Tester:1002:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

Установка creddump

Программа предустановлена в Kali Linux.

Установка в BlackArch

Программа предустановлена в BlackArch.

sudo pacman -S creddump

Информация об установке в другие операционные системы будет добавлена позже.

Comments are Closed